翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

SAML ID プロバイダーの名前と識別子

SAML ID プロバイダー (IdP) に名前を付け、IdP 識別子を割り当てると、そのプロバイダーへの、SP が開始したサインインリクエストとサインアウトリクエストのフローを自動化できます。プロバイダーの名前に対する文字列制約の詳細については、CreateIdentityProvider の ProviderName プロパティを参照してください。

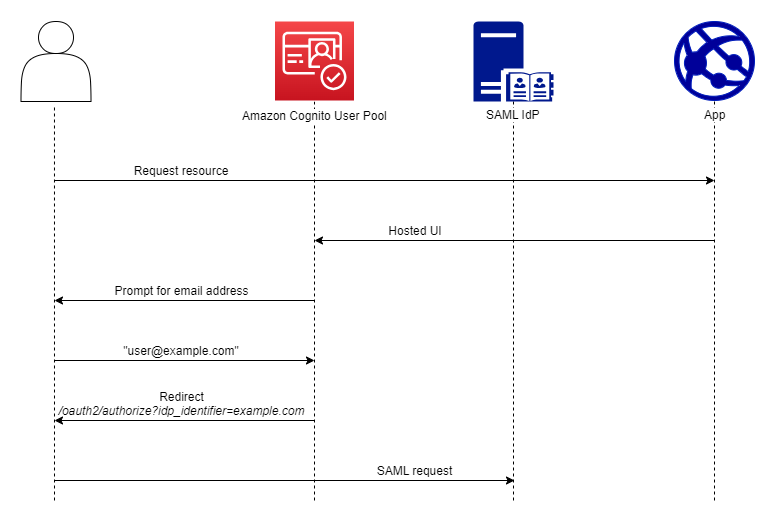

SAML プロバイダーの識別子を 50 個まで選択することもできます。識別子は、ユーザープール内の IdP のわかりやすい名前であり、ユーザープール内で一意である必要があります。SAML 識別子がユーザーの E メールドメインと一致する場合、マネージドログインは各ユーザーの E メールアドレスをリクエストし、E メールアドレス内のドメインを評価し、ドメインに対応する IdP にリダイレクトします。同じ組織で複数のドメインを所有することができるため、1 つの IdP が複数の識別子を持つことができます。

E メールドメイン識別子の使用の有無にかかわらず、マルチテナントアプリケーションの識別子を使用して、ユーザーを正しい IdP にリダイレクトできます。マネージドログインを完全にバイパスする場合は、ユーザーに提示するリンクをカスタマイズして、 を介して IdP 認可エンドポイントに直接リダイレクトできます。識別子を使用してユーザーにサインインし、IdP にリダイレクトするには、最初の認可リクエストのリクエストパラメータに idp_identifier= 形式の識別子を含めます。myidp.example.com

ユーザーを IdP に渡す別の方法は、IdP の名前を持つパラメータ identity_provider を、次の URL 形式で入力することです。

https://mydomain.auth.us-east-1.amazoncognito.com/oauth2/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com

ユーザーが SAML IdP でサインインすると、IdP は、HTTP POST 本文内の SAML レスポンスを使用して /saml2/idpresponse エンドポイントにリダイレクトします。Amazon Cognito は SAML アサーションを処理し、レスポンスのクレームが期待を満たしている場合、アプリケーションクライアントのコールバック URL にリダイレクトします。ユーザーがこの方法で認証を完了すれば、ユーザーが IdP とアプリケーションのためにのみウェブページを操作したことになります。

ドメイン形式の IdP 識別子を使用すると、マネージドログインはサインイン時に E メールアドレスをリクエストし、E メールドメインが IdP 識別子と一致すると、 はユーザーを IdP のサインインページにリダイレクトします。例えば、異なる 2 つの会社に所属する従業員によるサインインが必要となるアプリケーションを構築するとします。最初の会社、AnyCompany A は、exampleA.com および exampleA.co.uk を所有しています。2 番目の会社、AnyCompany B は、exampleB.com を所有しています。この例では、以下のように、1 社ごとに 2 つの IdP を設定します。

-

IdP A では、識別子

exampleA.comおよびexampleA.co.ukを定義します。 -

IdP B では、識別子

exampleB.comを定義します。

アプリで、アプリクライアントのマネージドログインを呼び出して、各ユーザーに E メールアドレスの入力を求めるプロンプトを表示します。Amazon Cognito は、E メールアドレスからドメインを取得し、ドメインを IdP とドメイン識別子に関連付け、idp_identifier リクエストパラメータを含む 認可エンドポイント へのリクエストを使用して、ユーザーを正しい IdP にリダイレクトします。例えば、ユーザーが bob@exampleA.co.uk を入力した場合、ユーザーが操作する次のページは、https://auth.exampleA.co.uk/sso/saml の IdP サインインページになります。

また、同じロジックを個別に実装することもできます。アプリケーションでは、ユーザー入力を収集したうえで独自のロジックに従って正しい IdP に関連付けるカスタムフォームを構築できます。アプリケーションテナントごとにカスタムポータルを生成できます。各テナントは、リクエストパラメータでテナントの識別子を使用して認証エンドポイントにリンクします。

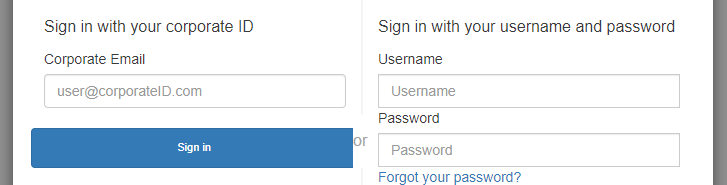

E メールアドレスを収集し、マネージドログインでドメインを解析するには、アプリクライアントに割り当てた各 SAML IdP に少なくとも 1 つの識別子を割り当てます。デフォルトでは、マネージドログインサインイン画面には、アプリクライアントに割り当てた各 IdPs のボタンが表示されます。ただし、識別子を正常に割り当てた場合、従来のホストされた UI サインインページは次の図のようになります。

注記

クラシックホスト UI では、IdPs。マネージドログインエクスペリエンスでは、ブランドエディタでこの動作を有効にする必要があります。認証動作設定カテゴリで、見出しプロバイダー表示でドメイン検索入力を選択します。

マネージドログインのドメイン解析では、IdP 識別子としてドメインを使用する必要があります。アプリクライアントの各 SAML IdPs に任意のタイプの識別子を割り当てると、そのアプリのマネージドログインに IdP 選択ボタンが表示されなくなります。E メール解析やカスタムロジックを使用してリダイレクトを生成する場合は、SAML の IdP 識別子を追加します。サイレントリダイレクトを生成し、マネージドログインページに IdPs のリストを表示させたい場合は、識別子を割り当てず、認可リクエストで identity_provider リクエストパラメータを使用します。

-

アプリクライアントに SAML IdP を 1 つだけ割り当てると、マネージドログインサインインページに、その IdP でサインインするボタンが表示されます。

-

アプリクライアントに対してアクティブ化したすべての SAML IdP に識別子を割り当てると、マネージドログインサインインページに E メールアドレスの入力プロンプトが表示されます。

-

複数の IdPs があり、それらすべてに識別子を割り当てない場合、マネージドログインサインインページには、割り当てられた各 IdP でサインインするボタンが表示されます。

-

IdPs に識別子を割り当て、マネージドログインページに IdP ボタンの選択を表示する場合は、識別子のない新しい IdP をアプリケーションクライアントに追加するか、新しいアプリケーションクライアントを作成します。既存の IdP を削除し、識別子を用いずにそれを再度追加することもできます。新しい IdP を作成すると、SAML ユーザーが新しいユーザープロファイルを作成します。このようにアクティブなユーザーが重複していると、IdP 設定を変更した月に請求に影響する可能性があります。

IdP セットアップの詳細については、「ユーザープールの ID プロバイダーの設定」を参照してください。