翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Cognito の認証と承認を、ウェブアプリケーションとモバイルアプリケーションに統合する

アプリケーションを Amazon Cognito アプリケーションクライアントと統合すると、API オペレーションを呼び出してユーザーの認証と承認を行うことができます。AWS Amplify

Amazon Cognito の一般的な実装では、ビジュアルツールと API を組み合わせて使用します。Amazon Cognito コンソールは、Amazon Cognito ユーザープールとアイデンティティプールを設定および管理するためのビジュアルインターフェイスです。ホストされた UI は、Amazon Cognito ユーザープールの迅速なテストとデプロイのための ready-to-use ウェブベースのサインインアプリケーションです。さらに、ほとんどの Amazon Cognito デプロイでは、ユーザープールやアイデンティティプールを操作するコードをアプリケーションに追加する必要があります。例えば、アプリケーションは、ホストされた UI を呼び出してユーザーのサインインを行い、次にアプリケーションコードからトークンエンドポイントを呼び出して、ユーザーの認証コードをトークンと交換する場合があります。この場合、アプリケーションはユーザーのトークンを解釈して保存し、認証と認可のための適切なコンテキストでトークンを提示する必要があります。Amplify は、これらのプロセス用の組み込み機能を備えたガイド付き統合ツールを追加します。

Amazon Cognito リソースをすべてコードで構築することもできます。独自のカスタムアプリケーションコードの使用を開始するには、AWS SDK

Amazon Cognito の認証と認可を使用する前に、アプリプラットフォームを選択し、サービスと統合するためのコードを準備します。使用可能なプラットフォームについては、「AWS SDK による認証」を参照してください。 AWS CLI は、Amazon Cognito およびその他の 用のコマンドライン SDK であり AWS のサービス、Amazon Cognito API に慣れるための貴重な場所です。

注記

Amazon Cognito の一部のコンポーネントは、API でのみ設定できます。例えば、ユーザープールのカスタム SMS または E メール送信者の Lambda トリガーは、 CreateUserPoolまたは UpdateUserPool API リクエストの UserPool クラスの LambdaConfigプロパティを更新するリクエストでのみ設定できます。

Amazon Cognito ユーザープール API は、その名前空間を複数の API オペレーションクラスと共有します。1 つのクラスでは、ユーザープールとそのプロセス、ID プロバイダー、ユーザーを設定します。別のクラスでは、パブリッククライアントでユーザーがサインイン、サインアウト、プロファイルの管理を行うための認証されていないオペレーションを提供します。API オペレーションの最後のクラスでは、サーバー側の機密クライアントで独自の AWS 認証情報を使用して認証するユーザーオペレーションを実行します。アプリケーションコードの実装を始める前に、目的のアプリケーションアーキテクチャを知っておく必要があります。詳細については、「Amazon Cognito ユーザープール API とユーザープールのエンドポイントの使用」を参照してください。

による認証 AWS Amplify

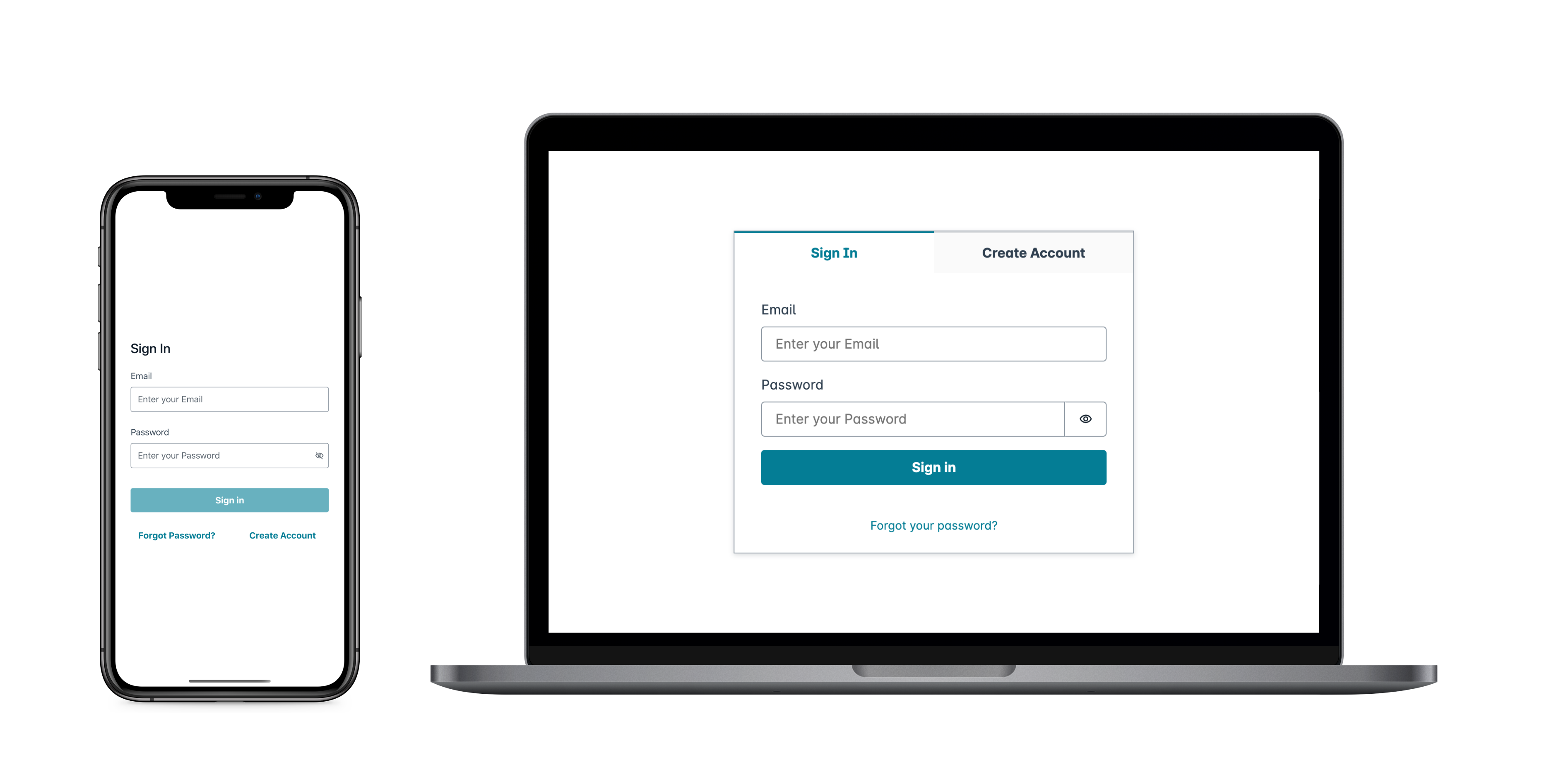

AWS Amplify は、ウェブおよびモバイルアプリケーションを構築するための完全なソリューションです。Amplify を使用すると、Amplify ライブラリを使用して既存のリソースに接続したり、Amplify コマンドラインインターフェイス (CLI) を使用して新しいリソースを作成および設定したりできます。Amplify には、Authenticator

フロントエンドアプリケーションで Amplify の認証機能を使用するには、プラットフォーム別の以下のドキュメントを参照してください。

Amplify ライブラリはオープンソースであり、 で使用できますGitHub

Amplify によるユーザーインターフェイス (UI) の作成

Amazon Cognito ユーザープールでホストされた UI は、ウェブアプリケーションやモバイルアプリケーションの認証フロントエンドの基本的なニーズを満たすことができます。ホストされた UI が対応しているパラメータの範囲を超えてユーザーインターフェイス (UI) をカスタマイズするには、カスタムアプリケーションを作成します。Amplify UI

カスタム認証コンポーネントの使用を開始するには、Authenticator コンポーネントに関する以下のドキュメントを参照してください。

AWS SDK による認証

安全なバックエンドを使用して Amazon Cognito とやり取りする独自の ID マイクロサービスを構築するには、選択した言語の AWS SDK を使用して Amazon Cognito ユーザープールと Amazon Cognito ID プール API に接続します。

各 API オペレーションの詳細については、「Amazon Cognito ユーザープール API リファレンス」と「Amazon Cognito API リファレンス」を参照してください。これらのドキュメントには、サポートされているプラットフォームでさまざまな SDK を使用するためのリソースに関する、「以下の資料も参照してください」セクションが含まれています。