このページの改善にご協力ください

このユーザーガイドに貢献するには、すべてのページの右側のペインにある「GitHub でこのページを編集する」リンクを選択してください。

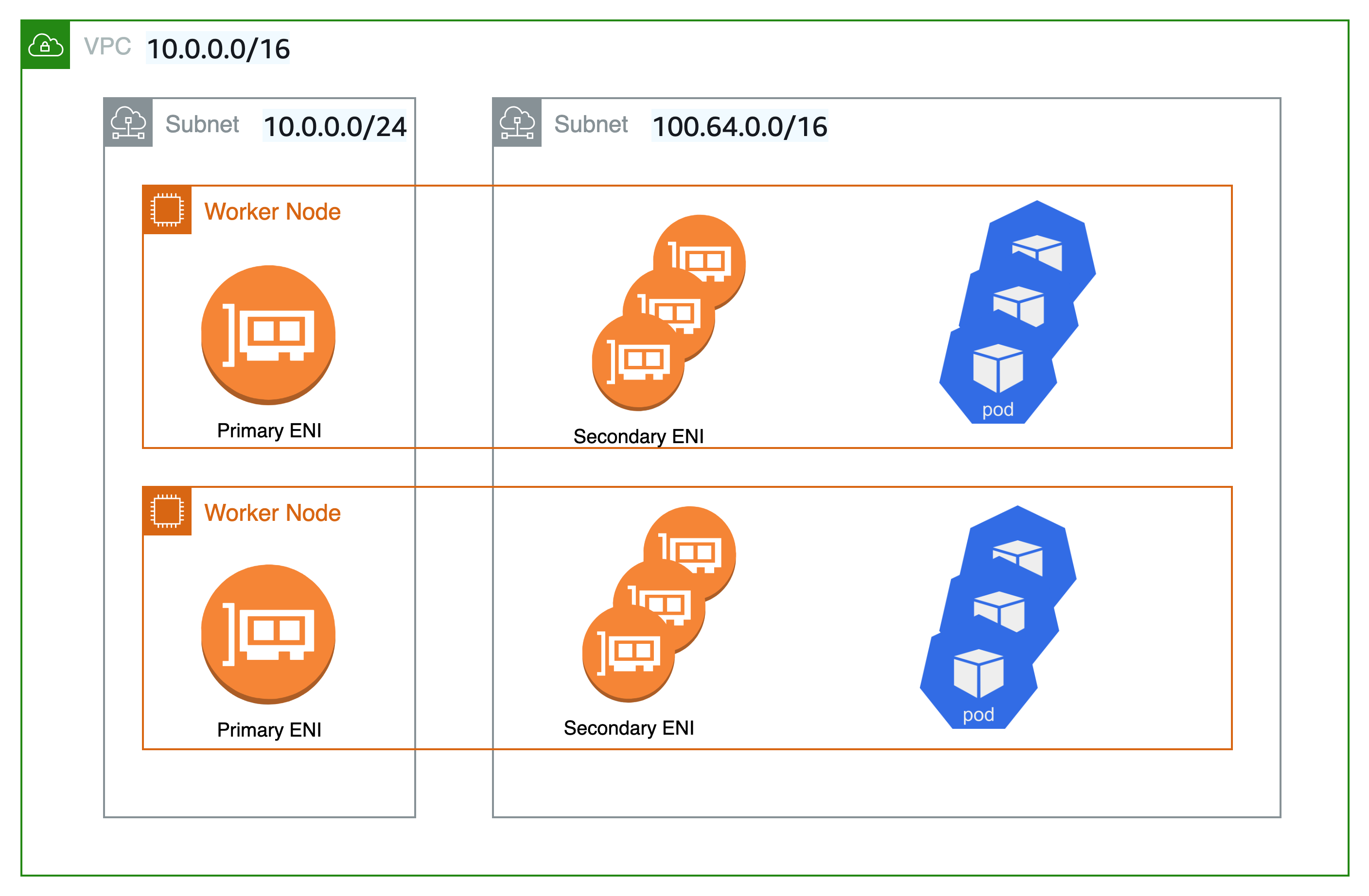

カスタムネットワーキングを使用して代替サブネットに Pod をデプロイする

適用対象: Linux IPv4 Fargate ノード、Amazon EC2 インスタンスを持つ Linux ノード

Amazon VPC CNI plugin for Kubernetes が、Amazon EC2 ノード用にセカンダリ Elastic Network Interface (ネットワークインターフェイス) を作成する際には、デフォルトで、ノードのプライマリネットワークインターフェイスと同じサブネットがその格納先になります。また、プライマリネットワークインターフェイスに関連付けられているものと同じセキュリティグループが、セカンダリネットワークインターフェイスにも関連付けられます。以下の 1 つ以上の理由により、プラグインを使用して異なるサブネットにセカンダリネットワークインターフェイスを作成させたり、セカンダリネットワークインターフェイスに異なるセキュリティグループを関連付けたり、また、その両方を行ったりする必要性が生じることがあります。

-

プライマリネットワークインターフェイスが存在するサブネットで使用可能な

IPv4アドレスには、数の上で制限があります。これにより、サブネット内に作成できる Pod の数に制限が生じる可能性があります。セカンダリネットワークインターフェイス用に別のサブネットを指定すると、Pod のために使用可能なIPv4アドレスの数を増やすことができます。 -

セキュリティ上の理由からも、ノードのプライマリネットワークインターフェイスで使用するものとは異なるセキュリティグループまたはサブネットが、Pod に必要となる場合があります。

-

ノードをパブリックサブネット内に構成した場合、Pod はプライベートサブネット内に配置します。パブリックサブネットに関連付けられているルートテーブルには、インターネットゲートウェイへのルートが含まれています。プライベートサブネットに関連付けられているルートテーブルには、インターネットゲートウェイへのルートは含まれません。

ヒント

また、カスタムネットワーキングを使用することなく Amazon EKS クラスターに直接新規または既存のサブネットを追加することもできます。詳細については、「管理コンソールから既存の VPC サブネットを Amazon EKS クラスターに追加する」を参照してください。

考慮事項

この機能を使用する際の考慮事項を次に示します。

-

カスタムネットワーキングを有効にすると、プライマリネットワークインターフェイスに割り当てられた IP アドレスが、Pod に割り当てられることはなくなります。Pod には、セカンダリネットワークインターフェイスからの IP アドレスのみが割り当てられます。

-

クラスターで

IPv6ファミリーを使用している場合は、カスタムネットワーキングを使用することはできません。 -

IPv4アドレスの枯渇を軽減するために、カスタムネットワーキングを使用する予定の場合は、IPv6ファミリーを使用してクラスターを作成することもできます。詳細については、「クラスター、Pod、サービスに対する IPv6 アドレスの説明」を参照してください。 -

サブネットにデプロイされたセカンダリネットワークインターフェイス用の Pod が、ノードのプライマリネットワークインターフェイスとは異なるサブネットおよびセキュリティグループを使用できるように設定されていても、そのサブネットとセキュリティグループは、ノードと同じ VPC 内に配置される必要があります。

-

Fargate の場合、サブネットは Fargate プロファイルを介して制御されます。詳細については、「起動時にどの Pod が AWS Fargate を使用するのかを定義する」を参照してください。