翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

FIS AWS の実験レポート設定

AWS Fault Injection Service (FIS) を有効にして実験のレポートを生成できるため、耐障害性テストの証拠を簡単に生成できます。実験レポートは、実験アクションを要約し、オプションで指定した CloudWatch ダッシュボードからアプリケーションレスポンスをキャプチャする PDF ドキュメントです。実験レポートの例を確認するには、ここで zip ファイルをダウンロードします。

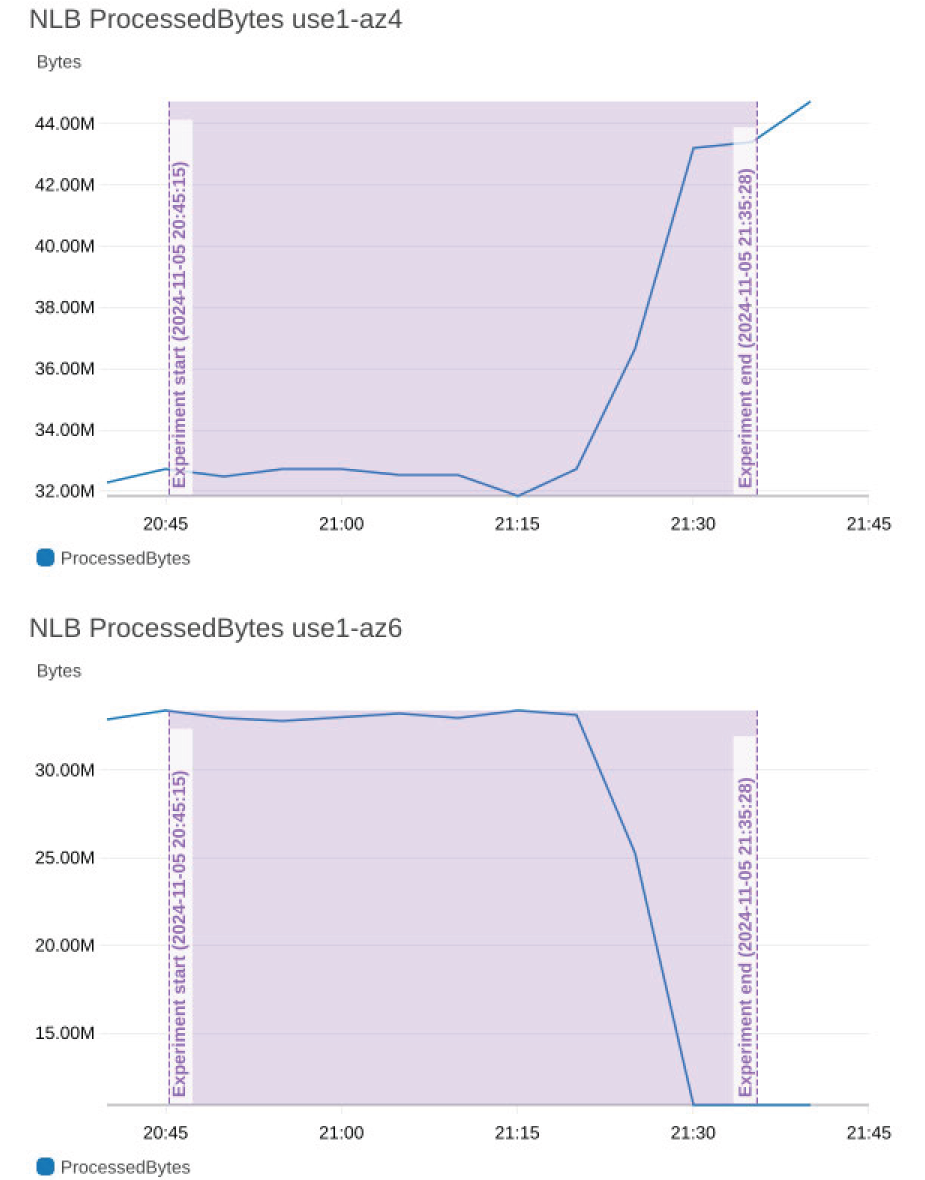

実験用に生成されたレポートの内容を有効にして設定するには、実験テンプレートの実験レポート設定を定義します。CloudWatch ダッシュボードを指定すると、 AWS FIS には、次の例に示すように、指定した期間における実験の開始時刻と終了時刻が注釈された、特定のダッシュボード内のすべてのウィジェットのスナップショットグラフが含まれます。

この例では、アベイラビリティーゾーン (AZ) でのパケット損失実験の影響を示します。AZ use1-az6 でパケット損失が発生すると、トラフィックは use1-az6 から use1-az4 に移行し、その AZ でロードバランサーによって処理されたバイト数が減少します。

実験が終了すると、レポートは FIS AWS コンソールからダウンロードでき、Amazon S3 バケットにも保存されます。レポート設定に CloudWatch ダッシュボードを含めると、各ウィジェットのイメージも配信されます。ターゲットプレビュー ( actionsMode を に設定) の一部として実行cancelledされた実験のレポートは生成されませんskip-all。実験が実験データ保持制限を超えると、レポートは Amazon S3 バケットからのみ使用できます。内部エラーで失敗したレポートを除き、配信されたレポートごとに AWS FIS 料金が適用されます。詳細については、AWS 「Fault Injection Service の料金

実験レポート設定構文

以下は、実験テンプレートのオプションセクションである実験レポート設定の構文です。

{ "experimentReportConfiguration": { "outputs": { "s3Configuration": { "bucketName": "my-bucket-name", "prefix": "report-storage-prefix" } }, "dataSources": { "cloudWatchDashboards": [ { "dashboardIdentifier": "arn:aws:cloudwatch::123456789012:dashboard/MyDashboard" } ] }, "preExperimentDuration": "PT20M", "postExperimentDuration": "PT20M" } }

を使用するとexperimentReportConfiguration、データの出力先、入力データ、および時間枠をカスタマイズして実験レポートに含めることができます。これにより、FIS AWS 実験の影響と結果をよりよく理解できます。実験レポート設定を定義するときは、以下を指定します。

- 出力

-

実験レポートの配信先

experimentReportConfigurationを指定する のセクション。ではoutputs、以下を指定s3Configurationして を指定します。bucketName- レポートが保存される Amazon S3 バケットの名前。バケットは実験と同じリージョンにある必要があります。prefix(オプション) - レポートが保存される Amazon S3 バケット内のプレフィックス。このフィールドは、プレフィックスへのアクセスのみを制限できるように強くお勧めします。

- dataSources

-

実験レポートに含める追加のデータソース

experimentReportConfigurationを指定する のオプションセクション。cloudWatchDashboards- レポートに含まれる CloudWatch ダッシュボードの配列。CloudWatch ダッシュボードは 1 つに制限されています。dashboardIdentifier- CloudWatch ダッシュボードの ARN。このダッシュボードmetricの タイプのすべてのウィジェットのスナップショットグラフは、クロスリージョンメトリクスを除き、レポートに含まれます。

- preExperimentDuration

-

CloudWatch ダッシュボードメトリクスがレポートに含める実験前期間

experimentReportConfigurationを最大 30 分まで定義する のオプションセクション。これは、アプリケーションの定常状態を表す期間である必要があります。たとえば、実験前期間が 5 分の場合、スナップショットグラフには実験開始の 5 分前にメトリクスが含まれることを意味します。期間の形式は ISO 8601 で、デフォルトは 20 分です。 - postExperimentDuration

-

CloudWatch ダッシュボードメトリクスが最大 2 時間レポートに含める実験後期間

experimentReportConfigurationを定義する のオプションセクション。これは、アプリケーションの定常状態または復旧期間を表す期間である必要があります。たとえば、実験後の期間を 5 分に指定すると、スナップショットグラフには実験終了後 5 分までのメトリクスが含まれます。期間の形式は ISO 8601 で、デフォルトは 20 分です。

実験レポートのアクセス許可

AWS FIS が実験レポートを生成して保存できるようにするには、FIS 実験 IAM AWS ロールから次のオペレーションを許可する必要があります。

cloudwatch:GetDashboardcloudwatch:GetMetricWidgetImages3:GetObjects3:PutObject

AWS セキュリティのベストプラクティスに従い、実験ロールをバケットとプレフィックスに制限することをお勧めします。以下は、実験ロールへのアクセスを制限するポリシーステートメントの例です。

カスタマーマネージドキー (CMK) で暗号化された Amazon S3 バケットに配信されるレポートの追加のアクセス許可

で指定した Amazon S3 バケットS3Configurationが CMK で暗号化されている場合は、KMS キーポリシーの FIS 実験ロールに次の追加のアクセス許可を付与する必要があります。

kms:GenerateDataKeykms:Decrypt

以下は、FIS 実験ロールが暗号化されたバケットにレポートを書き込むことを許可する KMS キーポリシーステートメントの例です。

{ "Sid": "Allow FIS experiment report", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::012345678912:role/FISExperimentRole", ] }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey" ], "Resource": "*" }

実験レポートのベストプラクティス

AWS FIS 実験レポート設定を使用するためのベストプラクティスは次のとおりです。

実験を開始する前に、ターゲットプレビューを生成して、実験テンプレートが期待どおりに設定されていることを確認します。ターゲットプレビューでは、実験で予想されるターゲットに関する情報が表示されます。詳細については実験テンプレートからターゲットプレビューを生成するを参照してください。

このレポートは、失敗した実験のトラブルシューティングには使用しないでください。代わりに、実験ログを使用して実験エラーをトラブルシューティングします。以前に実行して正常に完了した実験のみにレポートを使用することをお勧めします。

実験 IAM ロールの配置を制限し、S3 送信先バケットとプレフィックスへのオブジェクトアクセスを取得します。バケット/プレフィックスは FIS AWS 実験レポートのみに専念し、このバケットとプレフィックスへのアクセス権を他の AWS サービスに付与しないことをお勧めします。

Amazon S3 オブジェクトロックを使用して、レポートが一定期間または無期限に削除または上書きされないようにします。詳細については、「オブジェクトロックによるオブジェクトのロック」を参照してください。

CloudWatch ダッシュボードが同じリージョン内の別のアカウントにある場合は、CloudWatch クロスアカウントオブザーバビリティを使用して、モニタリングアカウントとして AWS FIS オーケストレーターアカウントを有効にし、CloudWatch コンソールまたは API AWS CLI の Observability Access Manager コマンドからソースアカウントとして別のアカウントを有効にできます。詳細については、CloudWatch クロスアカウントオブザーバビリティ」を参照してください。