翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の AWS Outposts 仕組み

AWS Outposts は、Outpost と AWS リージョン間の安定した接続で動作するように設計されています。リージョンとオンプレミス環境のローカルワークロードとの接続を実現するには、Outpost をオンプレミスネットワークに接続する必要があります。オンプレミスネットワークは、リージョンへのワイドエリアネットワーク (WAN) アクセスを提供する必要があります。また、オンプレミスのワークロードやアプリケーションが存在するローカルネットワークに LAN または WAN でアクセスできるようにする必要があります。

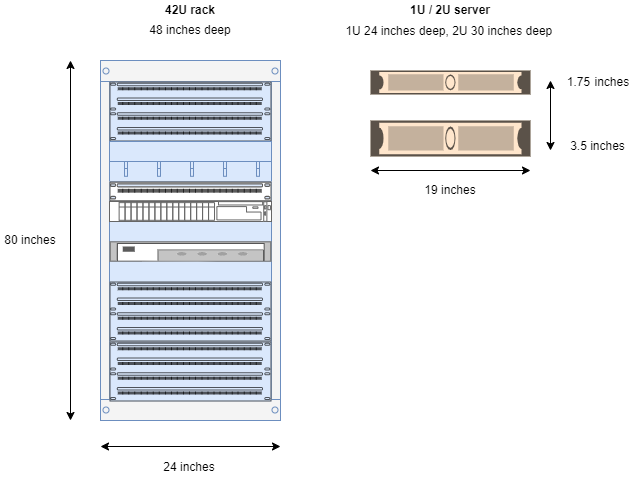

次の図は両方の Outpost フォームファクターを示しています。

ネットワークコンポーネント

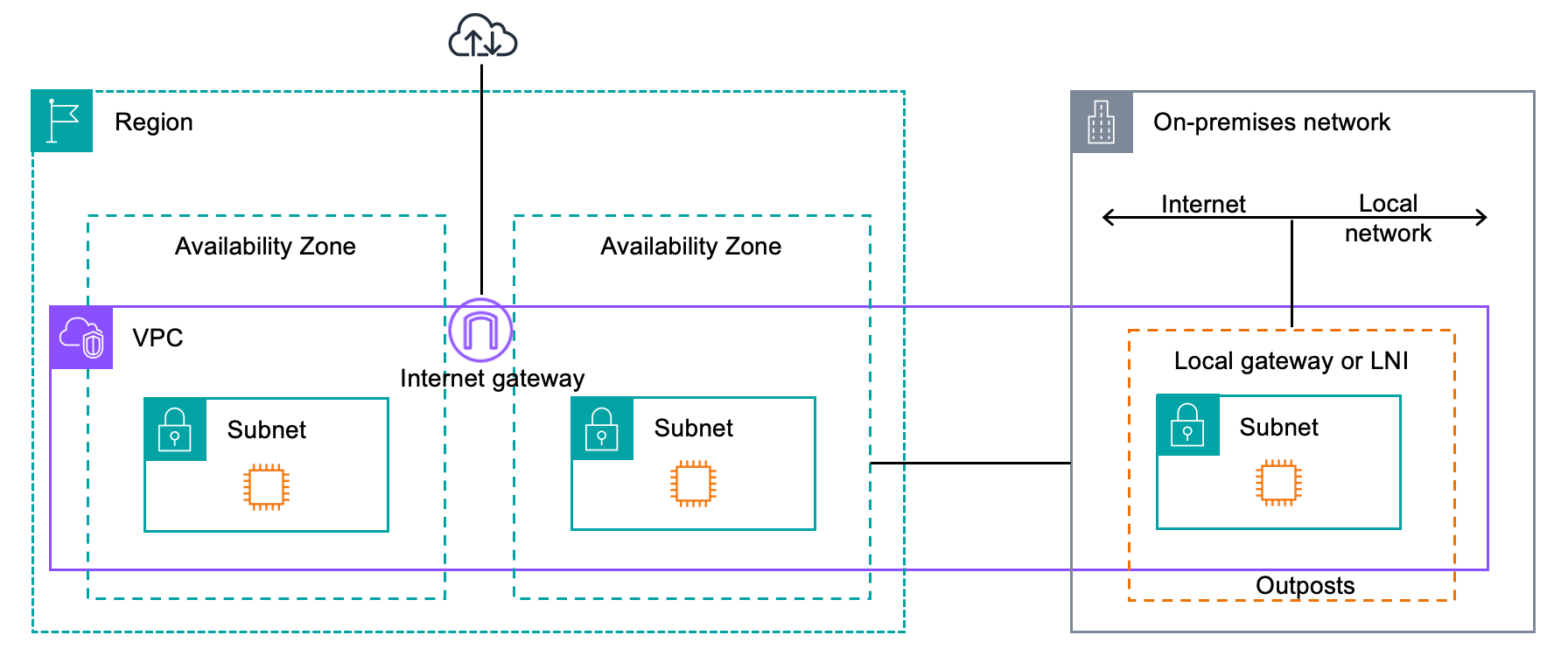

AWS Outposts は、Amazon VPC を AWS リージョンから Outpost に拡張します。これには、インターネットゲートウェイ、仮想プライベートゲートウェイ、Amazon VPC Transit Gateway、VPC エンドポイントなど、リージョンでアクセスできる VPC コンポーネントが含まれます。Outpost はリージョン内のアベイラビリティーゾーンに設置されており、そのアベイラビリティーゾーンの耐障害性のために使用できる拡張機能です。

次の図は、Outpost のネットワークコンポーネントを示しています。

-

AWS リージョン およびオンプレミスネットワーク

-

リージョン内に複数のサブネットを持つ VPC

-

オンプレミスネットワーク内の Outpost

-

Outpost と提供されるローカルネットワーク間の接続:

Outposts ラックの場合: ローカルゲートウェイ

Outposts サーバーの場合: ローカルネットワークインターフェイス (LNI)

VPC とサブネット

Virtual Private Cloud (VPC) は、その AWS リージョン内のすべてのアベイラビリティーゾーンにまたがります。Outpost サブネットを追加することで、 リージョン内の任意の VPC を Outpost に拡張できます。Outpost サブネットを VPC に追加するには、サブネットを作成するときに Outpost の Amazon リソースネーム (ARN) を指定します。

Outposts は複数のサブネットをサポートします。Outpost で EC2 インスタンスを起動するときに EC2 インスタンスサブネットを指定できます。Outpost は AWS コンピューティングとストレージ容量のプールであるため、インスタンスがデプロイされる基盤となるハードウェアを指定することはできません。

各 Outpost は 1 つ以上の Outpost サブネットを持つ複数の VPC をサポートできます。VPC クォータの詳細については、「Amazon VPC ユーザーガイド」の「Amazon VPC のクォータ」を参照してください。

Outpost サブネットは、Outpost を作成した VPC の VPC CIDR 範囲から作成します。Outpost のアドレス範囲は、Outpost サブネットにある EC2 インスタンスなどのリソースに使用できます。

ルーティング

デフォルトでは、すべての Outpost サブネットは VPC からメインルートテーブルを継承します。カスタムルート テーブルを作成し、Outpost サブネットに関連付けることができます。

Outpost サブネットのルートテーブルは、アベイラビリティゾーンのサブネットのルートテーブルと同様に機能します。IP アドレス、インターネットゲートウェイ、ローカルゲートウェイ、仮想プライベートゲートウェイ、ピアリング接続を宛先として指定できます。例えば、各 Outpost サブネットは、継承されたメインルートテーブルまたはカスタムテーブルを介して VPC ローカルルートを継承します。つまり、VPC CIDR に宛先がある Outpost サブネットを含む VPC 内のすべてのトラフィックは VPC でルーティングされたままになります。

Outpost サブネットのルートテーブルには、以下の宛先を含めることができます。

-

VPC CIDR 範囲 – インストール時にこれ AWS を定義します。これはローカルルートであり、同じ VPC 内の Outpost インスタンス間のトラフィックを含むすべての VPC ルーティングに適用されます。

-

AWS リージョンの送信先 – これには、Amazon Simple Storage Service (Amazon S3)、Amazon DynamoDB ゲートウェイエンドポイント、 AWS Transit Gateway、仮想プライベートゲートウェイ、インターネットゲートウェイ、VPC ピアリングのプレフィックスリストが含まれます。

同じ Outpost にある複数の VPC とピアリング接続している場合、VPC 間のトラフィックは Outpost に残り、リージョンに戻るサービスリンクは使用されません。

DNS

VPC に接続されたネットワーク インターフェイスの場合、Outposts サブネット内の EC2 インスタンスは Amazon Route 53 DNS サービスを使用してドメイン名を IP アドレスに解決できます。Route 53 は、Outpost で実行されているインスタンスのドメイン登録、DNS ルーティング、ヘルスチェックなどの DNS 機能をサポートしています。特定のドメインへのトラフィックのルーティングでは、パブリックおよびプライベートの両方のホスト型アベイラビリティゾーンがサポートされています。Route 53 リゾルバーは AWS リージョンでホストされます。したがって、これらの DNS 機能が機能するためには、Outpost から AWS リージョンへのサービスリンク接続が稼働している必要があります。

Outpost と AWS リージョン間のパスレイテンシーによっては、Route 53 で DNS 解決時間が長くなる場合があります。このような場合、オンプレミス環境でローカルにインストールされた DNS サーバーを使用できます。独自の DNS サーバーを使用するには、オンプレミス DNS サーバー用の DHCP オプションセットを作成し、VPC に関連付ける必要があります。また、これらの DNS サーバーに IP 接続があることを確認する必要があります。また、アクセスしやすくするためにローカルゲートウェイのルーティングテーブルにルートを追加する必要がある場合もありますが、これはローカルゲートウェイを備えた Outposts ラックのみのオプションです。DHCP オプションセットには VPC スコープがあるため、VPC の Outpost サブネットとアベイラビリティー ゾーン サブネットのインスタンスはどちらも、指定された DNS サーバーを DNS 名ソリューションに使用しようとします。

Outpost から送信される DNS クエリのクエリロギングはサポートされていません。

サービスリンク

サービスリンクは、Outpost から選択した AWS リージョンまたは Outposts ホームリージョンへの接続です。サービスリンクは暗号化された VPN 接続セットで、Outpost が選択したホームリージョンと通信する際に必ず使用されます。仮想 LAN (VLAN) を使用してサービスリンク上のトラフィックをセグメント化します。サービスリンク VLAN により、Outpost と AWS リージョン間の通信が可能になり、Outpost と AWS リージョン間の VPC 内トラフィックの両方を管理できます。

サービスリンクは Outpost のプロビジョニング時に作成されます。サーバーフォームファクターをお持ちの場合は、接続を作成してください。ラックがある場合、 はサービスリンク AWS を作成します。詳細については、以下を参照してください。

-

「高可用性設計とアーキテクチャに関する考慮事項」ホワイトペーパーの「アプリケーション/ワークロードのルーティングAWS Outposts AWS 」

ローカルネットワークインターフェイス

Outposts サーバーには、オンプレミスのネットワークへの接続を提供するローカルネットワークインターフェイスが含まれています。ローカルネットワークインターフェイスは、Outpost サブネット上で実行されている Outposts サーバーでのみ使用できます。Outposts ラックまたは AWS リージョンの EC2 インスタンスからローカルネットワークインターフェイスを使用することはできません。ローカル ネットワーク インターフェイスは、オンプレミスのロケーションのみを対象としています。詳細については、「Outposts サーバー用ローカルネットワークインターフェイス」を参照してください。