翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Outpost サーバーのインストール

Outpost サーバーを注文する場合、自分で行うかサードパーティーに依頼するかにかかわらず、インストールはお客様の責任となります。インストール者には、新しいデバイスの ID を確認するための特定の権限が必要です。詳細については、「権限を付与する」を参照してください。

前提条件

お使いのサイトに Outpostサーバーフォームファクタが必要です。詳細については、「Outpost を作成して Outpost 容量を注文する」を参照してください。

注記

インストールプロセス前およびインストールプロセス中に、インストール AWS Outposts サーバーの

タスク

ステップ 1: のアクセス許可を付与する

新しいデバイスの ID を検証するには、Outpost を含む AWS アカウント の IAM 認証情報が必要です。AWSOutpostsAuthorizeServerPolicy ポリシーは、Outpost サーバーのインストールに必要な権限を付与します。詳細については、「の Identity and Access Management (IAM) AWS Outposts」を参照してください。

考慮事項

-

にアクセスできないサードパーティーを使用している場合は AWS アカウント、一時的なアクセスを提供する必要があります。

-

AWS Outposts では、一時的な認証情報の使用がサポートされています。最大 36 時間有効な一時認証情報を設定することができます。サーバーのインストールのすべての手順を行うのに十分な時間をインストール者に与えてください。詳細については、「AWS Outposts での一時的な認証情報の使用」を参照してください。

ステップ 2: 検査する

Outposts 機器の検査を完了するために、配送パッケージの損傷を確認し、配送パッケージを開梱し、Nitro Security Key (NSK) を見つけるべきです。サーバーの検査については、以下の情報を考慮してください。

-

出荷パッケージには、箱の一番大きな 2 つの側面に衝撃センサーがあります。

-

出荷パッケージの内側の羽蓋には、サーバーの開梱方法と NSK の場所に関する指示が記載されています。

-

NSK は暗号化モジュールです。検査を完了するために、NSK を見つけます。NSK を後のステップでサーバーにアタッチします。

出荷パッケージを検査するには

-

出荷パッケージを開封する前に、両方の衝撃センサーを確認し、それらが作動したかどうかを記録します。衝撃センサーが作動していた場合、ユニットが損傷している可能性があります。サーバーやアクセサリにさらなる損傷がないか時間をかけて注意しながらインストールを進めてください。システムの一部が明らかに損傷している場合、またはインストールが期待どおりに進まない場合は、 AWS サポートに連絡して Outposts サーバーの交換に関するガイダンスを依頼してください。

センサーの中央にあるバーが赤色の場合、センサーは作動しています。

出荷パッケージを開梱するには

-

パッケージを開いて、次のものが入っていることを確認します。

-

[サーバー]

-

Nitro Security Key (暗号化モジュール) - 赤の「NSK」というマークが付いたパッケージ。詳細については、出荷パッケージから NSK を見つけるための次の手順を参照してください

-

ラック取り付けキット (内部レール 2 個、外部レール 2 個、ネジ)

-

インストールパンフレット

-

アクセサリキット

-

C13/14 電源ケーブルのペア - 10 フィート (3m)

-

QSFP ブレークアウト ケーブル - 10 フィート (3m)

-

USB ケーブル、micro-USB - USB-C へ‐10 フィート (3m)

-

ブラシガード

-

-

NSK は、サーバーのアクセサリが入った「A」というラベルが貼られた箱の中にあります。

重要

インストール中は NSK を使用してサーバー上のデータを破壊しないでください。

NSK はサーバーをアクティブ化するために必要です。NSK は、サーバーを返送する際にサーバー上のデータを破壊するのにも使用されます。このインストールステップでは、NSK 本体の指示はデータを破壊するためのものであるため無視してください。

ステップ 3: ラックマウント

このステップを完了するには、サーバーに内部レールを取り付け、ラックに外部レールを取り付け、その後サーバーをラックに取り付ける必要があります。これらのステップを完了するには、プラスドライバーが必要です。

ラックマウントの代替品

サーバーをラックに取り付ける必要はありません。ラックにサーバーを取り付けない場合、以下の情報を考慮してください。

-

サーバーと前後の壁の間には、熱い空気が循環できるように最低 6 インチ (15 センチメートル) の隙間を確保してください。

-

サーバーは、湿気や落下物などの機械的危険のない安定した面に置きます。

-

サーバーに付属のネットワーク ケーブルを使用するには、サーバーを上流のネットワーク デバイスから 3 m (10 フィート) 以内に配置する必要があります。

-

地元の指針に従って、地震補強およびボンディングを行ってください。

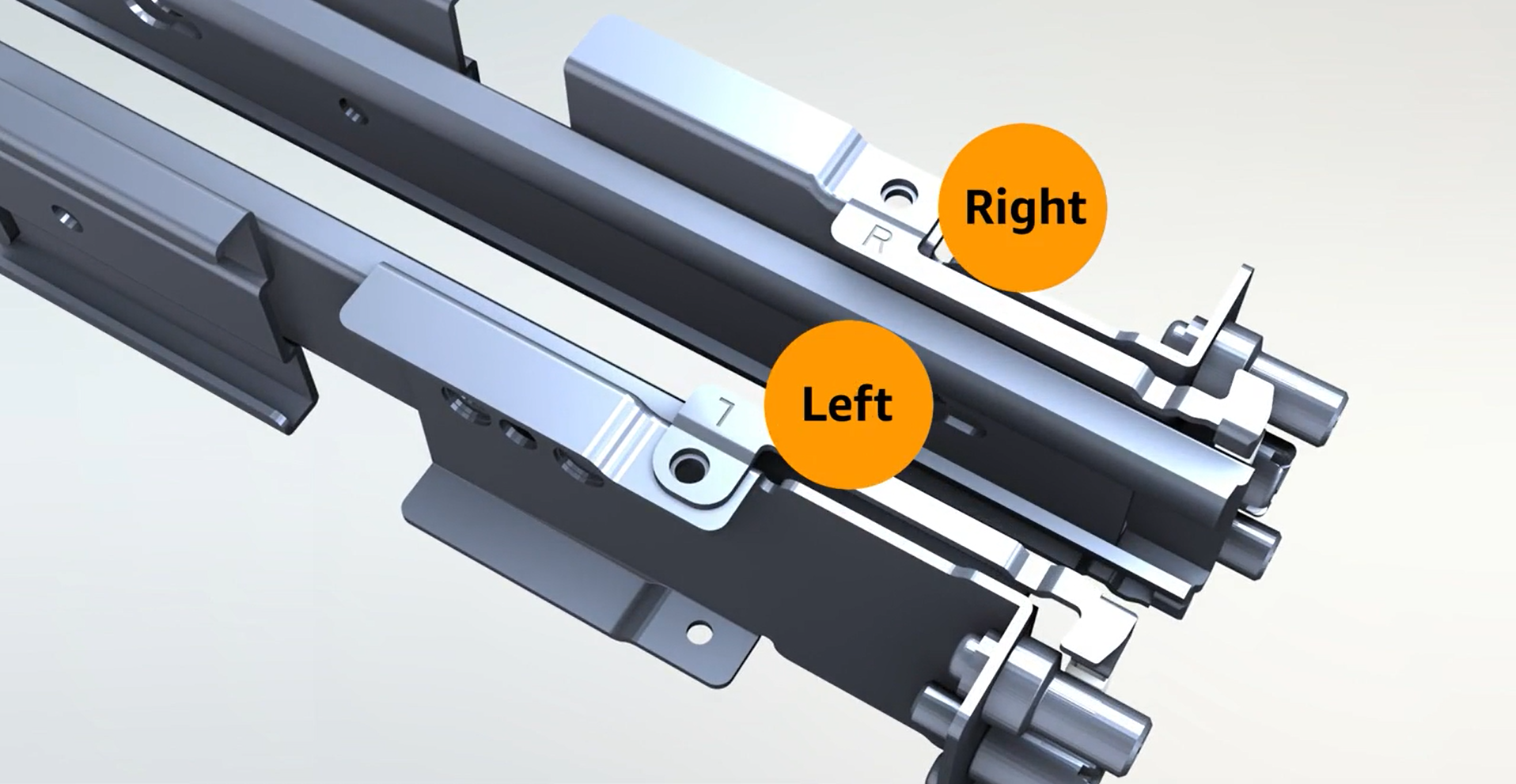

左と右、前と後ろを識別するには

-

サーバーと一緒に届いたラックのレールの箱を見つけ、開けます。

-

レールの刻印を見て左右を判断してください。これらのマーキングにより、各レールがサーバーのどちら側に接続されるかが決まります。

-

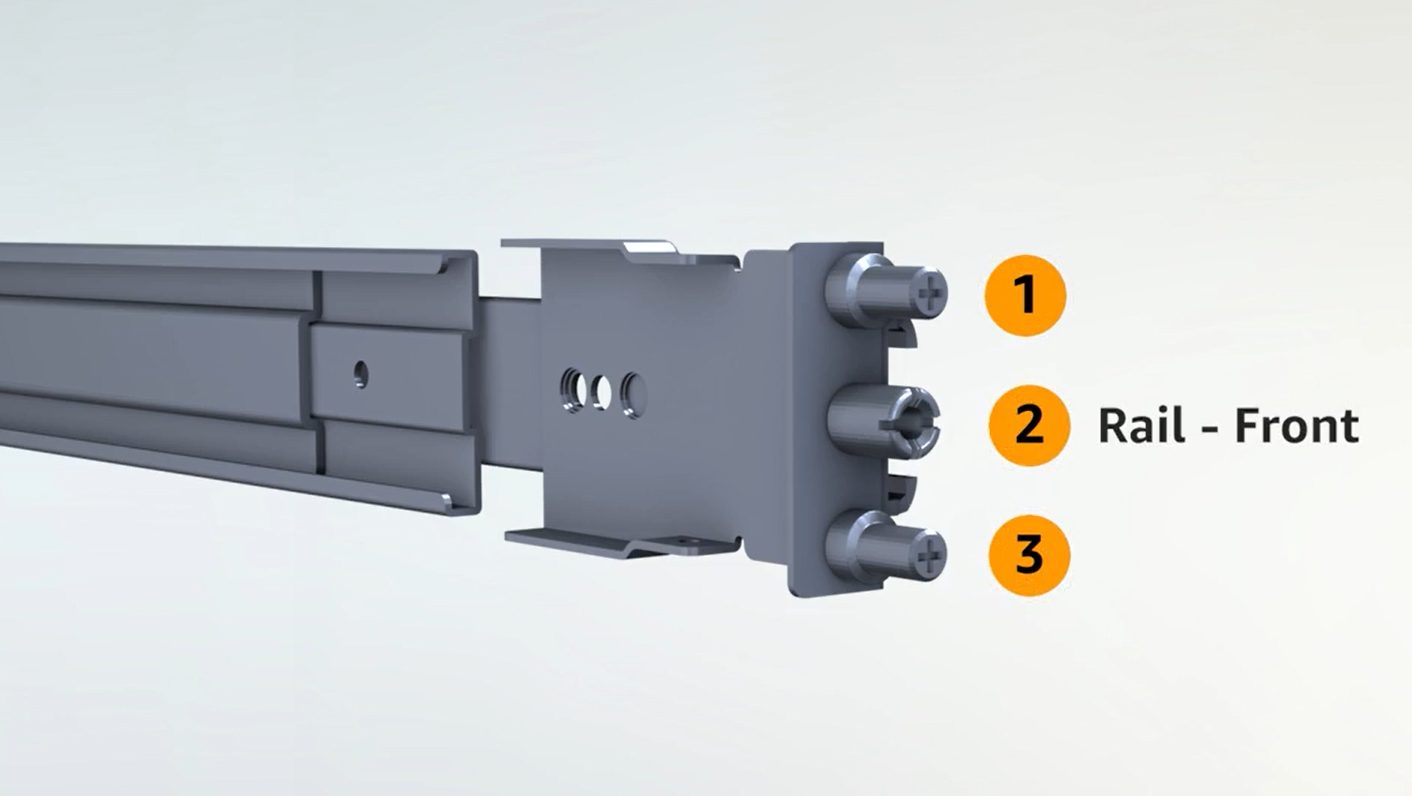

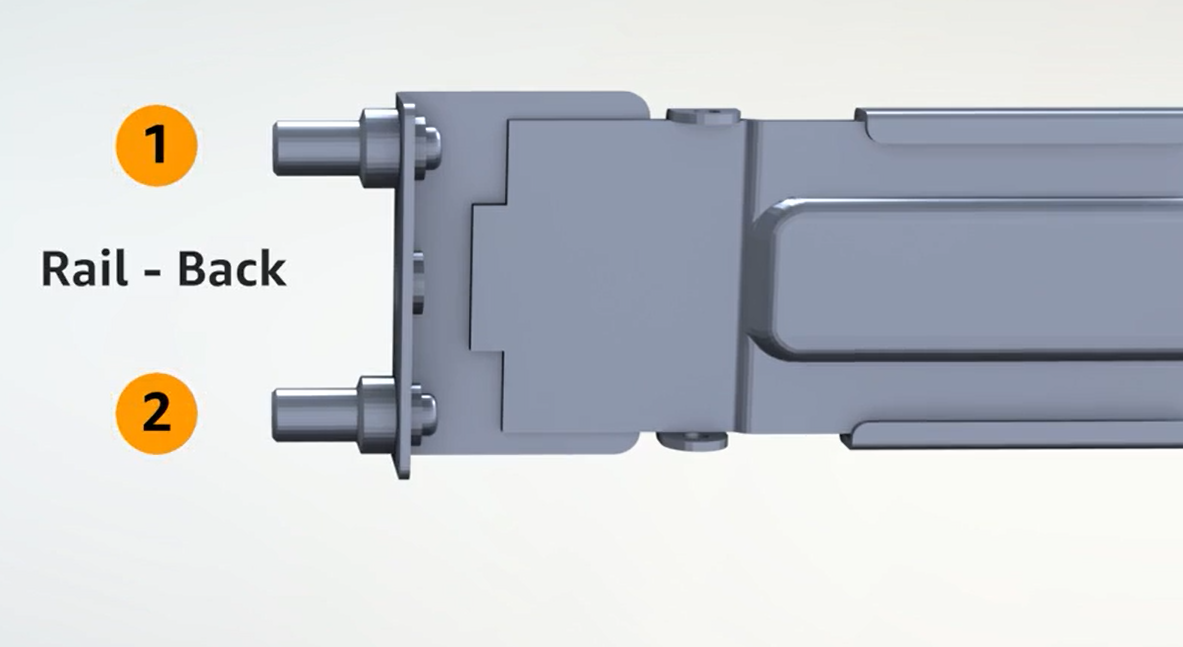

レールの両端の柱を見て、どちらが前でどちらが後ろかを判断します。

フロントエンドには 3 つのポストがあります。

バックエンドには 2 つのポストがあります。

内側レールをサーバーに取り付けるには

-

両レールともインナーレールをアウターレールから外します。レールは 4 つあるはずです。

-

右内側レールを本体右側面に取り付け、ネジで固定します。サーバーに対してレールの向きが正しいことを確認してください。レールの前部をサーバーの正面に向けます。

-

左内側レールを本体左側面に取り付け、ネジで固定します。

外側レールをラックに取り付けるには

-

ラックに向かって右側の R とマークされたレールを使用します。まずレールの背面をラックに取り付けてから、レールを延長してラックの前面に接続します。

ヒント

レールの向きに注意してください。必要に応じて、付属のピンアダプターを使用してください。

-

左側の左側のレールでも同じ手順を繰り返します。

サーバーをラックに取り付けるには

-

前の手順でラックに取り付けた外側レールにサーバーをスライドさせ、付属の 2 本のネジでサーバーの前面を固定します。

ヒント

2 人でサーバーをラックにスライドさせます。

ステップ 4: 電源を入れる

電源投入を完了するには、NSK を接続し、サーバーを電源に接続し、サーバーの電源が入っていることを確認します。サーバーへの電力供給については、次の情報を考慮してください。

-

サーバーは 1 つの電源で機能しますが、冗長性のために 2 つの電源を使用する AWS ことをお勧めします。

-

ネットワーク ケーブルを接続する前に、電源ケーブルを接続します。

-

C13 アウトレット/C14 インレット電源ケーブルのペアを使用して、サーバーをラック上の電源に接続します。C14 インレット電源ケーブルを使用してサーバーをラック上の電源に接続していない場合は、電源に接続する C14 インレット用のアダプターを用意する必要があります。

動作中にサーバー上のデータを復号化できるように、NSK をサーバーに接続する必要があります。

重要

-

NSK の側面には NSK の破壊方法が記載されています。この時点では、それらの指示には従わないでください。これらの手順は、サーバーを AWSに返送する前にサーバー上のデータを暗号化してシュレッドする場合にのみ実行してください。

-

複数のサーバーを同時にインストールする場合は、NSK を混同しないようにしてください。NSK は、同梱されているサーバーに接続する必要があります。別の NSK を使用すると、サーバーは起動しません。

NSK を取り付けるには

-

サーバーの前面右側にある NSK コンパートメントを開きます。

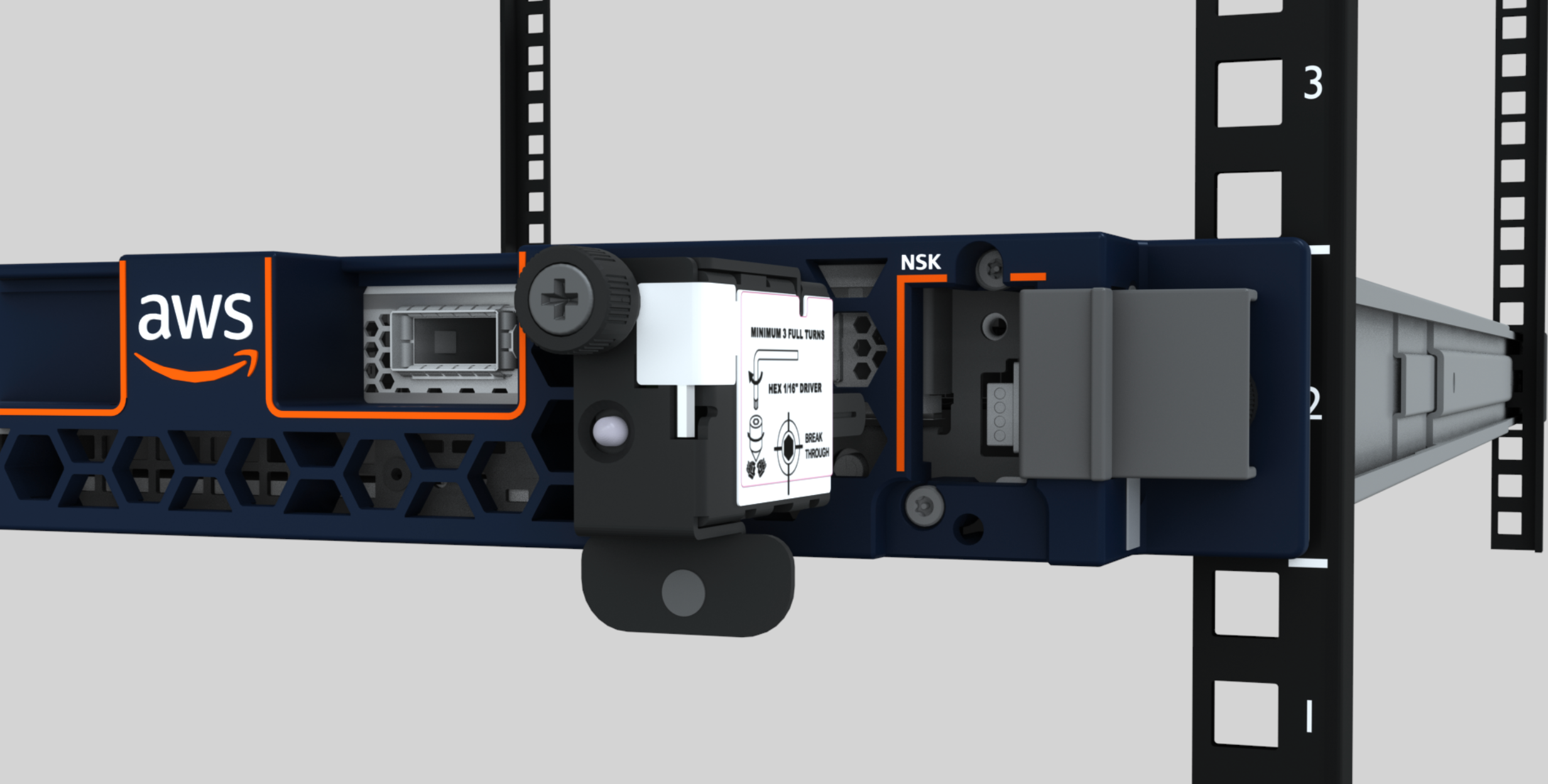

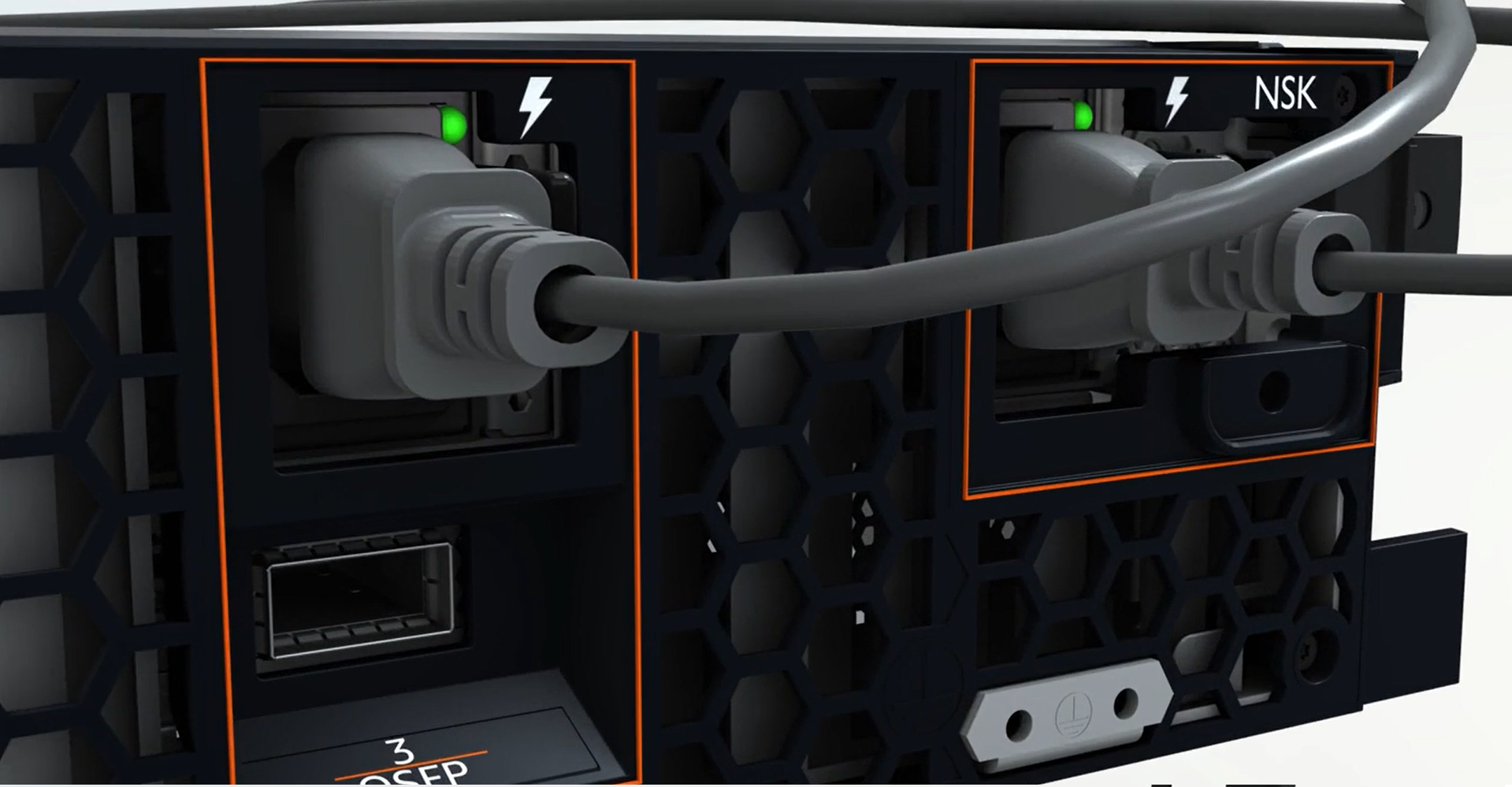

次の図は、2U サーバーに接続された NSK を示しています。

次の図は、1U サーバーに接続された NSK を示しています。

-

NSK のシリアル番号 (SN) が、サーバーの NSK コンパートメントのベゼル引き出しタブの SN と一致していることを確認します。

次の図は、NSK とベゼルの引き出しタブの SN 番号を示しています。

-

NSK をスロットに差し込みます。

-

親指ねじまたはドライバーを使用して手で締め込み、締め付けるまで (0.7 Nm / 0.52 lb-ft) 締め込んでください。電動工具は使用しないでください。NSK を過度なトルクで損傷する可能性があります。

次の図は、蝶ねじの位置を示しています。

次の図は、NSK をサーバーに取り付ける際に使用できるドライバーの種類を示しています。

サーバーを電源に接続するには

-

サーバーに付属していた C13/C14 電源ケーブルのペアを見つけてください。

-

両方のケーブルの C14 端子を電源に接続してください。

-

両方のケーブルの C13 端子をサーバーの前面のポートに接続してください。

サーバーに電源があることを確認するには

-

サーバーが稼働している音が聞こえるかを確認してください。

ヒント

サーバーが自己プロビジョニングを完了すると、騒音レベルが低下します。

-

LED 電源ライトが電源ポートの上に点灯しているか確認してください。

次の図は、2U サーバーの LED 電源ライトを示しています。

次の図は、1U サーバーの LED 電源ライトを示しています。

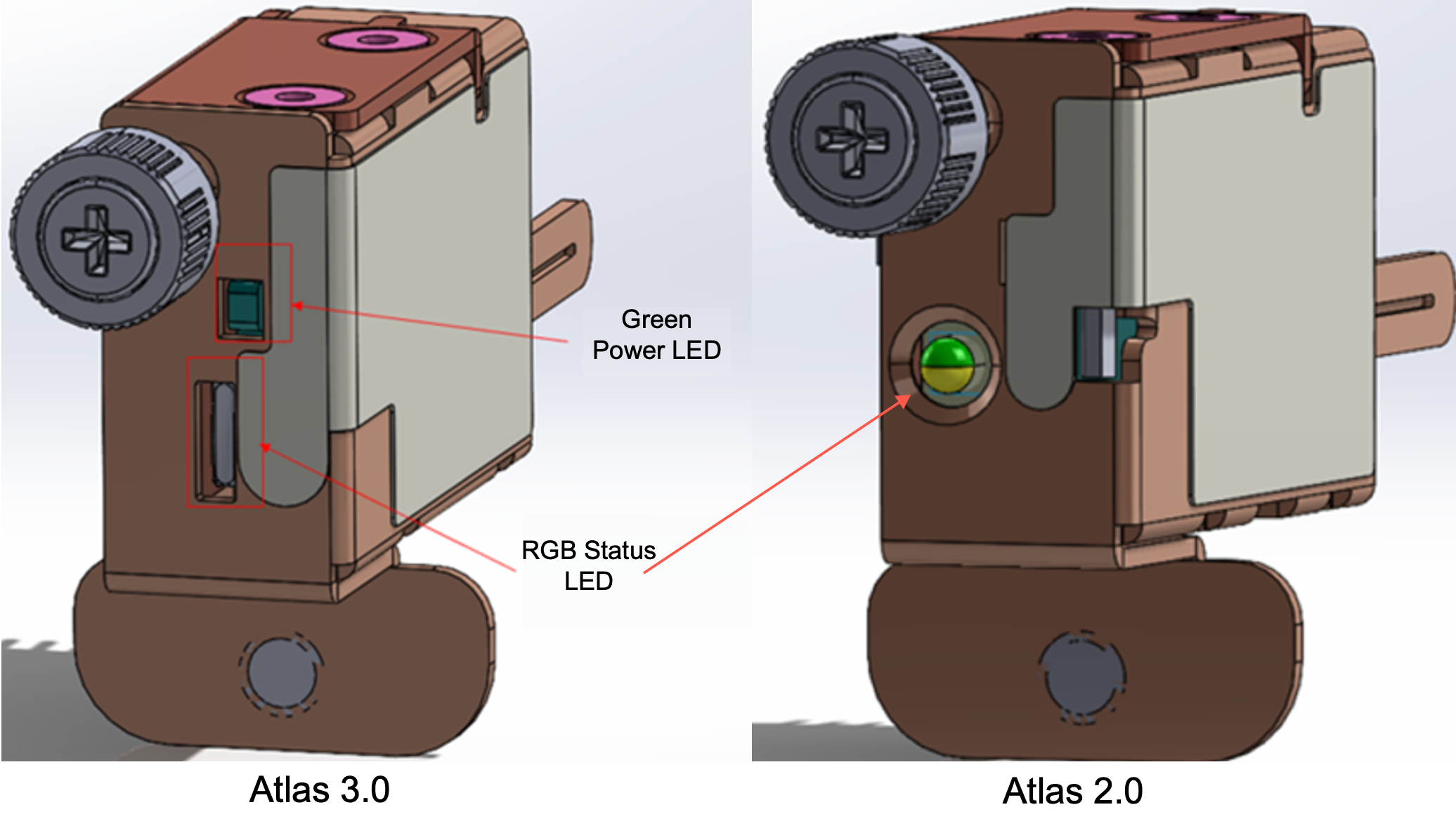

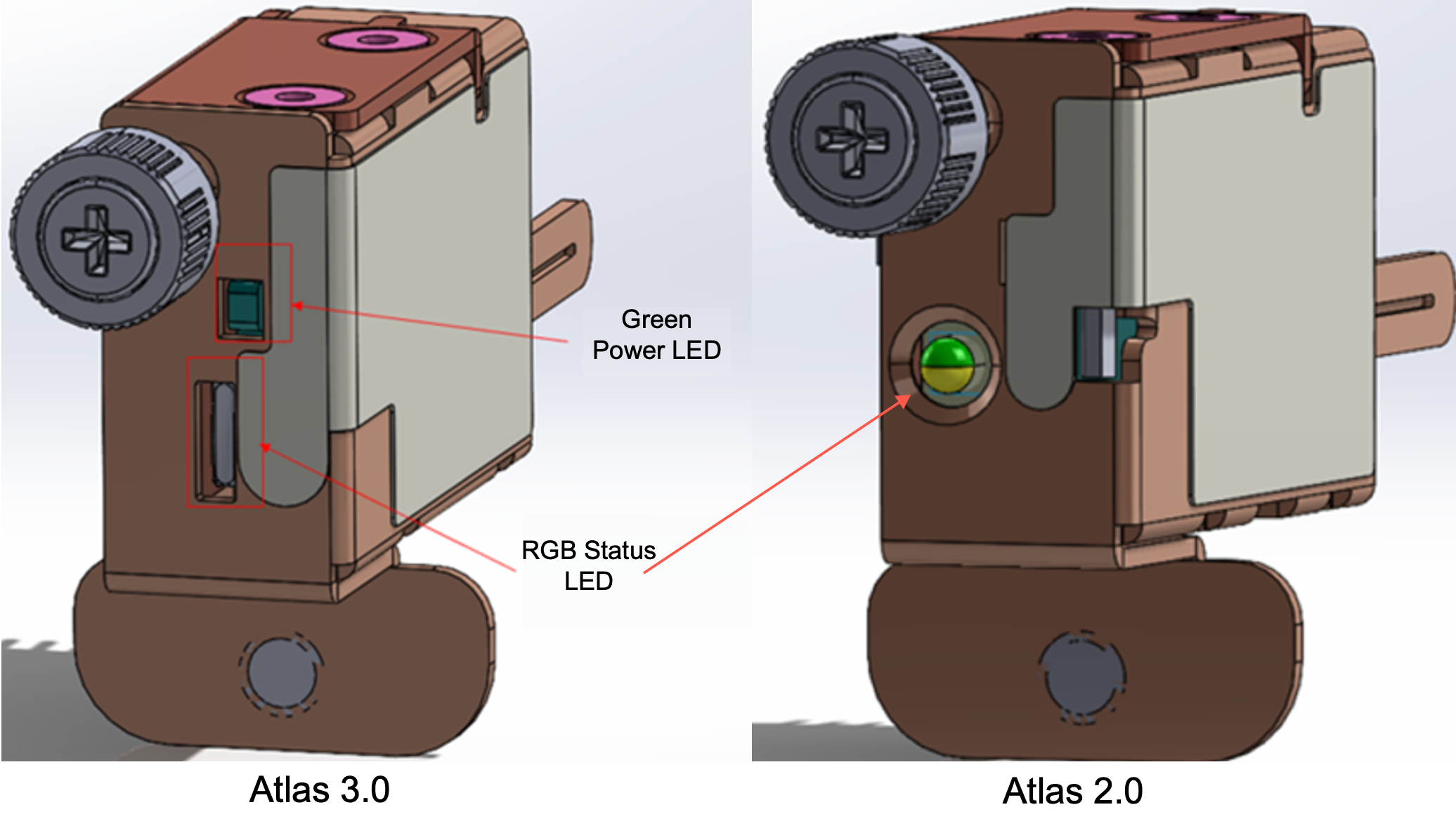

AWS Outposts は、Atlas 2.0 と Atlas 3.0 の 2 つのバージョンの NSK をサポートしています。どちらの NSK バージョンにも RGB ステータス LED があります。さらに、Atlas 3.0 には緑色の電源 LED があります。このステップは、Atlas 3.0 NSK 専用です。

次の画像は、Atlas 2.0 および Atlas 3.0 NSKs 上の LEDs の位置を示しています。

Atlas 2.0 NSK を使用している場合は、次のステップに進みます。このバージョンの NSK には RGB ステータス LED のみがあり、Outpost サーバーがプロビジョニングされてアクティブ化された後に確認する必要があるステップ 5: ネットワークを接続するためです。

Atlas 3.0 NSK を使用している場合は、緑色の電源 LED を確認します。

-

緑色のライトがオンになっている場合、NSK はホストに正しく接続されており、電源があります。次のステップに進むことができます。

-

緑色のライトがオフの場合、NSK はホストに正しく接続されていないか、電源がありません。にお問い合わせください AWS Support。

ステップ 5: ネットワークを接続する

ネットワークのセットアップを完了するために、サーバーを上流のネットワーキングデバイスにネットワークケーブルで接続します。

ネットワークへの接続については、以下の情報を考慮してください。

-

サーバーには、サービスリンクトラフィックとローカルネットワークインターフェイス (LNI) リンクトラフィックの 2 種類のトラフィックに対する接続が必要です。以下のセクションの指示は、トラフィックをセグメント化するためにサーバー上でどのポートを使用するかを説明しています。お使いの上流のネットワーキングデバイス上で、各タイプのトラフィックを担当するべきポートを決定するために、IT グループと相談してください。

-

サーバーが上流のネットワーキングデバイスに接続され、IP アドレスが割り当てられていることを確認してください。詳細については、「サーバー IP アドレスの割り当て」を参照してください。

-

AWS Outposts サーバーの光接続は 10 Gbit のみをサポートし、ポート速度の自動ネゴシエーションはサポートしていません。ホストポートがポート速度を 10 Gbit から 25 Gbit までの範囲でネゴシエーションしようとする場合、問題が発生する可能性があります。そのような場合、以下の手順をお勧めします:

-

スイッチポートのポート速度を 10 Gbit に設定してください。

-

スイッチのベンダーと協力して、静的な構成をサポートするようにしてください。

-

QSFP ブレークアウトケーブルを使用する場合、ブレークアウトを使用してトラフィックをセグメント化します。

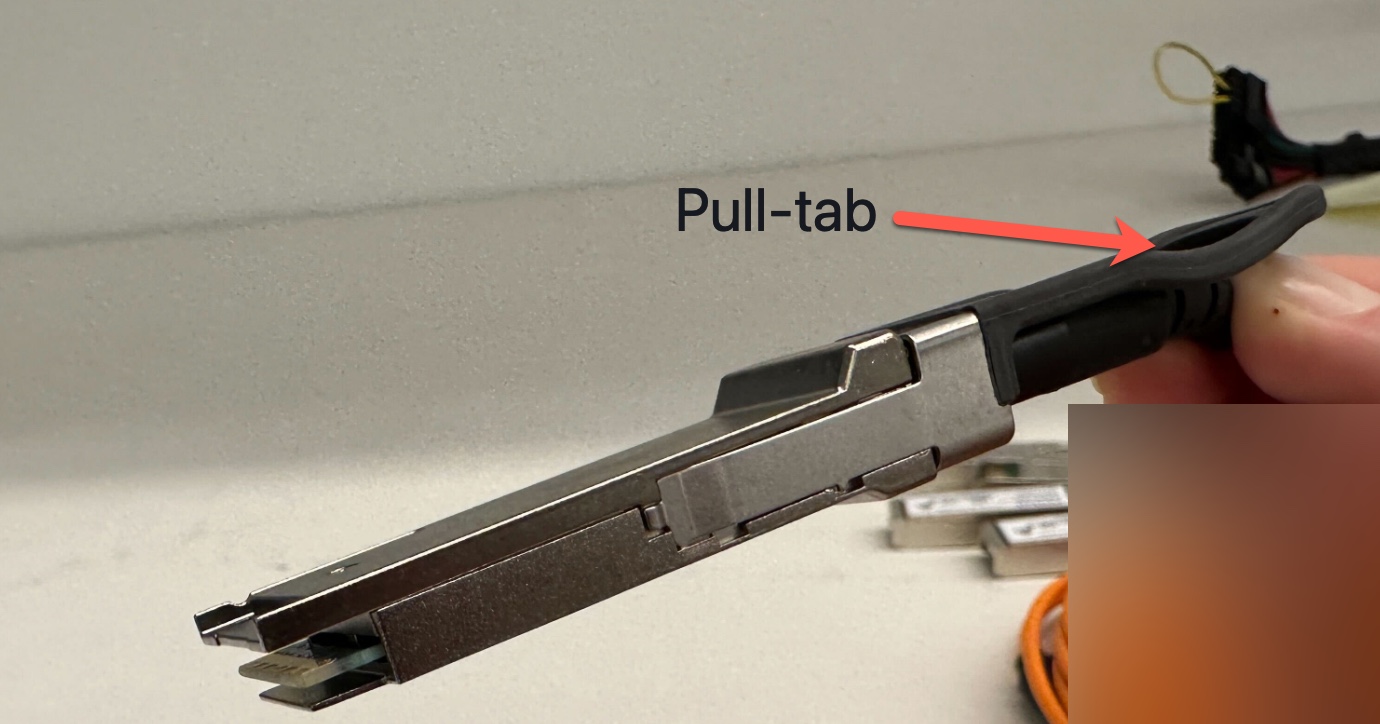

次の図は、QSFP ブレークアウトケーブルを示しています。

注記

AWS Outposts サーバーには、QSFP ポートの横に物理 RJ45 ポートがあります。ただし、この RJ45 ポートはお客様による使用では有効になっていません。RJ45 1GbE 接続が必要な場合は、付属の QSFP ケーブルを使用して 10GBASE-X SFP+ を 1GbE RJ45 メディアコンバータに接続します。

QSFP ケーブルの一方の端には単一のコネクタがあります。このエンドをサーバーに接続します。

次の図は、1 つのコネクタがあるケーブルの端を示しています。

QSFP ケーブルのもう一方の端には、1 から 4 までラベル付けされた 4 本のブレークアウトケーブルがあります。LNI リンク トラフィックには 1 というラベルの付いたケーブルを使用し、サービス リンク トラフィックには 2 というラベルの付いたケーブルを使用します。

次の図は、4 本のブレークアウトケーブルがあるケーブルの端を示しています。

QSFP ブレークアウトケーブルでサーバーをネットワークに接続するには

-

サーバーに付属の QSFP ブレークアウト ケーブルを見つけます。

-

QSFP ブレークアウト ケーブルの片端をサーバーの QSFP ポートに接続します。

-

QSFP ポートを見つけます。

次の画像は、2U サーバー上の QSFP ポートの位置を示しています。

次の画像は、1U サーバー上の QSFP ポートの位置を示しています。

-

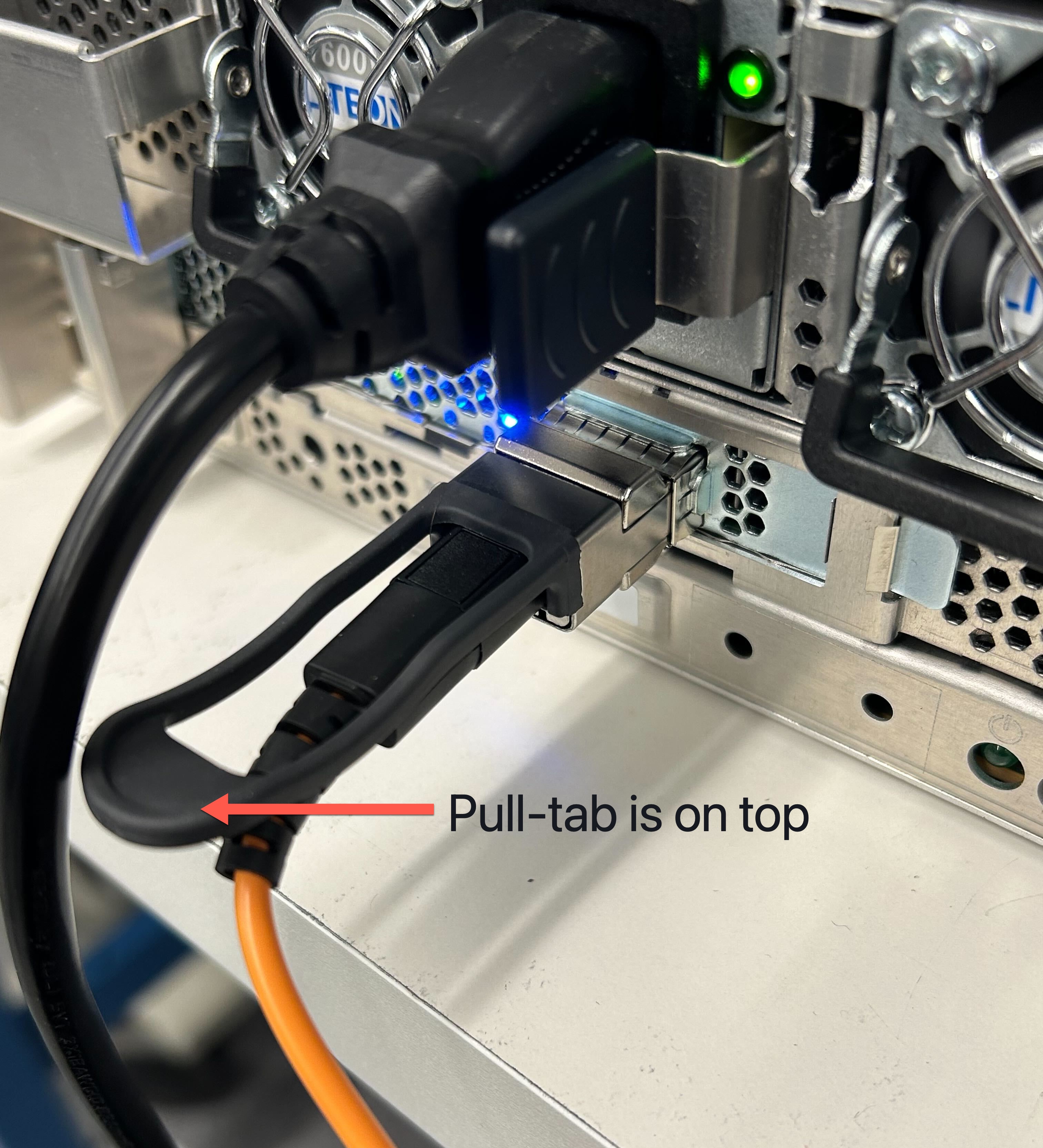

プルタブを正しい向きにして QSFP を差し込みます。

2U サーバの場合は、次の図のようにプルタブを上にして QSFP を接続します。

1U サーバの場合は、次の図に示すように、QSFP を下部のプルタブで接続します。

-

ケーブルを差し込むときに、カチッという音がすることを確認してください。これは、ケーブルが正しく接続されていることを示します。

-

-

QSFP ケーブルのブレークアウト 1 と 2 を上流のネットワーク デバイスに接続します。

重要

Outpost サーバーが機能するには、次の両方のケーブルが必要です。

-

LNI リンク トラフィックには 1 というラベルの付いたケーブルを使用します。

-

サービスリンクトラフィックには 2 というラベルの付いたケーブルを使用してください。

-

ステップ 6: サーバーを承認する

サーバーを認証するには、USB ケーブルでノート PC をサーバーに接続し、コマンドベースのシリアルプロトコルを使用して接続をテストし、サーバーを認証する必要があります。これらのステップを完了するには、IAM 認証情報に加えて、USB ケーブル、ノート PC、および PuTTY や screen などのシリアルターミナルソフトウェアが必要です。

また、USB On The Go (OTG) に対応した USB-C コネクタまたは micro-USB コネクタを搭載した Android スマートフォンまたはタブレットをお使いの場合は、Outposts Server Activator アプリを使用してサーバー認証プロセスを段階的に実行できます。Google Play

サーバーの認証については、以下の情報を考慮してください。

-

サーバーを認証するには、ユーザーまたはサーバーをインストールする関係者が、Outpost AWS アカウント を含む に IAM 認証情報が必要です。詳細については、「ステップ 1: のアクセス許可を付与する」を参照してください。

-

接続をテストするのに IAM 認証情報で認証する必要はありません。

-

export コマンドを使用して IAM 認証情報を環境変数として設定する前に、接続をテストすることを検討してください。

-

アカウントを保護するために、Outpost Configuration Tool は IAM 認証情報を保存しません。

-

ノート PC をサーバーに接続するには、常に USB ケーブルをまずラップトップに差し込み、次にサーバーに差し込みます。

ノート PC をサーバーに接続する

USB ケーブルをまずノート PC に接続し、次にサーバーに接続します。サーバーには、ノート PC で利用可能な仮想シリアルポートを作成する USB チップが備わっています。この仮想シリアルポートを使用して、シリアルターミナルエミュレーションソフトウェアを使ってサーバーに接続することができます。この仮想シリアルポートは、Outpost Configuration Tool のコマンドを実行するためにのみ使用できます。

ノート PC をサーバーに接続するには

USB ケーブルをまずノート PC に接続し、次にサーバーに接続します。

注記

USB チップには、仮想シリアルポートを作成するためのドライバが必要です。必要なドライバがまだインストールされていない場合、オペレーティングシステムは自動的にそれらをインストールするはずです。ドライバをダウンロードしてインストールするには、FTDI の「インストールガイド

サーバーにシリアル接続を作成してください。

このセクションには、一般的なシリアルターミナルプログラムの使用方法に関する手順が含まれていますが、これらのプログラムを使用する必要はありません。接続速度が 115200 ボーの好みのシリアルターミナルプログラムを使用してください。

Windows におけるシリアル接続

次の手順は Windows 上の PuTTY 用です。PuTTY は無料ですが、ダウンロードする必要があるかもしれません。

PuTTY をダウンロードしてください。

PuTTY のダウンロードページ

PuTTY を使用して Windows にシリアルターミナルを作成するには

-

まず USB ケーブルを Windows ノート PC に接続し、次にサーバーに接続します。

-

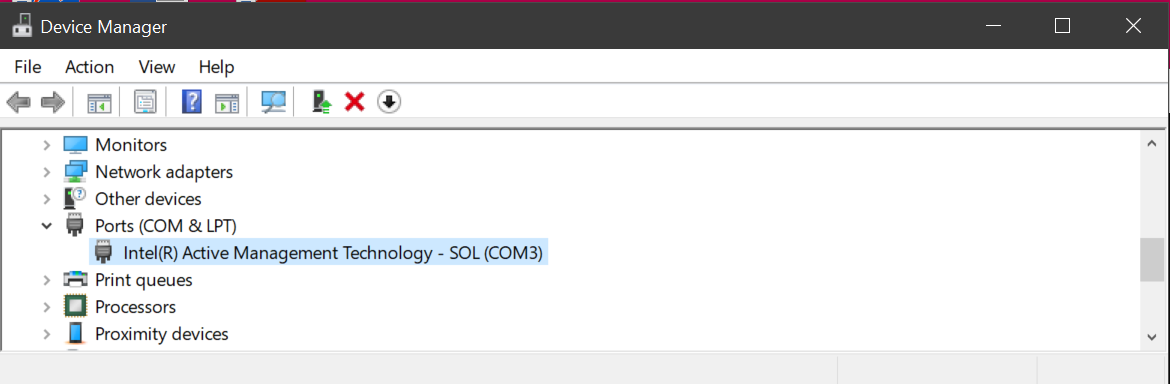

デスクトップから [スタート] を右クリックし、[デバイスマネージャ] を選択します。

-

[デバイスマネージャー] で、[ポート (COM と LPT)] を展開して USB シリアル接続の COM ポートを指定します。[USB シリアルポート (COM

#)] という名前のノードが表示されます。COM ポートの値は、お使いのハードウェアに依存します。

-

PuTTY の [セッション] で、[接続タイプ] に [シリアル] を選択し、次の情報を入力します。

-

[シリアルライン] に、デバイスマネージャの COM

#ポートを入力します。 -

[速度] に、

115200を入力します。

次の図は、[PuTTY 設定] ページの例を示しています。

-

-

開く をクリックします。

空のコンソール ウィンドウが表示されます。次のいずれかが表示されるまで、1〜2 分かかることがあります:

-

Please wait for the system to stabilize. This can take up to 900 seconds, so farx secondshave elapsed on this boot. -

Outpost>プロンプト。

-

Mac のシリアル接続

次の手順は screen macOS での手順です。screen オペレーティング システムに含まれています。

次を使用して macOS でシリアル ターミナルを作成するには screen

-

USB ケーブルをまず Mac ノートPCに差し込み、次にサーバーに接続します。

-

ターミナルで、

/devを*usb*でフィルターして一覧表示し、仮想シリアルポートを探します。ls -ltr /dev/*usb*シリアルデバイスは

ttyとして表示されます。例えば、前の list コマンドからの次の出力例を考えてみましょう。ls -ltr /dev/*usb*crw-rw-rw- 1 root wheel 21, 3 Feb 8 15:48 /dev/cu.usbserial-EXAMPLE1crw-rw-rw- 1 root wheel 21, 2 Feb 9 08:56 /dev/tty.usbserial-EXAMPLE1 -

ターミナルで、シリアル接続のシリアルデバイスとボーレートに screen を使用してシリアル接続を設定します。次のコマンドで、

EXAMPLE1をノート PC の値に置き換えます。screen /dev/tty.usbserial-EXAMPLE1115200空のコンソール ウィンドウが表示されます。次のいずれかが表示されるまで、1〜2 分かかることがあります:

-

Please wait for the system to stabilize. This can take up to 900 seconds, so farx secondshave elapsed on this boot. -

Outpost>プロンプト。

-

接続をテストする

このセクションでは、Outpost 構成ツールを使用して、接続をテストする方法について説明します。接続をテストするために IAM 認証情報は必要ありません。 AWS リージョンにアクセスするには、接続で DNS を解決できる必要があります。

-

リンクをテストし、接続に関する情報を収集する

-

DNS リゾルバのテスト

-

へのアクセスをテストする AWS リージョン

リンクをテストするには

-

まず USB ケーブルをノート PC に差し込み、次にサーバーに差し込みます。

-

PuTTY や screen などのシリアルターミナルプログラムを使用して、サーバーに接続します。詳細については、「サーバーにシリアル接続を作成してください。」を参照してください。

-

Enter を押して Outpost Configuration Tool のコマンドプロンプトにアクセスします。

Outpost>注記

電源を入れた後、サーバーのシャーシ内側の左側で赤い光が点灯し続け、Outpost Configuration Tool に接続できない場合は、続行するのにサーバーの電源を切ってドレインする必要がある場合があります。サーバーをドレインするには、すべてのネットワークケーブルと電源ケーブルを切断し、5 分待ってから電源を入れて再びネットワークに接続してください。

-

describe-links を使用して、サーバーのネットワークリンクに関する情報を取得します。Outpost サーバーは、1 つのサービスリンクと 1 つのローカルネットワークインターフェイス (LNI) リンクを持っている必要があります。

Outpost>describe-links--- service_link_connected: True local_link_connected: False links: - name: local_link connected: False mac:00:00:00:00:00:00- name: service_link connected: True mac:0A:DC:FE:D7:8E:1Fchecksum:0x46FDC542いずれかのリンクで

connected: Falseを取得した場合は、ハードウェア上のネットワーク接続のトラブルシューティングを行ってください。 -

describe-ip を使用して、サービスリンクの IP 割り当てステータスと設定を返します。

Outpost>describe-ip--- links: - name: service_link configured: True ip:192.168.0.0netmask:255.255.0.0gateway:192.168.1.1dns: [ "192.168.1.1" ] ntp: [ ] checksum:0x8411B47CNTP の値は、DHCP オプションセットではオプションであるため、欠落している可能性があります。他に欠落している値はありません。

DNS をテストするには

-

まず USB ケーブルをノート PC に差し込み、次にサーバーに差し込みます。

-

PuTTY や screen などのシリアルターミナルプログラムを使用して、サーバーに接続します。詳細については、「サーバーにシリアル接続を作成してください。」を参照してください。

-

Enter を押して Outpost Configuration Tool のコマンドプロンプトにアクセスします。

Outpost>注記

電源を入れた後、サーバーのシャーシ内側の左側で赤い光が点灯し続け、Outpost Configuration Tool に接続できない場合は、続行するのにサーバーの電源を切ってドレインする必要がある場合があります。サーバーをドレインするには、すべてのネットワークケーブルと電源ケーブルを切断し、5 分待ってから電源を入れて再びネットワークに接続してください。

-

export を使用して、Outpost サーバーの親リージョンを

AWS_DEFAULT_REGIONの値として入力します。AWS_DEFAULT_REGION=リージョンOutpost>export AWS_DEFAULT_REGION=us-west-2result: OK checksum:0xB2A945RE-

等号 (=) の前後にスペースを入れないでください。

-

環境変数は保存されません。Outpost Configuration Tool を実行する AWS リージョン たびにエクスポートする必要があります。

-

サーバーのインストールをサードパーティーに依頼する場合、そのサードパーティーに親リージョンを提供する必要があります。

-

-

describe-resolve を使用して、Outpost サーバーが DNS リゾルバーに到達し、リージョン内の Outpost 構成エンドポイントの IP アドレスを解決できるかどうかを判断します。IP 構成を含むリンクが少なくとも 1 つ必要です。

Outpost>describe-resolve--- dns_responding: True dns_resolving: True dns: [ "198.xx.xxx.xx", "198.xx.xxx.xx" ] query:outposts.us-west-2.amazonaws.comrecords: [ "18.xxx.xx.xxx", "44.xxx.xxx.xxx", "44.xxx.xxx.xxx" ] checksum:0xB6A961CE

へのアクセスをテストするには AWS リージョン

-

まず USB ケーブルをノート PC に差し込み、次にサーバーに差し込みます。

-

PuTTY や screen などのシリアルターミナルプログラムを使用して、サーバーに接続します。詳細については、「サーバーにシリアル接続を作成してください。」を参照してください。

-

Enter を押して Outpost Configuration Tool のコマンドプロンプトにアクセスします。

Outpost>注記

電源を入れた後、サーバーのシャーシ内側の左側で赤い光が点灯し続け、Outpost Configuration Tool に接続できない場合は、続行するのにサーバーの電源を切ってドレインする必要がある場合があります。サーバーをドレインするには、すべてのネットワークケーブルと電源ケーブルを切断し、5 分待ってから電源を入れて再びネットワークに接続してください。

-

export を使用して、Outpost サーバーの親リージョンを

AWS_DEFAULT_REGIONの値として入力します。AWS_DEFAULT_REGION=リージョンOutpost>export AWS_DEFAULT_REGION=us-west-2result: OK checksum:0xB2A945RE-

等号 (=) の前後にスペースを入れないでください。

-

環境変数は保存されません。Outpost Configuration Tool を実行する AWS リージョン たびにエクスポートする必要があります。

-

サーバーのインストールをサードパーティーに依頼する場合、そのサードパーティーに親リージョンを提供する必要があります。

-

-

describe-reachability を使用して、Outpost サーバーがリージョン内の Outpost 構成エンドポイントに到達できるかどうかを判断します。機能する DNS 設定が必要です。これは、describe-resolve を使用して確認できます。

Outpost>describe-reachability--- is_reachable: True src_ip:10.0.0.0dst_ip:54.xx.x.xxdst_port:xxxchecksum:0xCB506615-

is_reachableテストの結果を示しています。 -

src_ipはサーバーの IP アドレスです。 -

dst_ipは、リージョンの Outpost 構成エンドポイントの IP アドレスです。 -

dst_portはサーバーがdst_ipへの接続に使用したポートです。

-

サーバーを認証する

このセクションでは、Outpost Configuration Tool および Outpost を含む AWS アカウントからの IAM 認証情報を使用してサーバーを認可する方法について説明しています。

サーバーを認証するには

-

まず USB ケーブルをノート PC に差し込み、次にサーバーに差し込みます。

-

PuTTY や screen などのシリアルターミナルプログラムを使用して、サーバーに接続します。詳細については、「サーバーにシリアル接続を作成してください。」を参照してください。

-

Enter を押して Outpost Configuration Tool のコマンドプロンプトにアクセスします。

Outpost>注記

電源を入れた後、サーバーのシャーシ内側の左側で赤い光が点灯し続け、Outpost Configuration Tool に接続できない場合は、続行するのにサーバーの電源を切ってドレインする必要がある場合があります。サーバーをドレインするには、すべてのネットワークケーブルと電源ケーブルを切断し、5 分待ってから電源を入れて再びネットワークに接続してください。

-

export を使用して IAM 認証情報を Outpost 構成ツールに入力します。サードパーティーを利用してサーバーをインストールする場合、IAM 認証情報をそのサードパーティーに提供する必要があります。

認証するには、次の 4 つの変数をエクスポートする必要があります。変数は一度に 1 つずつエクスポートします。等号 (=) の前後にスペースを入れないでください。

-

AWS_ACCESS_KEY_ID=access-key-id -

AWS_SECRET_ACCESS_KEY=secret-access-key -

AWS_SESSION_TOKEN=session-token-

コマンドを使用して AWS CLI

GetSessionTokenを取得しますAWS_SESSION_TOKEN。詳細については、「AWS CLI コマンドリファレンス」の「get-session-toke」を参照してください。 注記

を取得するには、IAM ロールに がアAWSOutpostsAuthorizeServerPolicyタッチされている必要があります

AWS_SESSION_TOKEN。 -

をインストールするには AWS CLI、AWS CLI Verrsion 2 ユーザーガイドの「AWS CLI の最新バージョンのインストールまたは更新」を参照してください。

-

-

AWS_DEFAULT_REGION=リージョンAWS_DEFAULT_REGIONの値には Outpost サーバーの親リージョンを使用します。サーバーのインストールを第三者に依頼している場合、親リージョンをその第三者に提供する必要があります。

以下の例の出力は、成功したエクスポートを示しています。

Outpost>export AWS_ACCESS_KEY_ID=AKIAIOSFODNN7EXAMPLEresult: OK checksum:example-checksumOutpost>export AWS_SECRET_ACCESS_KEY=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYresult: OK checksum:example-checksumOutpost>export AWS_SESSION_TOKEN=MIICiTCCAfICCQD6m7oRw0uXOjANBgk VVMxCzAJBgNVBAgTAldBMRAwDgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6 b24xFDASBgNVBAsTC0lBTSBDb25zb2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAd BgkqhkiG9w0BCQEWEG5vb25lQGFtYXpvbi5jb20wHhcNMTEwNDI1MjA0NTIxWhcN MTIwNDI0MjA0NTIxWjCBiDELMAkGA1UEBhMCVVMxCzAJBgNVBAgTAldBMRAwDgYD VQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDASBgNVBAsTC0lBTSBDb25z b2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAdBgkqhkiG9w0BCQEWEG5vb25lQGFt YXpvbi5jb20wgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAMaK0dn+a4GmWIWJ 21uUSfwfEvySWtC2XADZ4nB+BLYgVIk60CpiwsZ3G93vUEIO3IyNoH/f0wYK8m9T rDHudUZg3qX4waLG5M43q7Wgc/MbQITxOUSQv7c7ugFFDzQGBzZswY6786m86gpE Ibb3OhjZnzcvQAaRHhdlQWIMm2nrAgMBAAEwDQYJKoZIhvcNAQEFBQADgYEAtCu4 nUhVVxYUntneD9+h8Mg9q6q+auNKyExzyLwaxlAoo7TJHidbtS4J5iNmZgXL0Fkb FFBjvSfpJIlJ00zbhNYS5f6GuoEDmFJl0ZxBHjJnyp378OD8uTs7fLvjx79LjSTb NYiytVbZPQUQ5Yaxu2jXnimvw3rrszlaEXAMPLE=result: OK checksum:example-checksumOutpost>export AWS_DEFAULT_REGION=us-west-2result: OK checksum:example-checksum -

-

start-connection を使用して、リージョンへのセキュアな接続を作成してください。

次の例の出力は、接続が正常に開始されたことを示しています。

Outpost>start-connectionis_started: True asset_id:example-asset-idconnection_id:example-connection-idtimestamp:2021-10-01T23:30:26Zchecksum:example-checksum -

5 分ほど待ってください。

-

get-connection を使用して、リージョンへの接続が確立されているかどうかを確認してください。

以下の例の出力は、成功した接続を示しています。

Outpost>get-connection--- keys_exchanged: True connection_established: True exchange_active: False primary_peer:xx.xx.xx.xx:xxxprimary_status: success primary_connection_id:a1b2c3d4567890abcdefEXAMPLE11111primary_handshake_age:1111111111primary_server_public_key:AKIAIOSFODNN7EXAMPLEprimary_client_public_key:AKIAI44QH8DHBEXAMPLEprimary_server_endpoint:xx.xx.xx.xx:xxxsecondary_peer:xx.xxx.xx.xxx:xxxsecondary_status: success secondary_connection_id:a1b2c3d4567890abcdefEXAMPLE22222secondary_handshake_age:1111111111secondary_server_public_key:wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYsecondary_client_public_key:je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEYsecondary_server_endpoint:xx.xxx.xx.xxx:xxxtimestamp:2023-02-22T22:19:28Zchecksum:0x83FA0123keys_exchangedおよびconnection_establishedを変更してTrueになった後、Outpost サーバーは自動的にプロビジョニングされ、最新のソフトウェアと構成に更新されます。注記

プロビジョニングのプロセスについては、次の点に注意してください。

-

アクティベーションが完了した後、Outpost サーバーが使用可能になるまでに最大で 10 時間かかることがあります。

-

このプロセス中、Outpost サーバーの電源とネットワークを接続し、安定させておく必要があります。

-

このプロセス中にサービスリンクが変動することは正常です。

-

exchange_activeがTrueの場合、接続はまだ確立中です。5 分後に再試行してください。 -

keys_exchangedまたはconnection_establishedがFalseで、exchange_activeがTrueの場合は、接続はまだ確立中です。5 分後に再試行してください。 -

1 時間経過しても

keys_exchangedまたはconnection_establishedがFalseの場合は、AWS Support センターに連絡してください。 -

メッセージ

primary_status: No such asset id found.が表示されたら、以下を確認します。-

正しいリージョンを指定しました。

-

Outpost サーバーの注文に使用したアカウントと同じアカウントを使用しています。

リージョンが正しく、Outpost サーバーの注文に使用したアカウントと同じアカウントを使用している場合は、 AWS Support センター

にお問い合わせください。 -

-

Outpost の属性

LifeCycleStatus属性がProvisioningからActiveに移行します。その後、Outpostサーバーがプロビジョニングおよびアクティベートされたことを知らせるメールが届きます。 -

Outposts サーバーがアクティベートされた後は、Outposts サーバーを再認可する必要はありません。

-

-

接続が成功したら、ノート PC をサーバーから切断できます。

NSK LEDsを確認する

プロビジョニングプロセスが完了したら、NSK LEDsを確認します。

AWS Outposts は、Atlas 2.0 と Atlas 3.0 の 2 つのバージョンの NSK をサポートしています。どちらの NSK バージョンにも RGB ステータス LED があります。さらに、Atlas 3.0 には緑色の電源 LED があります。

次の図は、Atlas 2.0 および Atlas 3.0 の LEDs の位置を示しています。

NSK のステータス LED と電源 LEDs を確認するには

-

RGB ステータス LED の色を確認します。色が緑色の場合、NSK は正常です。色が緑色でない場合は、 にお問い合わせください AWS Support。

-

Atlas 3.0 NSK を使用している場合は、緑色の電源 LED を確認します。緑色のライトがオンになっている場合、NSK はホストに正しく接続されており、電源があります。緑色のライトがオンになっていない場合は、 にお問い合わせください AWS Support。

Outpost 構成ツールのコマンド リファレンス

Outpost 構成ツールには次のコマンドが用意されています

[Export] (エクスポート)

- export

-

export を使用して、IAM 認証情報を環境変数として設定します。

- 構文

-

Outpost>exportvariable=valueexport は変数代入文を取ります。

これは、次の形式を使用する必要があります:

variable=value認証するには、次の 4 つの変数をエクスポートする必要があります。変数は一度に 1 つずつエクスポートします。等号 (=) の前後にスペースを入れないでください。

-

AWS_ACCESS_KEY_ID=access-key-id -

AWS_SECRET_ACCESS_KEY=secret-access-key -

AWS_SESSION_TOKEN=session-token -

AWS_DEFAULT_REGION=リージョンAWS_DEFAULT_REGIONの値には Outpost サーバーの親リージョンを使用します。

-

例 : 認証情報のインポート成功

Outpost>export AWS_ACCESS_KEY_ID=AKIAIOSFODNN7EXAMPLEresult: OK checksum:example-checksum

Outpost>export AWS_SECRET_ACCESS_KEY=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYresult: OK checksum:example-checksum

Outpost>export AWS_SESSION_TOKEN=MIICiTCCAfICCQD6m7oRw0uXOjANBgk VVMxCzAJBgNVBAgTAldBMRAwDgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6 b24xFDASBgNVBAsTC0lBTSBDb25zb2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAd BgkqhkiG9w0BCQEWEG5vb25lQGFtYXpvbi5jb20wHhcNMTEwNDI1MjA0NTIxWhcN MTIwNDI0MjA0NTIxWjCBiDELMAkGA1UEBhMCVVMxCzAJBgNVBAgTAldBMRAwDgYD VQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDASBgNVBAsTC0lBTSBDb25z b2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAdBgkqhkiG9w0BCQEWEG5vb25lQGFt YXpvbi5jb20wgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAMaK0dn+a4GmWIWJ 21uUSfwfEvySWtC2XADZ4nB+BLYgVIk60CpiwsZ3G93vUEIO3IyNoH/f0wYK8m9T rDHudUZg3qX4waLG5M43q7Wgc/MbQITxOUSQv7c7ugFFDzQGBzZswY6786m86gpE Ibb3OhjZnzcvQAaRHhdlQWIMm2nrAgMBAAEwDQYJKoZIhvcNAQEFBQADgYEAtCu4 nUhVVxYUntneD9+h8Mg9q6q+auNKyExzyLwaxlAoo7TJHidbtS4J5iNmZgXL0Fkb FFBjvSfpJIlJ00zbhNYS5f6GuoEDmFJl0ZxBHjJnyp378OD8uTs7fLvjx79LjSTb NYiytVbZPQUQ5Yaxu2jXnimvw3rrszlaEXAMPLE=result: OK checksum:example-checksum

Outpost>export AWS_DEFAULT_REGION=us-west-2result: OK checksum:example-checksum

Echo

- echo

-

echo を使用して、exportコマンドで変数に設定した値を表示するのに使用します。

- 構文

-

Outpost>echo $variable-namevariable-nameは、以下のいずれかにすることができます。-

AWS_ACCESS_KEY_ID -

AWS_SECRET_ACCESS_KEY -

AWS_SESSION_TOKEN -

AWS_DEFAULT_REGION

-

例 : 成功

Outpost>export AWS_DEFAULT_REGION=us-west-2result: OK checksum:---example-checksumOutpost>echo $AWS_DEFAULT_REGIONvariable name: AWS_DEFAULT_REGION variable value:us-west-2checksum:example-checksum

例 : export コマンドで変数値が設定されていないため失敗

Outpost>echo $AWS_ACCESS_KEY_IDerror_type: execution_error error_attributes: AWS_ACCESS_KEY_ID: no value set error_message: No value set for AWS_ACCESS_KEY_ID using export. checksum:example-checksum

例 : 変数名が無効なため失敗しました

Oupost>echo $fooerror_type: invalid_argument error_attributes: foo: invalid variable name error_message: Variables can only be AWS credentials. checksum:example-checksum

例 : 構文の問題による失敗

Outpost>echo AWS_SECRET_ACCESS_KEYerror_type: invalid_argument error_attributes: AWS_SECRET_ACCESS_KEY: not a variable error_message: Expecting $ before variable name. checksum:example-checksum

リンクの説明

- describe-links

-

describe-links を使用して、サーバーのネットワークリンクに関する情報を取得します。Outpost サーバーは、1 つのサービスリンクと 1 つのローカルネットワークインターフェイス (LNI) リンクを持っている必要があります。

- 構文

-

Outpost>describe-linksdescribe-links は引数を取りません。

IP の説明

- describe-ip

-

describe-ip は、接続されている各リンクの IP 割り当てステータスと構成を返します。

- 構文

-

Outpost>describe-ipdescribe-ip は引数を取りません。

決意の説明

- describe-resolve

-

describe-resolve を使用して、Outpost サーバーが DNS リゾルバーに到達し、リージョン内の Outpost 構成エンドポイントの IP アドレスを解決できるかどうかを判断します。IP 構成を含むリンクが少なくとも 1 つ必要です。

- 構文

-

Outpost>describe-resolvedescribe-resolve は引数を取りません。

到達可能性の説明

- describe-reachability

-

describe-reachability を使用して、Outpost サーバーがリージョン内の Outpost 構成エンドポイントに到達できるかどうかを判断します。機能する DNS 設定が必要です。これは、describe-resolve を使用して確認できます。

- 構文

-

Outpost>describe-reachabilitydescribe-reachability は引数を取りません。

接続を開始する

- start-connection

-

start-connection は、リージョン内の Outpost サービスとの接続を開始するのに使用します。このコマンドは、export でロードした環境変数から Signature Version 4 (SigV4) 認証情報を取得します。接続は非同期で実行され、即座に return されます。接続ステータスを確認するには、get-connection を使用します。

- 構文

-

Outpost>start-connection[0|1]start-connection は別の接続を開始するのに、接続インデックスを引数に取ります (オプション)。有効な値は

0と1のみです。

例 : 接続が開始されました

Outpost>start-connectionis_started: True asset_id:example-asset-idconnection_id:example-connecdtion-idtimestamp:2021-10-01T23:30:26Zchecksum:example-checksum

GET 接続

- get-connection

-

get-connection を使用して接続の状態を返します。

- 構文

-

Outpost>get-connection[0|1]get-connection 1 は、オプションの接続インデックスを取得して、別の接続のステータスを返します。有効な値は

0と1のみです。

例 : 接続成功

Outpost>get-connection--- keys_exchanged: True connection_established: True exchange_active: False primary_peer:xx.xx.xx.xx:xxxprimary_status: success primary_connection_id:a1b2c3d4567890abcdefEXAMPLE11111primary_handshake_age:1111111111primary_server_public_key:AKIAIOSFODNN7EXAMPLEprimary_client_public_key:AKIAI44QH8DHBEXAMPLEprimary_server_endpoint:xx.xx.xx.xx:xxxsecondary_peer:xx.xxx.xx.xxx:xxxsecondary_status: success secondary_connection_id:a1b2c3d4567890abcdefEXAMPLE22222secondary_handshake_age:1111111111secondary_server_public_key:wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYsecondary_client_public_key:je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEYsecondary_server_endpoint:xx.xxx.xx.xxx:xxxtimestamp:2023-02-22T22:19:28Zchecksum:0x83FA0123

[Note:] (メモ:)

-

exchange_activeがTrueの場合、接続はまだ確立中です。5 分後に再試行してください。 -

keys_exchangedまたはconnection_establishedがFalseで、exchange_activeがTrueの場合は、接続はまだ確立中です。5 分後に再試行してください。

1 時間経過しても問題が解決しない場合は、AWS Support センター