翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ローカルゲートウェイルートテーブル

ラックのインストールの一環として、 はローカルゲートウェイ AWS を作成し、VIFs と VIF グループを設定します。ローカルゲートウェイは、Outpost に関連付けられた AWS アカウントによって所有されます。ローカルゲートウェイルートテーブルを作成します。ローカルゲートウェイルートテーブルには、VIF グループと VPC との関連付けが必要です。VIF グループと VPC の関連付けを作成および管理します。ローカルゲートウェイの所有者のみが、ローカルゲートウェイルートテーブルを変更できます。

Outpost サブネットルートテーブルには、オンプレミスネットワークへの接続を提供するために、ローカルゲートウェイ VIF グループへのルートを含めることができます。

ローカルゲートウェイルートテーブルには、Outposts サブネット内のインスタンスがオンプレミスネットワークと通信する方法を決定するモードがあります。デフォルトのオプションは、インスタンスのプライベート IP アドレスを使用するダイレクト VPC ルーティングです。もう 1 つのオプションは、指定した顧客所有 IP アドレスプール (CoIP) のアドレスを使用します。ダイレクト VPC ルーティングと CoIP は、ルーティングの動きを制御する相互に排他的なオプションです。Outpost に最適なオプションを決定するには、「Outposts ラックで CoIP とダイレクト VPC AWS のルーティングモードを選択する方法

を使用して、ローカルゲートウェイルートテーブルを他の AWS アカウントまたは組織単位と共有できます AWS Resource Access Manager。詳細については、「共有 AWS Outposts リソースの使用」を参照してください。

ダイレクト VPC ルーティング

ダイレクト VPC ルーティングは、VPC 内のインスタンスのプライベート IP アドレスを使用して、オンプレミスネットワークとの通信を容易にします。これらのアドレスは、BGP を使用してオンプレミスネットワークにアドバタイズされます。BGP へのアドバタイズは Outposts ラックのサブネットに属するプライベート IP アドレスのみを対象としています。このタイプのルーティングは Outposts のデフォルトモードです。このモードでは、ローカルゲートウェイはインスタンスの NAT を実行しないため、EC2 インスタンスに Elastic IP アドレスを割り当てる必要はありません。ダイレクト VPC ルーティングモードの代わりに独自のアドレススペースを使用するオプションがあります。詳細については、「顧客所有の IP アドレス」を参照してください。

ダイレクト VPC ルーティングモードは、CIDR 範囲の重複をサポートしていません。

ダイレクト VPC ルーティングは、インスタンスネットワークインターフェースでのみサポートされます。がユーザーに代わって AWS 作成するネットワークインターフェイス (リクエスタマネージドネットワークインターフェイス) では、それらのプライベート IP アドレスはオンプレミスネットワークから到達できません。例えば、オンプレミスネットワークから VPC エンドポイントに直接アクセスすることはできません。

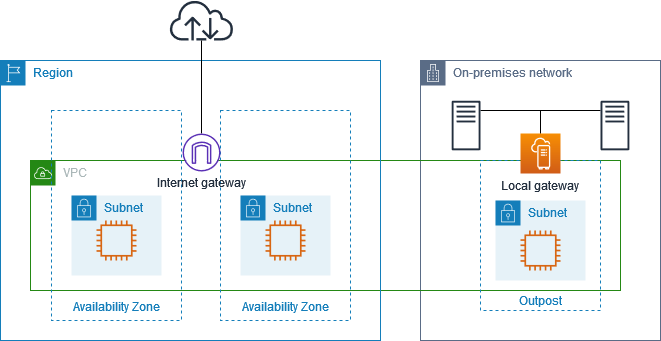

以下の例は、ダイレクト VPC のルーティングを示しています。

例: VPC 経由のインターネット接続

Outpost サブネットのインスタンスは、VPC にアタッチされたインターネットゲートウェイを介してインターネットにアクセスできます。

以下の設定を考慮します。

-

親 VPC は 2 つのアベイラビリティーゾーンにまたがり、各アベイラビリティーゾーンにサブネットがあります。

-

Outpost には 1 つのサブネットがあります。

-

各サブネットには EC2 インスタンスがあります。

-

ローカルゲートウェイは BGP アドバタイズを使用して Outpost サブネットのプライベート IP アドレスをオンプレミスネットワークにアドバタイズします。

注記

BGP アドバタイズは、ローカルゲートウェイを宛先とするルートがある Outpost 上のサブネットでのみサポートされます。その他のサブネットは BGP を通じてアドバタイズされません。

以下の図では、Outpost サブネット内のインスタンスからのトラフィックは VPC のインターネットゲートウェイを使用してインターネットにアクセスできます。

親リージョンを経由してインターネット接続を実現するには、Outpost サブネットのルートテーブルに以下のルートが必要です。

| ルーティング先 | ターゲット | コメント |

|---|---|---|

VPC CIDR |

ローカル | VPC 内のサブネット間の接続を提供します。 |

| 0.0.0.0 | internet-gateway-id |

インターネット宛てのトラフィックをインターネットゲートウェイに送信します。 |

オンプレミスのネットワーク CIDR |

local-gateway-id |

オンプレミスネットワーク宛てのトラフィックを、ローカルゲートウェイに送信します。 |

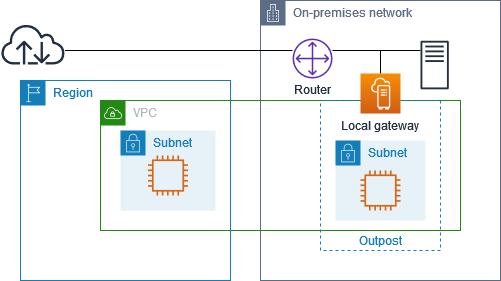

例: オンプレミスネットワーク経由のインターネット接続

Outpost サブネット内のインスタンスは、オンプレミスネットワークを介してインターネットにアクセスできます。Outpost サブネットのインスタンスには、パブリック IP アドレスや Elastic IP アドレスは必要ありません。

以下の設定を考慮します。

-

Outpost サブネットには EC2 インスタンスがあります。

-

オンプレミスネットワークのルーターは、ネットワークアドレス変換 (NAT) を実行します。

-

ローカルゲートウェイは BGP アドバタイズを使用して Outpost サブネットのプライベート IP アドレスをオンプレミスネットワークにアドバタイズします。

注記

BGP アドバタイズは、ローカルゲートウェイを宛先とするルートがある Outpost 上のサブネットでのみサポートされます。その他のサブネットは BGP を通じてアドバタイズされません。

以下の図では、Outpost サブネット内のインスタンスからのトラフィックは、ローカルゲートウェイを使用してインターネットまたはオンプレミスネットワークにアクセスできます。オンプレミスネットワークからのトラフィックは、ローカルゲートウェイを使用して Outpost サブネットのインスタンスにアクセスします。

オンプレミスネットワークを介してインターネット接続を実現するには、Outpost サブネットのルートテーブルに以下のルートが必要です。

| ルーティング先 | ターゲット | コメント |

|---|---|---|

VPC CIDR |

ローカル | VPC 内のサブネット間の接続を提供します。 |

| 0.0.0.0/0 | local-gateway-id |

インターネット宛てのトラフィックをローカルゲートウェイに送信します。 |

インターネットへのアウトバウンドアクセス

Outpost サブネットのインスタンスから開始されたインターネット宛てのトラフィックは、0.0.0.0/0 のルートを使用して、トラフィックをローカルゲートウェイにルーティングします。ローカルゲートウェイは、そのトラフィックをルーターに送信します。ルーターは NAT を使用して、プライベート IP アドレスをルーターのパブリック IP アドレスに変換し、トラフィックを宛先に送信します。

オンプレミスネットワークへのアウトバウンドアクセス

Outpost サブネット内のインスタンスから開始されたオンプレミスネットワークの宛てのトラフィックは、0.0.0.0/0 のルートを使用してローカルゲートウェイにトラフィックをルーティングします。ローカルゲートウェイは、オンプレミス ネットワーク内の宛先にトラフィックを送信します。

オンプレミスネットワークからのインバウンドアクセス

オンプレミスネットワークから Outpost サブネットにあるインスタンス宛てのトラフィックは、インスタンスのプライベート IP アドレスを使用します。トラフィックがローカルゲートウェイに到達すると、ローカルゲートウェイは VPC 内の宛先にトラフィックを送信します。

顧客所有の IP アドレス

デフォルトでは、ローカルゲートウェイは VPC 内のインスタンスのプライベート IP アドレスを使用して、オンプレミスネットワークとの通信を容易にします。ただし、カスタマー所有 IP アドレスプール (CoIP) と呼ばれるアドレス範囲を指定して、CIDR 範囲やその他のネットワークトポロジの重複をサポートすることもできます。

CoIP を選択した場合は、アドレスプールを作成してローカルゲートウェイルートテーブルに割り当て、これらのアドレスを BGP 経由でカスタマーネットワークにアドバタイズする必要があります。ローカルゲートウェイルートテーブルに関連付けられているカスタマー所有 IP アドレスは、伝達されたルートとしてルートテーブルに表示されます。

顧客所有の IP アドレスは、オンプレミスネットワーク内のリソースへのローカルまたは外部接続を提供します。これらの IP アドレスは、カスタマー所有 IP プールから新しい Elastic IP アドレスを割り当て、それをリソースに割り当てることによって、EC2 インスタンスなどの Outpost 上のリソースに割り当てることができます。詳細については、「CoIP プール」を参照してください。

注記

顧客所有の IP アドレスプールの場合、ネットワーク内のアドレスをルーティングできる必要があります。

カスタマー所有 IP アドレスプールから Elastic IP アドレスを割り当てる場合、そのカスタマー所有 IP アドレスプールの IP アドレスは引き続き所有することになります。必要に応じて、社内ネットワークまたは WAN にそれらをアドバタイズする責任があります。

必要に応じて、 を使用して、顧客所有のプールを組織 AWS アカウント 内の複数の と共有できます AWS Resource Access Manager。プールを共有すると、参加者はカスタマー所有 IP アドレスプールから Elastic IP アドレスを割り当て、それを Outpost の EC2 インスタンスに割り当てることができます。詳細については、「AWS Outposts リソースを共有する」を参照してください。

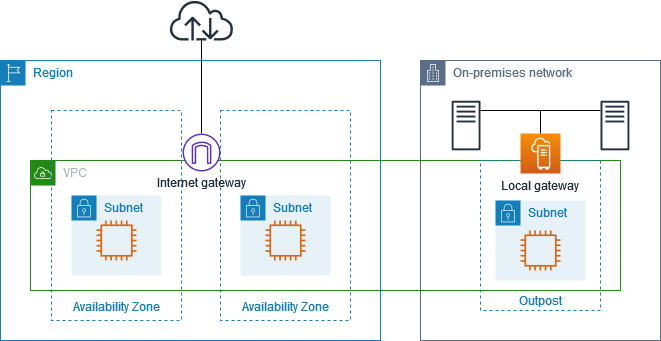

例: VPC 経由のインターネット接続

Outpost サブネットのインスタンスは、VPC にアタッチされたインターネットゲートウェイを介してインターネットにアクセスできます。

以下の設定を考慮します。

-

親 VPC は 2 つのアベイラビリティーゾーンにまたがり、各アベイラビリティーゾーンにサブネットがあります。

-

Outpost には 1 つのサブネットがあります。

-

各サブネットには EC2 インスタンスがあります。

-

カスタマー所有 IP アドレスプールがあります。

-

Outpost サブネット内のインスタンスには、カスタマー所有 IP アドレスプールの Elastic IP アドレスが割り当てられています。

-

ローカルゲートウェイは BGP アドバタイズを使用して、カスタマー所有 IP アドレスプールをオンプレミスネットワークにアドバタイズします。

リージョンを介してインターネット接続を実現するには、Outpost サブネットのルートテーブルに以下のルートが必要です。

| ルーティング先 | ターゲット | コメント |

|---|---|---|

VPC CIDR |

ローカル | VPC 内のサブネット間の接続を提供します。 |

| 0.0.0.0 | internet-gateway-id |

パブリックインターネット宛てのトラフィックをインターネットゲートウェイに送信します。 |

オンプレミスのネットワーク CIDR |

local-gateway-id |

オンプレミスネットワーク宛てのトラフィックを、ローカルゲートウェイに送信します。 |

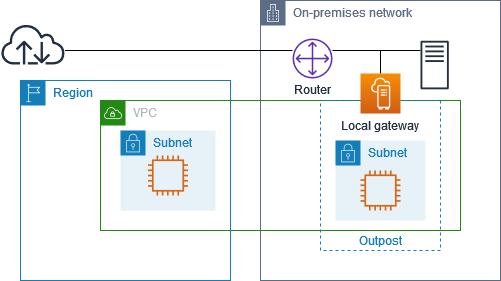

例: オンプレミスネットワーク経由のインターネット接続

Outpost サブネット内のインスタンスは、オンプレミスネットワークを介してインターネットにアクセスできます。

以下の設定を考慮します。

-

Outpost サブネットには EC2 インスタンスがあります。

-

カスタマー所有 IP アドレスプールがあります。

-

ローカルゲートウェイは BGP アドバタイズを使用して、カスタマー所有 IP アドレスプールをオンプレミスネットワークにアドバタイズします。

-

10.0.3.112 を 10.1.0.2 にマッピングする Elastic IP アドレス関連付け。

-

カスタマーのオンプレミスネットワーク内のルーターは NAT を実行します。

ローカルゲートウェイ経由でインターネット接続を実現するには、Outpost サブネットのルートテーブルに次のルートが必要です。

| ルーティング先 | ターゲット | コメント |

|---|---|---|

VPC CIDR |

ローカル | VPC 内のサブネット間の接続を提供します。 |

| 0.0.0.0/0 | local-gateway-id |

インターネット宛てのトラフィックをローカルゲートウェイに送信します。 |

インターネットへのアウトバウンドアクセス

Outpost サブネットの EC2 インスタンスから開始されたインターネット宛てのトラフィックは、0.0.0.0/0 のルートを使用して、トラフィックをローカルゲートウェイにルーティングします。ローカルゲートウェイは、インスタンスのプライベート IP アドレスをカスタマー所有 IP アドレスにマッピングし、トラフィックをルーターに送信します。ルーターは NAT を使用して、カスタマー所有 IP アドレスをルーターのパブリック IP アドレスに変換し、トラフィックを宛先に送信します。

オンプレミスネットワークへのアウトバウンドアクセス

Outpost サブネット内の EC2 インスタンスから開始されたオンプレミスネットワーク宛てのトラフィックは、0.0.0.0/0 のルートを使用してローカルゲートウェイにトラフィックをルーティングします。ローカルゲートウェイは EC2 インスタンスの IP アドレスをカスタマー所有 IP アドレス (Elastic IP アドレス) に変換し、トラフィックを宛先に送信します。

オンプレミスネットワークからのインバウンドアクセス

Outpost サブネットにあるオンプレミスネットワークからインスタンス宛てのトラフィックは、カスタマー所有のインスタンスの IP アドレス (Elastic IP アドレス) を使用します。トラフィックがローカルゲートウェイに到達すると、ローカルゲートウェイはカスタマー所有 IP アドレス (Elastic IP アドレス) をインスタンス IP アドレスにマッピングし、トラフィックを VPC 内の宛先に送信します。さらに、ローカルゲートウェイルートテーブルは、Elastic Network Interface をターゲットとするすべてのルートを評価します。宛先アドレスがいずれかの静的ルートの宛先 CIDR と一致する場合、トラフィックはその Elastic Network Interface に送信されます。トラフィックが Elastic Network Interface への静的ルートをたどる場合、宛先アドレスは保存され、ネットワークインターフェイスのプライベート IP アドレスに変換されません。

カスタムルートテーブル

ローカルゲートウェイ用のカスタムルートテーブルを作成できます。ローカルゲートウェイルートテーブルには、VIF グループと VPC との関連付けが必要です。手順の詳細については、「ローカルゲートウェイ接続を構成する」を参照してください。