翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

キーのインポート

重要

例には、最新バージョンの AWS CLI V2 が必要です。開始する前に、最新バージョンにアップグレードしていることを確認してください。

目次

対称キーのインポート

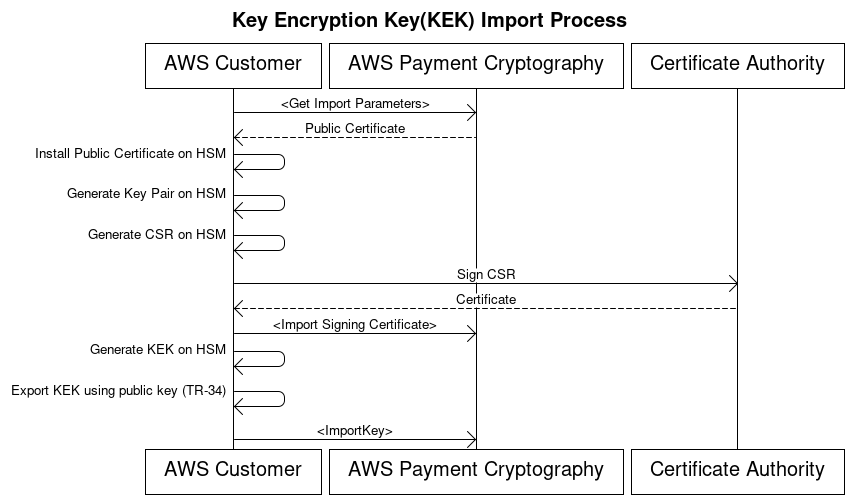

非対称手法 (TR-34) によるキーのインポート

TR-34 は RSA 非対称暗号化を使用して、交換のために対称キーを暗号化して署名します。これにより、ラップされたキーの機密性 (暗号化) と整合性 (署名) の両方が保証されます。

独自のキーをインポートするには、GitHub

-

Initialize Import コマンドを呼び出す

get-parameters-for-importを呼び出して、インポートプロセスを初期化します。この API は、キーインポート用のキーペアを生成し、キーに署名して、証明書と証明書ルートを返します。このキーを使用してエクスポートするキーを暗号化します。TR-34 の用語では、これは KRD 証明書と呼ばれています。これらの証明書は base64 でエンコードされ、有効期間が短く、この目的にのみ使用されます。ImportToken値を保存します。$aws payment-cryptography get-parameters-for-import \--key-material-typeTR34_KEY_BLOCK \--wrapping-key-algorithmRSA_2048{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_2048" } -

キーソースシステムにパブリック証明書をインストールする

ほとんどの HSMs では、ステップ 1 で生成されたパブリック証明書をインストール、ロード、または信頼して、それを使用してキーをエクスポートする必要があります。これには、HSM に応じて、証明書チェーン全体またはステップ 1 のルート証明書のみが含まれます。

-

ソースシステムでキーペアを生成し、証明書チェーンを AWS Payment Cryptography に提供する

送信されたペイロードの整合性を確保するために、送信側 (キーディストリビューションホストまたは KDH) がペイロードに署名します。この目的のためにパブリックキーを生成し、 AWS パブリックキー証明書 (X509) を作成して Payment Cryptography に返します。

HSM からキーを転送する場合は、その HSM にキーペアを作成します。HSM、サードパーティー、または などのサービスが証明書を生成 AWS Private CA できます。

KeyMaterialType が

RootCertificatePublicKey、KeyUsageType が のimportKeyコマンドを使用して、ルート証明書を AWS Payment Cryptography にロードしますTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE。中間証明書の場合は、KeyMaterialType が

TrustedCertificatePublicKey、KeyUsageType が のimportKeyコマンドを使用しますTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE。複数の中間証明書に対してこのプロセスを繰り返します。チェーンで最後にインポートされた証明書KeyArnの を、後続のインポートコマンドの入力として使用します。注記

リーフ証明書をインポートしないでください。インポートコマンド中に直接指定します。

-

ソースシステムからキーをエクスポートする

多くの HSMsおよび関連システムは、TR-34 標準を使用したキーのエクスポートをサポートしています。ステップ 1 のパブリックキーを KRD (暗号化) 証明書として指定し、ステップ 3 のキーを KDH (署名) 証明書として指定します。 AWS Payment Cryptography にインポートするには、TR-34.2012 non-CMS two pass 形式を指定します。これは TR-34 Diebold 形式とも呼ばれます。

-

コールインポートキー

KeyMaterialType が の importKey API を呼び出します

TR34_KEY_BLOCK。ステップ 3 でインポートされた最後の CA の keyARNcertificate-authority-public-key-identifier、ステップ 4 でラップされたキーマテリアルを にkey-material、ステップ 3 でリーフ証明書を に使用しますsigning-key-certificate。ステップ 1 の import-token を含めます。$aws payment-cryptography import-key \--key-material='{"Tr34KeyBlock": { \ "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", \ "ImportToken": "import-token-bwxli6ocftypneu5", \ "KeyBlockFormat": "X9_TR34_2012", \ "SigningKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUV2RENDQXFTZ0F3SUJ...", \ "WrappedKeyBlock": "308205A106092A864886F70D010702A08205923082058E020101310D300B0609608648016503040201308203..."} \ }'{ "Key": { "CreateTimestamp": "2023-06-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-06-13T16:52:52.859000-04:00" } } -

暗号化オペレーションまたはそれ以降のインポートにインポートされたキーを使用する

インポートされた KeyUsage が TR31_K0_KEY_ENCRYPTION_KEY の場合、TR-31 を使用した後続のキーインポートにこのキーを使用できます。他のキータイプ (TR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY など) では、暗号化オペレーションにキーを直接使用できます。

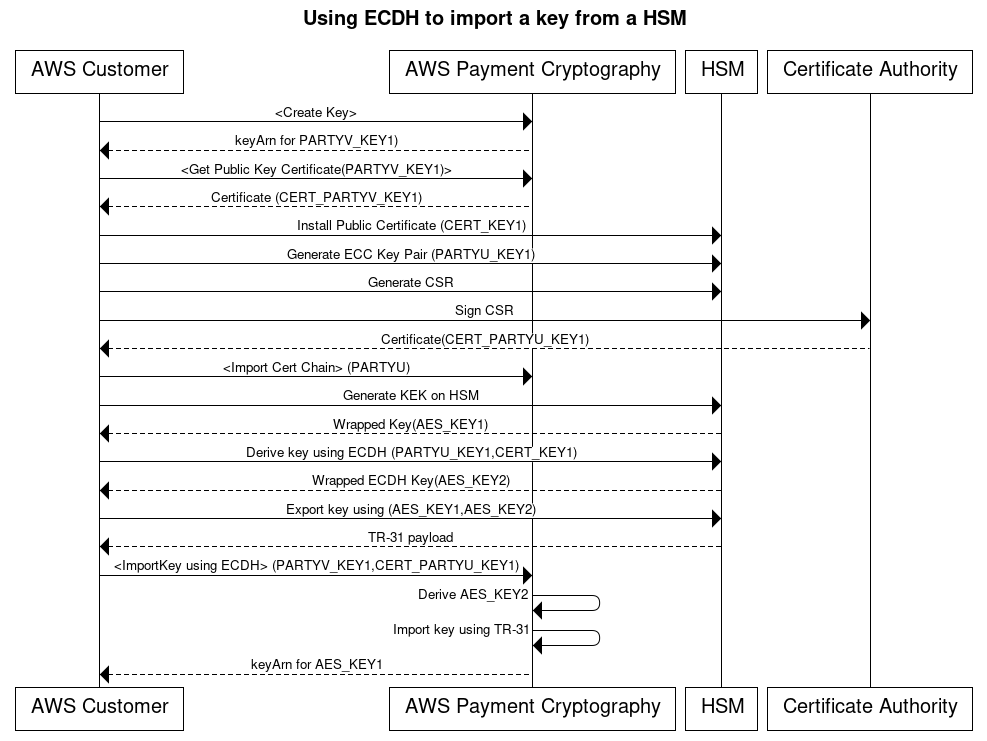

非対称手法 (ECDH) を使用してキーをインポートする

Elliptic Curve Diffie-Hellman (ECDH) は、ECC 非対称暗号化を使用して、事前交換されたキーを必要とせずに、2 つの当事者間で共有キーを確立します。ECDH キーはエフェメラルであるため、 AWS Payment Cryptography では保存されません。このプロセスでは、ECDH を使用して 1 回限りの KBPK/KEK が導出されます。この派生キーは、別の KBPK、IPEK キー、またはその他のキータイプなど、転送する実際のキーをラップするためにすぐに使用されます。

インポートする場合、送信システムは一般的に Party U (Initiator) と呼ばれ、 AWS Payment Cryptography は Party V (Responder) と呼ばれます。

注記

ECDH は任意の対称キータイプの交換に使用できますが、AES-256 キーを安全に転送できる唯一のアプローチです。

-

ECC キーペアの生成

を呼び出し

create-keyて、このプロセスの ECC キーペアを作成します。この API は、キーのインポートまたはエクスポート用のキーペアを生成します。作成時に、この ECC キーを使用して派生できるキーの種類を指定します。ECDH を使用して他のキーを交換 (ラップ) する場合は、 の値を使用しますTR31_K1_KEY_BLOCK_PROTECTION_KEY。注記

低レベルの ECDH は、任意の目的に使用できる派生キーを生成しますが、 AWS Payment Cryptography は、キーを単一の派生キータイプにのみ使用できるようにすることで、複数の目的でキーを誤って再利用することを制限します。

$aws payment-cryptography create-key --exportable --key-attributes KeyAlgorithm=ECC_NIST_P256,KeyUsage=TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT,KeyClass=ASYMMETRIC_KEY_PAIR,KeyModesOfUse='{DeriveKey=true}' --derive-key-usage "TR31_K1_KEY_BLOCK_PROTECTION_KEY"{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "KeyAttributes": { "KeyUsage": "TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT", "KeyClass": "ASYMMETRIC_KEY_PAIR", "KeyAlgorithm": "ECC_NIST_P256", "KeyModesOfUse": { "Encrypt": false, "Decrypt": false, "Wrap": false, "Unwrap": false, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": true, "NoRestrictions": false } }, "KeyCheckValue": "2432827F", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "AWS_PAYMENT_CRYPTOGRAPHY", "CreateTimestamp": "2025-03-28T22:03:41.087000-07:00", "UsageStartTimestamp": "2025-03-28T22:03:41.068000-07:00" } } -

パブリックキー証明書の取得

get-public-key-certificateを呼び出して、特定のリージョンの AWS Payment Cryptography に固有のアカウントの CA によって署名された X.509 証明書としてパブリックキーを受け取ります。$aws payment-cryptography get-public-key-certificate \--key-identifierarn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv{ "KeyCertificate": "LS0tLS1CRUdJTi...", "KeyCertificateChain": "LS0tLS1CRUdJT..." } -

カウンターパーティシステムにパブリック証明書をインストールする (当事者 U)

多くの HSMs では、ステップ 1 で生成されたパブリック証明書をインストール、ロード、または信頼して、それを使用してキーをエクスポートする必要があります。これには、HSM に応じて、証明書チェーン全体またはステップ 1 のルート証明書のみが含まれます。詳細については、HSM ドキュメントを参照してください。

-

ソースシステムで ECC キーペアを生成し、証明書チェーンを AWS Payment Cryptography に提供する

ECDH では、各当事者がキーペアを生成し、共通のキーについて合意します。 AWS Payment Cryptography がキーを取得するには、X.509 パブリックキー形式のカウンターパーティのパブリックキーが必要です。

HSM からキーを転送する場合は、その HSM にキーペアを作成します。キーブロックをサポートする HSMs、キーヘッダーは のようになります

D0144K3EX00E0000。証明書を作成するときは、通常、HSM で CSR を生成し、HSM、サードパーティー、 などのサービスが証明書を生成 AWS Private CA できます。KeyMaterialType が

RootCertificatePublicKey、KeyUsageType が のimportKeyコマンドを使用して、ルート証明書を AWS Payment Cryptography にロードしますTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE。中間証明書の場合は、KeyMaterialType が

TrustedCertificatePublicKey、KeyUsageType が のimportKeyコマンドを使用しますTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE。複数の中間証明書に対してこのプロセスを繰り返します。チェーンで最後にインポートされた証明書KeyArnの を、後続のインポートコマンドの入力として使用します。注記

リーフ証明書をインポートしないでください。インポートコマンド中に直接指定します。

-

Party U HSM で ECDH を使用して 1 回限りのキーを取得する

多くの HSMsおよび関連システムは、ECDH を使用したキーの確立をサポートしています。ステップ 1 のパブリックキーをパブリックキーとして指定し、ステップ 3 のキーをプライベートキーとして指定します。取得方法などの許容されるオプションについては、 API ガイドを参照してください。

注記

ハッシュタイプなどの取得パラメータは、両側で正確に一致する必要があります。それ以外の場合は、別のキーを生成します。

-

ソースシステムからキーをエクスポートする

最後に、標準の TR-31 コマンドを使用して AWS Payment Cryptography に転送するキーをエクスポートします。ECDH 派生キーを KBPK として指定します。エクスポートするキーは、ラッピングキーがエクスポートするキーと少なくとも同じ強度である限り、TR-31 の有効な組み合わせの対象となる任意の TDES キーまたは AES キーにすることができます。

-

コールインポートキー

KeyMaterialType が の

import-keyAPI を呼び出しますDiffieHellmanTr31KeyBlock。には、ステップ 3 でインポートされた最後の CA の KeyARNcertificate-authority-public-key-identifier、 にはステップ 4 でラップされたキーマテリアルkey-material、 にはステップ 3 のリーフ証明書を使用しますpublic-key-certificate。ステップ 1 のプライベートキー ARN を含めます。$aws payment-cryptography import-key \--key-material='{ "DiffieHellmanTr31KeyBlock": { "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "DerivationData": { "SharedInformation": "1234567890" }, "DeriveKeyAlgorithm": "AES_256", "KeyDerivationFunction": "NIST_SP800", "KeyDerivationHashAlgorithm": "SHA_256", "PrivateKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN....", "WrappedKeyBlock": "D0112K1TB00E0000D603CCA8ACB71517906600FF8F0F195A38776A7190A0EF0024F088A5342DB98E2735084A7841CB00E16D373A70857E9A" } }'{ "Key": { "CreateTimestamp": "2025-03-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-13T16:52:52.859000-04:00" } } -

暗号化オペレーションまたはそれ以降のインポートにインポートされたキーを使用する

インポートされた KeyUsage が TR31_K0_KEY_ENCRYPTION_KEY の場合、TR-31 を使用した後続のキーインポートにこのキーを使用できます。他のキータイプ (TR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY など) では、暗号化オペレーションにキーを直接使用できます。

非対称手法を使用したキーのインポート (RSA Unwrap)

概要: AWS Payment Cryptography は、TR-34 が不可能な場合、キー交換のための RSA ラップ/ラップ解除をサポートしています。TR-34 と同様に、この手法では RSA 非対称暗号化を使用して、交換のために対称キーを暗号化します。ただし、TR-34 とは異なり、このメソッドでは送信側がペイロードに署名することはありません。また、この RSA ラップ手法では、キーブロックが含まれていないため、転送中にキーメタデータの整合性は維持されません。

注記

RSA ラップを使用して TDES キーと AES-128 キーをインポートまたはエクスポートできます。

-

Initialize Import コマンドを呼び出す

get-parameters-for-import を呼び出して、

KeyMaterialTypeの を使用してインポートプロセスを初期化しますKEY_CRYPTOGRAM。TDES キーを交換するWrappingKeyAlgorithmときは、RSA_2048に を使用します。TDESRSA_3072または AES-128 キーを交換するRSA_4096場合は、 または を使用します。この API は、キーインポート用のキーペアを生成し、証明書ルートを使用してキーに署名し、証明書と証明書ルートの両方を返します。このキーを使用してエクスポートするキーを暗号化します。これらの証明書は有効期間が短く、この目的にのみ使用されます。$aws payment-cryptography get-parameters-for-import \--key-material-typeKEY_CRYPTOGRAM \--wrapping-key-algorithmRSA_4096{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_4096" } -

キーソースシステムにパブリック証明書をインストールする

多くの HSMs では、ステップ 1 で生成されたパブリック証明書 (およびそのルート) をインストール、ロード、または信頼して、それを使用してキーをエクスポートする必要があります。

-

ソースシステムからキーをエクスポートする

多くの HSMsおよび関連システムは、RSA ラップを使用したキーのエクスポートをサポートしています。ステップ 1 のパブリックキーを暗号化証明書 () として指定します

WrappingKeyCertificate。信頼チェーンが必要な場合は、ステップ 1WrappingKeyCertificateChainの を使用します。HSM からキーをエクスポートするときは、パディングモード = PKCS#1 v2.2 OAEP (SHA 256 または SHA 512 を使用) で RSA 形式を指定します。 -

呼び出し import-key

KeyMaterialTypeの を使用して import-key API を呼び出しますKeyMaterial。ステップ 1ImportTokenの と、ステップ 3 のkey-material(ラップされたキーマテリアル) が必要です。RSA ラップはキーブロックを使用しないため、キーパラメータ (キー使用状況など) を指定します。$cat import-key-cryptogram.json{ "KeyMaterial": { "KeyCryptogram": { "Exportable": true, "ImportToken": "import-token-bwxli6ocftypneu5", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY" }, "WrappedKeyCryptogram": "18874746731....", "WrappingSpec": "RSA_OAEP_SHA_256" } } }$aws payment-cryptography import-key--cli-input-jsonfile://import-key-cryptogram.json{ "Key": { "KeyOrigin": "EXTERNAL", "Exportable": true, "KeyCheckValue": "DA1ACF", "UsageStartTimestamp": 1697643478.92, "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "CreateTimestamp": 1697643478.92, "KeyState": "CREATE_COMPLETE", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Unwrap": true, "Verify": false, "DeriveKey": false, "Decrypt": true, "NoRestrictions": false, "Sign": false, "Wrap": true, "Generate": false }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY" }, "KeyCheckValueAlgorithm": "CMAC" } } -

暗号化オペレーションまたはそれ以降のインポートにインポートされたキーを使用する

インポートした

KeyUsageがTR31_K0_KEY_ENCRYPTION_KEYまたは の場合TR31_K1_KEY_BLOCK_PROTECTION_KEY、TR-31 を使用した後続のキーインポートにこのキーを使用できます。キータイプが他のタイプ ( などTR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY) の場合は、暗号化オペレーションに直接キーを使用できます。

あらかじめ設定されているキー交換キー (TR-31) を使用して対称キーをインポートします。

複数のキーを交換する場合やキーローテーションをサポートする場合、パートナーは通常、最初に初期キー暗号化キー (KEK) を交換します。これは、紙のキーコンポーネントなどの手法、または AWS Payment Cryptography の場合は TR-34 を使用して行うことができます。

KEK を確立したら、それを使用して後続のキー (他の KEKs) を転送できます。 AWS Payment Cryptography は、HSM ベンダーによって広く使用およびサポートされている ANSI TR-31 を使用したこのキー交換をサポートしています。

-

キー暗号化キーのインポート (KEK)

KEK がインポート済みであり、keyARN (または keyAlias) が使用可能であることを確認します。

-

ソースプラットフォームでキーを作成する

キーが存在しない場合は、ソースプラットフォームで作成します。または、 AWS Payment Cryptography で キーを作成し、 export コマンドを使用することもできます。

-

ソースプラットフォームからキーをエクスポートする

エクスポートするときは、エクスポート形式を TR-31 として指定します。ソースプラットフォームは、エクスポートするキーと使用するキー暗号化キーを要求します。

-

AWS Payment Cryptography へのインポート

import-key コマンドを呼び出すときは、 のキー暗号化キーの keyARN (またはエイリアス) を使用します

WrappingKeyIdentifier。のソースプラットフォームからの出力を使用しますWrappedKeyBlock。$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "KeyAttributes": { "KeyUsage": "TR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY", "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Decrypt": true, "Wrap": true, "Unwrap": true, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": false, "NoRestrictions": false } }, "KeyCheckValue": "0A3674", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "EXTERNAL", "CreateTimestamp": "2023-06-02T07:38:14.913000-07:00", "UsageStartTimestamp": "2023-06-02T07:38:14.857000-07:00" } }

非対称 (RSA、ECC) パブリックキーのインポート

インポートされるすべての証明書は、チェーン内の発行 (前身) 証明書と少なくとも同じ強度である必要があります。つまり、RSA_2048 CA は RSA_2048 リーフ証明書の保護にのみ使用でき、ECC 証明書は同等の強度の別の ECC 証明書で保護する必要があります。ECC P384 証明書は、P384 または P521 CA によってのみ発行できます。すべての証明書はインポート時に有効期限が切れていない必要があります。

RSA 公開キーのインポート

AWS Payment Cryptography では、パブリック RSA キーを X.509 証明書としてインポートできます。証明書をインポートするには、まずそのルート証明書をインポートします。すべての証明書はインポート時に有効期限が切れていない必要があります。証明書は PEM 形式であり、base64 でエンコードされている必要があります。

-

ルート証明書を AWS Payment Cryptography にインポートする

ルート証明書をインポートするには、次のコマンドを使用します。

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "RSA_2048", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURKVENDQWcyZ0F3SUJBZ0lCWkRBTkJna3Foa2lHOXcwQkFR..."} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", "KeyAttributes": { "KeyAlgorithm": "RSA_2048", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:52:01.023000+00:00" } } -

パブリックキー証明書を AWS Payment Cryptography にインポートする

公開キーをインポートできるようになりました。TR-34 と ECDH は実行時にリーフ証明書を渡すため、このオプションは別のシステムのパブリックキーを使用してデータを暗号化する場合にのみ使用されます。KeyUsage は TR31_D1_ASYMMETRIC_KEY_FOR_DATA_ENCRYPTION に設定されます。

$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:55:46.815000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/4kd6xud22e64wcbk", "KeyAttributes": { "KeyAlgorithm": "RSA_4096", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:55:46.815000+00:00" } }

ECC パブリックキーのインポート

AWS Payment Cryptography では、パブリック ECC キーを X.509 証明書としてインポートできます。証明書をインポートするには、まずルート CA 証明書と中間証明書をインポートします。すべての証明書はインポート時に有効期限が切れていない必要があります。証明書は PEM 形式であり、base64 でエンコードされている必要があります。

-

ECC ルート証明書を AWS Payment Cryptography にインポートする

ルート証明書をインポートするには、次のコマンドを使用します。

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNQekNDQWFDZ0F3SUJBZ0lDSjNVd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnBaMjVsWkVObGNuUnBabWxqCllYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNSUdiTUJBR0J5cUdTTTQ5QWdFR0JTdUJCQUFqQTRHR0FBUUEKRDVEUXc5RW1Tb1lJVkRnbUpmRm1wL1pzMXp1M0ZobThrdUdkYlA4NWgwNTdydkhHZ3VISW03V3N1aTlpdXNvNApFWEZnV3ZUdy85amhZcVJrMi9yY1RHb0JrS2NpV3Q2UHMxVmpSUVZhVEZmbmxPdjRNTURQUEFEUWthVU45cVNNCkF5MTF0RklKNlFGWDR0aGx3RzBaZkFwd0NMV1ZyMzFrRU45RDJhVUh6Mjg5WlM2all6QmhNQjhHQTFVZEl3UVkKTUJhQUZFMjhnay9QZnZ3NklsNm9yQzNwRmJtK280emxNQjBHQTFVZERnUVdCQlJOdklKUHozNzhPaUplcUt3dAo2Ulc1dnFPTTVUQVBCZ05WSFJNQkFmOEVCVEFEQVFIL01BNEdBMVVkRHdFQi93UUVBd0lDeERBS0JnZ3Foa2pPClBRUURCQU9CakFBd2dZZ0NRZ0ZRRit5VUVSYTZoQ0RwSDVHeVhlaVFYYU0wc25Fd3o2TmlmOHlSTlF1dzJ5MUoKdTNoKzZYa2N6Y3lVT01NSzhaRnhBVDhFOERMVUtpdjM1VmdzSkFDN09RSkNBSWMzdEVNV01tZTVCV3ZXTFVxSQpnV3h5U3UxWDdRSTJrR2dUK1FqRGlhQ2E4b091NVlJTmZscW4reUswR29yNGJzMTBZaUh4SHhpV2t0UVRSdVp4CkhIU3UKLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo="} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm", "KeyAttributes": { "KeyAlgorithm": "ECC_NIST_P521", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-08T18:52:01.023000+00:00" } } -

Payment Cryptography AWS に中間証明書をインポートする

中間証明書をインポートするには、次のコマンドを使用します。

$aws payment-cryptography import-key \--key-material='{"TrustedCertificatePublicKey": { \--certificate-authority-public-key-identifier='"arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm" \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNLekNDQVkyZ0F3SUJBZ0lDVDAwd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNREVlTUJ3R0ExVUVBd3dWUzBSSUlFbHVkR1Z5YldWa2FXRjBaU0JEClFTQXhNUTR3REFZRFZRUUZFd1V4TURJd01UQ0JtekFRQmdjcWhrak9QUUlCQmdVcmdRUUFJd09CaGdBRUFPOGwKZFM4c09YQlNWQlVINWxmRWZkNTZxYVVIenExZVN3VGZKdnI5eEFmb2hRNTNWZ2hLUlZoNzhNR2tJTjVCNTBJTAozbmhaU1JnUnRoS20xNkxwc084NEFGa1Z0ZEpOaEJpYUlQZlRlYXltOHh6OU44KzFWZ3RMTDZBcTBtNkwwMUFwCkUvUmxzUUJ3NWxoakM4VHVOWU1QaUpMYUNPbjJrZVh6SU5SSm01SjJtR3Q1bzFJd1VEQWZCZ05WSFNNRUdEQVcKZ0JSbklBNi9Vc3RMYUpzTzlpYjg1Zm9DWEcwRk96QWRCZ05WSFE0RUZnUVVaeUFPdjFMTFMyaWJEdlltL09YNgpBbHh0QlRzd0RnWURWUjBQQVFIL0JBUURBZ2JBTUFvR0NDcUdTTTQ5QkFNRUE0R0xBRENCaHdKQ0FmTnJjdXBkClpQd3ZqTGdVeFZiN1NtSXNhY2Z6MVZrNWZFYXZHNlVzdU95Y1lGbHlQQTlJZGgyK0lOcW5jSVg4VEo2cDFJRWkKN3RCTHpPb1l0ZWd2Q1dsL0FrRkRzWHFsWkI5bU93WnNEQy9HZEpEcm5uQ0ZkR29hM1NwZytqbGdhOGdQTmxLbAo1dE9IU0lVZnZxcFhEcWYrdXV6SEc1Z3FjdUhnQU8wOUhuMloyNUc4eVE9PQotLS0tLUVORCBDRVJUSUZJQ0FURS0tLS0tCg=="} \ }'{ "Key": { "CreateTimestamp": "2025-03-20T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "KeyAttributes": { "KeyAlgorithm": "ECC", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-25T18:52:01.023000+00:00" } } -

パブリックキー証明書 (リーフ) を AWS Payment Cryptography にインポートする

リーフ ECC 証明書をインポートすることはできますが、現在 AWS Payment Cryptography にはストレージ以外に定義された関数はありません。これは、ECDH 関数を使用する場合、リーフ証明書が実行時に渡されるためです。