翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

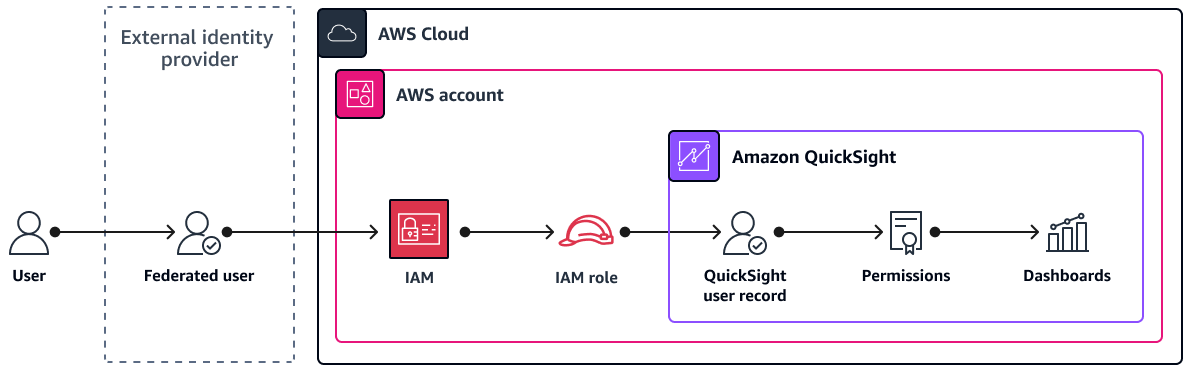

IAM および外部 IdP を介した QuickSight へのフェデレーティッドユーザーアクセスの設定

このアーキテクチャの特徴は次のとおりです。

-

Amazon QuickSight ユーザーレコードは、 AWS Identity and Access Management (IAM) ロールと、 などの IdP のユーザー名にリンクされています

QuickSightReader/DiegoRamirez@example.com。 -

ユーザーはアクセスを自己プロビジョニングできます。

-

ユーザーは外部 ID プロバイダーにログインします。

-

E メール同期が無効になっている場合、ユーザーは QuickSight にサインインするときに任意の E メールアドレスを指定できます。E メール同期が有効になっている場合、QuickSight はエンタープライズ IdP で定義された E メールアドレスを使用します。詳細については、このガイドの「フェデレーティッドユーザーの QuickSight E メール同期」を参照してください。

-

IAM ロールには、外部 IdP のフェデレーティッドユーザーのみがロールを引き受けることを許可する信頼ポリシーが含まれています。

考慮事項とユースケース

ID フェデレーションを使用して に既にアクセスしている場合は AWS アカウント、この既存の設定を使用して QuickSight へのアクセスを拡張することもできます。QuickSight アクセスでは、アクセスのプロビジョニングと確認に導入したのと同じプロセスを再利用できます AWS アカウント。

前提条件

-

QuickSight の管理アクセス許可。

-

組織ではすでに Oktaや などの外部 ID プロバイダーを使用していますPing。

アクセス設定

手順については、QuickSight ドキュメントの「IAM と QuickSight を使用した IdP フェデレーションの設定QuickSight 」を参照してください。QuickSight のアクセス許可ポリシーの設定の詳細については、IAM ポリシーの設定このガイドの「」を参照してください。