翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

IAM アイデンティティセンターを介した QuickSight へのフェデレーティッドユーザーアクセスの設定

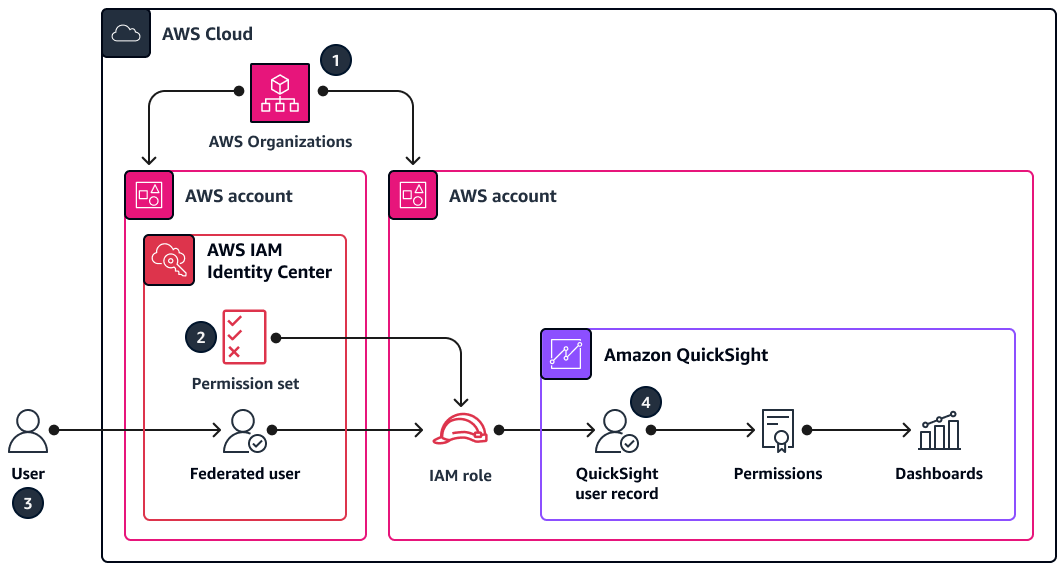

エンタープライズがすでに を使用している場合は AWS IAM Identity Center、このサービスを使用してフェデレーティッドユーザーを認証できます。SAML 2.0 フェデレーションを使用するか、IAM アイデンティティセンター間の組み込みサービス統合を使用できます。組み込みサービス統合の詳細については、このガイドのIAM アイデンティティセンターの統合「」を参照してください。

IAM Identity Center で SAML 2.0 フェデレーションを使用する場合、QuickSight へのフェデレーションユーザーアクセスを設定するには 2 つの方法があります。

-

アクセス許可セットを使用したアクセス許可の設定 – このアプローチは、 for IAM Identity Center と QuickSight AWS アカウント が同じ組織のメンバーである場合にのみ使用できます AWS Organizations。アクセス許可セットは、1 つ以上の AWS Identity and Access Management (IAM) ポリシーのコレクションを定義するテンプレートです。アクセス許可セットを使用すると、組織内のアクセス許可管理を簡素化できます。

-

IAM ロールを使用したアクセス許可の設定 – このアプローチは、 AWS アカウント for QuickSight が IAM Identity Center と同じ組織に属していない場合に適しています。このアプローチでは、QuickSight を使用して同じアカウントで IAM ロールを直接作成します。

どちらの方法でも、ユーザーは独自の QuickSight アクセスを自己プロビジョニングできます。E メール同期が無効になっている場合、ユーザーは QuickSight にサインインするときに任意の E メールアドレスを指定できます。E メール同期が有効になっている場合、QuickSight はエンタープライズ IdP で定義された E メールアドレスを使用します。詳細については、このガイドの「フェデレーティッドユーザーの QuickSight E メール同期」を参照してください。

アクセス許可セットを使用したアクセス許可の設定

このアーキテクチャとアクセスアプローチの特徴は次のとおりです。

-

AWS アカウント for IAM Identity Center と QuickSight は、 の同じ組織にあります AWS Organizations。

-

IAM Identity Center で定義したアクセス許可セットは、IAM ロールを管理および制御します。

-

ユーザーは IAM アイデンティティセンターからログインします。

-

QuickSight ユーザーレコードは、IAM Identity Center によって管理される IAM ロールと、 などのユーザー名にリンクされます

AWSReservedSSO_QuickSightReader_7oe58cd620501f23/DiegoRamirez@example.com。

前提条件

-

アクティブな QuickSight アカウント

-

以下のアクセス許可:

-

QuickSight AWS アカウント がサブスクライブされている への管理者アクセス

-

IAM Identity Center コンソールへのアクセスとアクセス許可セットを作成するためのアクセス許可

-

アクセス設定

QuickSight にサブスクライブする前に、IAM Identity Center が既にセットアップおよび設定されていることを確認してください。手順については、IAM Identity Center ドキュメントの「有効化 AWS IAM Identity Centerと開始方法」チュートリアルを参照してください。組織で IAM アイデンティティセンターを設定したら、フェデレーティッドユーザーが QuickSight にアクセスできるようにするカスタムアクセス許可セットを IAM アイデンティティセンターに作成します。手順については、IAM Identity Center ドキュメントの「アクセス許可セットの作成」を参照してください。アクセス許可セットに含めるポリシーの設定の詳細については、このガイドのIAM ポリシーの設定「」を参照してください。

アクセス許可セットを作成したら、QuickSight がサブスクライブされているターゲット AWS アカウント にプロビジョニングし、QuickSight アクセスを必要とするユーザーとグループに適用します。アクセス許可セットの割り当ての詳細については、IAM Identity Center ドキュメントの「 へのユーザーアクセスの割り当て AWS アカウント」を参照してください。

IAM ロールを使用したアクセス許可の設定

このアーキテクチャとアクセスアプローチの特徴は次のとおりです。

-

AWS アカウント for IAM Identity Center と QuickSight は、 の同じ組織内にありません AWS Organizations。

-

ユーザーは、IAM Identity Center または IAM Identity Center で ID ソースとして設定した外部 IdP を介してログインします。

-

IAM ロールには、IAM Identity Center のフェデレーティッドユーザーのみがロールを引き受けることを許可する信頼ポリシーが含まれています。

-

QuickSight ユーザーレコードは、 などの IdP の IAM ロールとユーザー名にリンクされています

QuickSightReader/DiegoRamirez@example.com。

前提条件

-

アクティブな QuickSight アカウント。

-

以下のアクセス許可:

-

QuickSight AWS アカウント がサブスクライブされている への管理者アクセス。

-

IAM Identity Center コンソールへのアクセスとアプリケーションを管理するアクセス許可。

-

-

IAM Identity Center をセットアップして設定しました。手順については、IAM Identity Center ドキュメントの「有効化 AWS IAM Identity Centerと開始方法」チュートリアルを参照してください。

-

IAM アイデンティティセンターを IAM の信頼された IdP として設定しました。手順については、IAM ドキュメントの「IAM ID プロバイダーの作成」を参照してください。

アクセス設定

手順については、AWS IAM Identity Center Amazon QuickSight の統合ガイド