翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

解決策 1: 1 つのリージョンの中央ネットワークアカウントに VPC エンドポイントを作成する

ユースケース

アプリケーションは異なるビジネスユニットにマッピングされ、請求と分離 AWS リージョン の目的で、同じ 内の異なる AWS ターゲットアカウントに移行します。

チャレンジ

プライベートネットワーク経由でこれを実現するには、すべてのターゲットアカウントに複数の VPC インターフェイスエンドポイントを作成する必要があります。これにより、エンドポイントを維持するための管理上のオーバーヘッドとコストが増加します。(「 AWS PrivateLink の料金

ソリューション

中央 AWS ネットワークアカウントに VPC エンドポイントを作成し、Transit Gateway を使用してターゲットアプリケーションアカウントに接続します。

アーキテクチャ

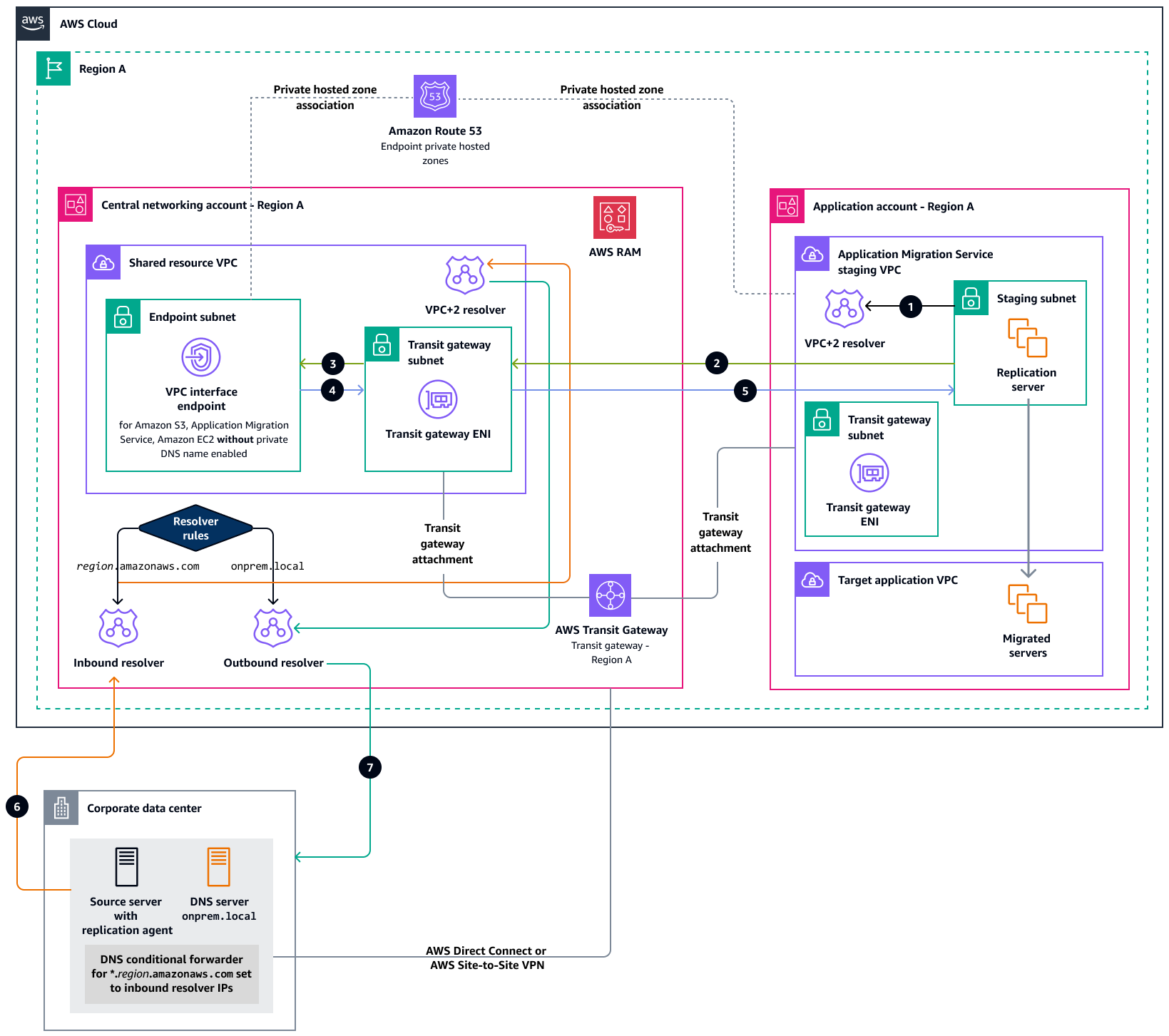

次の図は、このソリューションのアーキテクチャを示しています。

この図では、数字は次のトラフィックフローを表しています。

-

中央ネットワークアカウント VPC にあるインターフェイスエンドポイントを介して Amazon Simple Storage Service (Amazon EC2Amazon S3)、Application Migration Service、または Amazon EC2 に接続する必要がある Amazon Elastic Compute Cloud (Amazon EC2) インスタンスまたは Application Migration Service レプリケーションサーバーは、まず VPC+2 リゾルバーをクエリしてドメイン名を解決する必要があります。エンドポイントのプライベートホストゾーンは、ドメイン解決を完了するために、同じリージョンの Application Migration Service ステージング VPC に関連付けられます。

注記

VPC に関連付けるプライベートホストゾーンごとに、リゾルバーはルールを作成し、VPC に関連付けます。プライベートホストゾーンを複数の VPCs に関連付けると、リゾルバーはルールをすべての VPCs。

-

インスタンスは、接続先のプライベート IP を知ると、トラフィックをトランジットゲートウェイ ENI に送信します。トラフィックは Transit Gateway に送信され、Transit Gateway ルートテーブルに基づいて共有リソース VPC に転送されます。

-

共有リソース VPC のトランジットゲートウェイ ENI は、トラフィックを対応するインターフェイスエンドポイントに転送します。

-

VPC エンドポイントは、トランジットゲートウェイ ENI にレスポンスを返します。

-

トラフィックはトランジットゲートウェイに転送されます。トランジットゲートウェイルートテーブルで指定されているように、トラフィックはスポークアプリケーション移行サービスのステージング VPC に送信されます。レスポンスは、トランジットゲートウェイ ENI によって送信先、つまり EC2 インスタンスまたは Application Migration Service レプリケーションサーバーに送信されます。

-

企業データセンターにあるクライアントアプリケーションは、ドメイン名を 形式で解決します

<aws_service>.<aws_region>.amazonaws.com(例:mgn.us-east-1.amazonaws.com)。事前設定された DNS リゾルバーにクエリを送信します。企業データセンターの DNS リゾルバーには、amazonaws.comドメインの DNS クエリを Route 53 Resolver インバウンドエンドポイントにポイントする転送ルールがあります。Transit Gateway は、クエリを共有リソース VPC に転送します。これにより、Route 53 Resolver インバウンドエンドポイントで DNS クエリが転送されます。Route 53 Resolver インバウンドエンドポイントは VPC+2 リゾルバーを使用します。共有リソース VPC に関連付けられているエンドポイントプライベートホストゾーンは、 の DNS レコードを保持するため

amazonaws.com、Route 53 Resolver はクエリを解決できます。 -

Route 53 Resolver アウトバウンドエンドポイントは、オンプレミスクライアントアプリケーションに DNS クエリレスポンスを返します。

実装手順

前の図に示すアーキテクチャを設定するには、次の手順に従います。

-

AWS Direct Connect または を使用して、企業のデータセンターを の中央ネットワークアカウント AWS に接続します AWS Site-to-Site VPN。

-

ネットワークアカウントで、Transit Gateway を使用して VPCs間の接続を提供します。トランジットゲートウェイは、 AWS アカウント を使用して 間で共有され AWS RAM、VPC アタッチメントを介してターゲットアプリケーションアカウントのステージングサブネットにさらに接続します。

注記

ターゲットは同じ AWS 組織の一部である AWS アカウント 必要はありません。詳細については、 AWS RAM ドキュメントの「共有可能なリソース」を参照してください。

-

プライベート DNS 名を有効にせずに、中央ネットワークアカウントに Amazon EC2、Application Migration Service、Amazon S3 の VPC インターフェイスエンドポイントを作成します。

注記

への VPC エンドポイントを作成するときに AWS のサービス、プライベート DNS を有効にできます。有効にすると、この設定によってマネージド Route 53 プライベートホストゾーンが作成されます。このマネージドゾーンは VPC 内の DNS 名を解決します。ただし、VPC の外部では機能しません。これは、プライベートホストゾーン共有と Route 53 Resolver を使用して、共有 VPC エンドポイントの統合名解決を支援する理由です。

-

エンドポイント (Application Migration Service、Amazon EC2、Amazon S3) ごとにプライベートホストゾーンを作成します。たとえば、

us-east-1リージョンの Application Migration Service の場合:-

ドメイン名 を使用してプライベートホストゾーンを作成します

mgn.us-east-1.amazonaws.com。 -

ドメイン名をエンドポイント IPs を指すタイプ A のホストレコードを作成します。

-

-

Route 53 Resolver のインバウンドルールとアウトバウンドルールを作成してハイブリッド DNS 解決を容易にし、同じリージョン AWS アカウント で必要な とルールを共有します。