翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ユースケース: ブランチオフィス

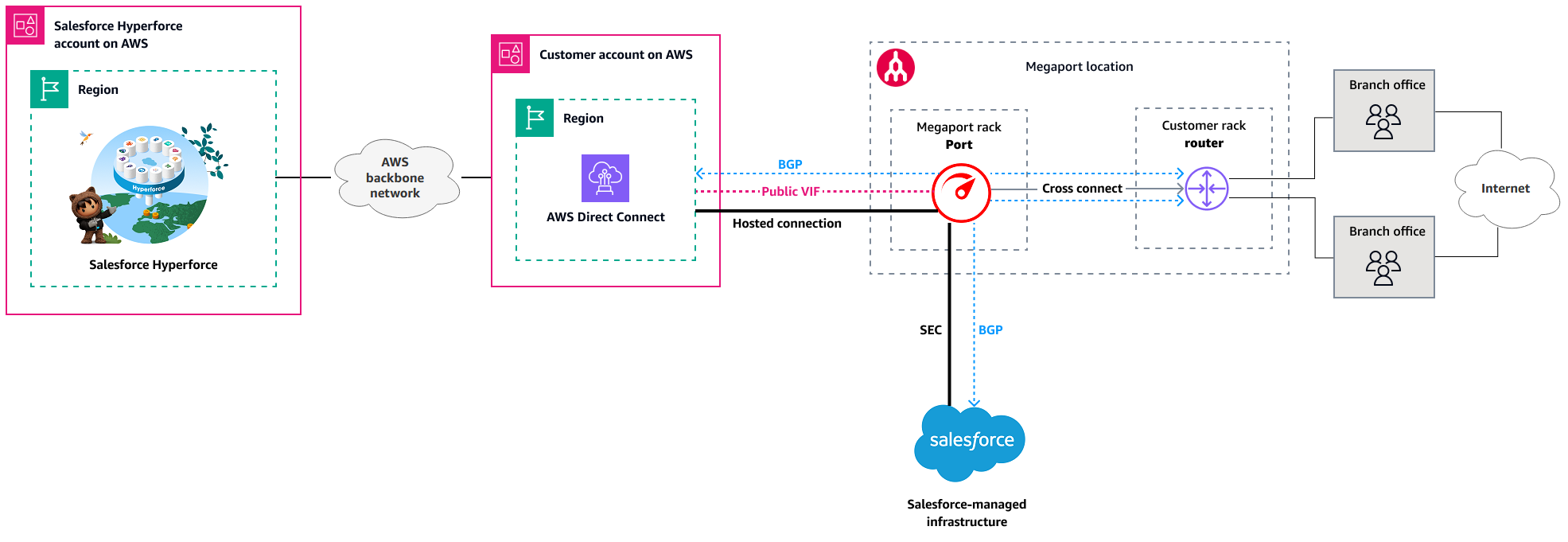

このユースケースでは、1 つの Megaport ロケーションに物理ルーターがあり、それを のオンランプとして使用するシナリオについて説明します AWS Direct Connect。このシナリオでは、プライベート回路を介してこの場所に 1 つ以上のブランチオフィスが接続されています。

で Megaport Port を使用すると AWS Direct Connect 、ブランチオフィスで働くユーザーが Salesforce Hyperforce にプライベート接続できるようになります。ブランチオフィスは、1 つのオフィスまたは都市圏ネットワーク () 間で相互接続されたオフィスのクラスターで構成されますMAN。Megaport ロケーション AWS Direct Connect を使用して、オフィスを にオンランプします。次の図は、このユースケースのアーキテクチャを示しています。

要件

-

ユーザーはプライベートネットワーク接続を介して Salesforce にアクセスします。

-

ユーザーは主に、Megaport 対応の場所へのプライベート接続を持つブランチオフィスから作業します。

-

Megaport との AWS Direct Connect ホスト接続を管理する AWS アカウント を所有しています。

-

Megaport のルーターとのクロスコネクトを容易にする物理ルーターが Megaport の場所にデプロイされています。

を使用した Megaport ポートの設定 VXC

Megaport ポートは で設定VXCされ、プライベートレイヤー 2 ネットワークセグメントを に提供します AWS。 AWS Direct Connect 接続はホスト接続としてプロビジョニングされ、パブリック にアタッチされますVIF。 step-by-step 手順については、以下の Megaport ドキュメントを参照してください。

ネットワークデバイスの設定

ラック内の Megaport ロケーションにデプロイされるネットワークデバイスは、 を介した Hyperforce インスタンスへの接続をサポートするように設定されています AWS Direct Connect。これらのデバイスには、ルーター、スイッチ、ファイアウォール、または複数のデバイスを組み合わせたネットワークスタックが含まれる場合があります。ベンダーとモデルタイプは要件に応じてオプションです。ネットワーク管理者と協力してこれらのデバイスを設定することをお勧めします。

Megaport ラックへの物理的なクロスコネクトを確立するために使用されるデバイスは、レイヤー 2 の隣接性を確立するには 802.1Q VLAN タグ付けをサポートしている必要があります。その後、 VIFを使用して、ルーターと AWS パブリックの間にレイヤー 3 の隣接性が確立されますBGP。

メモ

-

ルーターから にアドバタイズされたBGPプレフィックス AWS は、パブリック を作成する AWS Management Console ときに で設定されますVIF。

-

によってアドバタイズされるプレフィックスは、接続のネットワーク境界を超えてアドバタイズ AWS Direct Connect しないでください。たとえば、これらのプレフィックスは、任意のパブリックインターネットルーティングテーブルに含めることはできません。詳細については、 ドキュメントの AWS Direct Connect 「パブリック仮想インターフェイスルーティングポリシー」を参照してください。

の設定 AWS Direct Connect

ホスト接続を受け入れる

で AWS アカウント、以前にVXC作成した をホスト接続として受け入れます。手順については、AWS Direct Connect 「 ドキュメント」を参照してください。

パブリックを作成する VIF

アカウントで、Megaport から承諾した接続VIFでパブリックをプロビジョニングします。この を作成する前にVIF、以下を取得する必要があります。

-

Megaport ロケーションにデプロイされるルーターBGPASNの 。

-

ピアリング用のパブリックIPv4アドレス (通常は

/31CIDR)。これらを所有することも、 にリクエストすることもできます AWS サポート。詳細については、 ドキュメントの「仮想インターフェイスの前提条件」セクションの「ピア IP アドレス AWS Direct Connect 」を参照してください。 https://docs.aws.amazon.com/directconnect/latest/UserGuide/WorkingWithVirtualInterfaces.html#vif-prerequisites

パブリック を作成するにはVIF、AWS Direct Connect ドキュメント のステップに従います。

パブリック を作成したらVIF、ピアリング状態が使用可能になるように、BGP認証キーがBGPピアの両端と一致することを確認する必要があります。

注記

パブリックを使用してオンプレミス環境 AWS から VIFに接続すると、 AWS パブリックプレフィックスからユーザーへのトラフィックのルーティング方法が変わります。プレフィックスフィルター (ルートマップ) を使用して、承認された Amazon プレフィックスが Hyperforce インフラストラクチャやその他の必要な AWS リソースに制限されていることを確認することをお勧めします。詳細については、「 ドキュメント AWS Direct Connect 」の「パブリック仮想インターフェイスプレフィックスアドバタイズルール」と「Salesforce ドキュメント」の「Hyperforce ExternalIPs

を使用した Megaport ポートの設定 SEC

また、Megaport Port に SEC をプロビジョニングすることもできます。これによりVXC、Salesforce が管理するデータセンターへのプライベート接続用のレイヤー 2 ネットワーク要素が提供されます。SEC では、専用のプライベート接続を使用して Salesforce アプリケーションとサービスに直接アクセスできます。SEC はレイヤー 3 ルーティングサービスとして配信されます。パブリックを使用して Salesforce サービスにアクセスしIPs、Salesforce ルートを受信するBGPには を実行する必要があります。Megaport は、Salesforce ピアリングごとに/31パブリック IP 範囲を割り当てます。

注記

SEC では、次の 2 つの IP アドレス指定オプションから選択できます。

-

Megaport が提供する

/31パブリック IP スペースを使用するLANトラフィックをソースNATします。 -

独自のパブリック IP アドレス空間を Salesforce にアドバタイズします。(Salesforce は IP アドレス空間のRFC1918

ブロックを受け入れません)。

step-by-step 手順については、Megaport ドキュメントの「Salesforce Express Connect への接続

Salesforce Hyperforce の設定

企業ネットワークから Salesforce へのインバウンド接続を有効にするには、セキュリティ対策として Hyperforce へのインバウンドアクセスを設定する必要があります。必要なドメイン を許可する