翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Encryption

暗号化に関しては、次の 2 つの重点領域があります。

-

転送中の暗号化

-

保管中の暗号化

Db2 ネイティブ暗号化は Db2 に組み込まれており、ディスクへの書き込み時にデータを暗号化することで、保管中のデータを保護します。Db2 ネイティブ暗号化は、標準の 2 層モデルを使用します。実際のデータは Db2 データ暗号化キー (DEK) で暗号化され、DEK は Db2 マスターキー (MK) で暗号化されます。DEK はデータベース内で管理され、MK は外部でキーストアに保存されます。

保管時の暗号化を実現するには、 で Db2 ネイティブ暗号化よりも Amazon Elastic Block Store (Amazon EBS) ボリューム暗号化が推奨されます。これは、セットアップとスケーリングにクラウドネイティブソリューションが使用できる AWS ためです。EBS ボリューム暗号化は、複数のデータベースサーバーを移行する際に、ネイティブ暗号化の設定に費やされる不要な運用上のオーバーヘッドや時間を排除するのに役立ちます。詳細については、ブログ記事 Architecting for database encryption on AWS

転送中の暗号化は、次のデータ通信に関連しています。

-

クライアントとサーバーの間

-

プライマリサーバーとスタンバイ高可用性ディザスタリカバリ (HADR) サーバー間

-

データベースサーバーと外部サービスの間

送信されるデータは TLS を使用して暗号化されます。さらに、Db2 はサーバー側のパラメータ を使用して、ユーザー ID とパスワードの内部暗号化をサポートしていますAUTHENTICATION。

TLS は IBM Global Security Kit (GSKit) のライブラリを使用します。このライブラリは、送信中のデータの安全なトンネルを提供し、証明書をキーストア内に安全に保存します。

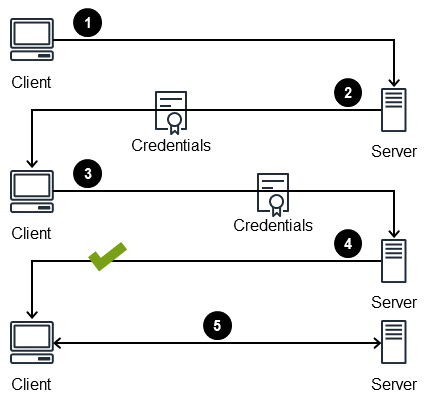

次の図は、クライアントとサーバー間の TLS ハンドシェイクを示しています。

-

クライアントは TLS 接続をリクエストし、サポートされている暗号スイートを一覧表示します。

-

サーバーは、選択した暗号スイートと、パブリックキーを含むデジタル証明書のコピーで応答します。

-

クライアントは証明書の有効性を確認します。証明書が有効な場合、セッションキーとメッセージ認証コード (MAC) はパブリックキーで暗号化され、サーバーに送り返されます。

-

サーバーはセッションキーと MAC を復号します。次に、サーバーはクライアントとの暗号化されたセッションを開始するための確認を送信します。

-

サーバーとクライアントは、セッションキーと MAC を使用してデータを安全に交換します。

証明書の有効期限が切れたら、証明書を更新し、キーストアで更新する必要があります。

Db2 バージョン 11.5.6 以降では、TLS の設定中にホスト名の検証を含めることができます。ホスト名の検証は、クライアント接続がサーバー証明書のホスト名がクライアントのホスト名と一致することを検証するのに役立ちます。この検証は、person-in-the-middle攻撃を防ぐのに役立ちます。これに加えて、 クライアントで TLSVersionパラメータを設定できます。Db2 バージョン 11.5.8 以降、TLS 1.3 がサポートされています。