翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の OCSP URL をカスタマイズする AWS Private CA

注記

このトピックは、ブランド化やその他の目的でオンライン証明書ステータスプロトコル (OCSP) レスポンダーエンドポイントのパブリック URL をカスタマイズしたいお客様を対象としています。 AWS Private CA マネージド OCSP のデフォルト設定を使用する場合は、このトピックをスキップし、「失効の設定」の設定手順に従います。

デフォルトでは、OCSP を有効にすると AWS Private CA、発行する各証明書に OCSP レスポンダーの URL AWS が含まれます。これにより、暗号的に安全な接続を要求するクライアントは、OCSP 検証クエリを AWSに直接送信できます。ただし、最終的には OCSP クエリを AWSに送信するものの、証明書に別の URL を記載したほうがよい場合もあります。

注記

OCSP の代替または補足として証明書失効リスト (CRL) を使用する方法については、「失効の設定」および「証明書失効リスト (CRL) の計画」を参照してください。

OCSP のカスタム URL の設定には 3 つの要素が含まれます。

-

CA 設定 — でプライベート CA を作成する AWS Private CA の 例 2: OCSP とカスタム CNAME が有効な CA を作成する で説明されているように、

RevocationConfigurationのカスタム OCSP URL をユーザーの CA に指定します。 -

DNS — CNAME レコードをドメイン設定に追加して、証明書に記載されている URL をプロキシサーバーの URL にマッピングします。詳細については、「でプライベート CA を作成する AWS Private CA」の 例 2: OCSP とカスタム CNAME が有効な CA を作成する を参照してください。

-

転送プロキシサーバー — 受信した OCSP トラフィックを AWS OCSP レスポンダーに透過的に転送できるプロキシサーバーを設定します。

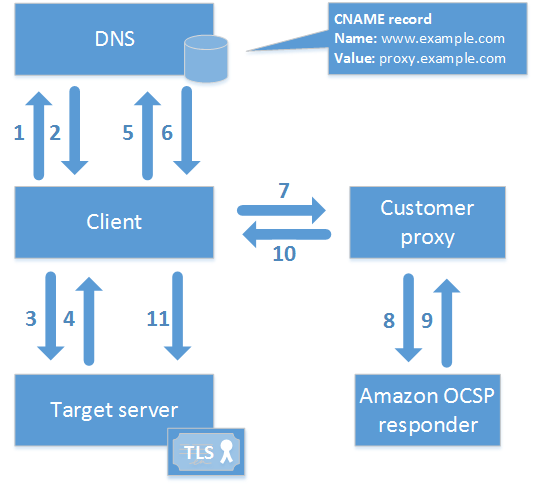

次の図は、これらの要素がどのように連携するかを示しています。

図に示すように、カスタマイズされた OCSP 検証プロセスには次の手順が含まれます。

-

クライアントはターゲットドメインの DNS にクエリを実行します。

-

クライアントはターゲット IP を受信します。

-

クライアントはターゲットとの TCP 接続を開きます。

-

クライアントはターゲット TLS 証明書を受け取ります。

-

クライアントは、証明書に記載されている OCSP ドメインの DNS にクエリを実行します。

-

クライアントはプロキシ IP を受信します。

-

クライアントは OCSP クエリをプロキシに送信します。

-

プロキシは OCSP レスポンダにクエリを転送します。

-

レスポンダーは証明書の状態をプロキシに返します。

-

プロキシは証明書の状態をクライアントに転送します。

-

証明書が有効な場合、クライアントは TLS ハンドシェイクを開始します。

ヒント

この例は、前述のように CA を設定した後、 Amazon CloudFront と Amazon Route 53 を使用して実装できます。

-

CloudFront で、ディストリビューションを作成し、次のように設定します。

-

カスタム CNAME と一致する代替名を作成します。

-

証明書をそれにバインドします。

-

をオリジン

ocsp.acm-pca.として設定します。<region>.amazonaws.com-

IPv6 接続を使用するには、デュアルスタックエンドポイントを使用します。

acm-pca-ocsp.<region>.api.aws

-

-

Managed-CachingDisabledポリシーを適用します。 -

[ビューワーのプロトコルポリシー] を [HTTP および HTTPS] に設定します。

-

[許可される HTTP メソッド] を [GET、HEAD、OPTIONS、PUT、POST、PATCH、DELETE] に設定します。

-

-

Route 53 で、カスタム CNAME を CloudFront ディストリビューションの URL にマッピングする DNS レコードを作成します。

IPv6 での OCSP の使用

デフォルトの OCSP AWS Private CA レスポンダー URL は IPv4-onlyです。IPv6 経由で OCSP を使用するには、CA のカスタム OCSP URL を設定します。URL は次のいずれかになります。

形式をとるデュアルスタック PCA OCSP レスポンダーの FQDN

acm-pca-ocsp.region-name.api.aws上記のように、デュアルスタック OCSP レスポンダーを指すように設定した CNAME レコード。