翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VPC 内の SageMaker AI に接続する

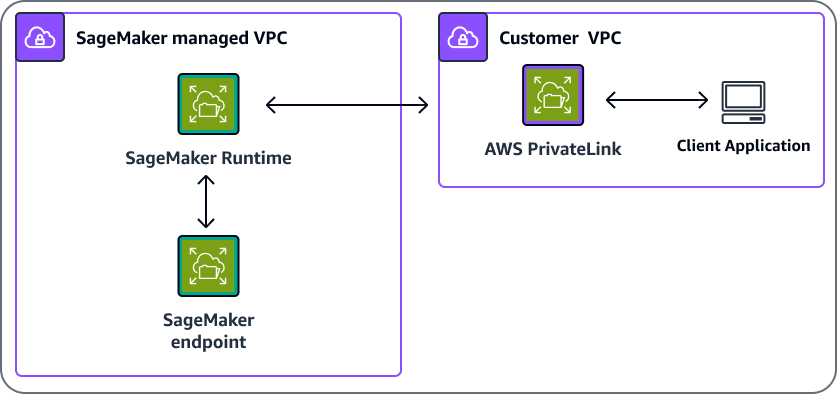

インターネット経由で接続するのではなく、仮想プライベートクラウド (VPC) のインターフェイスエンドポイントを通じて SageMaker API や Amazon SageMaker Runtime に直接接続できます。VPC インターフェイスエンドポイントを使用する場合、VPC と SageMaker AI API またはランタイム間の通信は、 AWS ネットワーク内で完全かつ安全に行われます。

VPC インターフェイスエンドポイントを介して SageMaker AI に接続する

SageMaker API と SageMaker AI ランタイムは、 を搭載した Amazon Virtual Private Cloud (Amazon VPC) インターフェイスエンドポイントをサポートしますAWS PrivateLink

VPC インターフェイスエンドポイントは、インターネットゲートウェイ、NAT デバイス、VPN 接続、または AWS Direct Connect 接続を使用 AWS PrivateLink せずに、 を使用して VPC を SageMaker API または SageMaker AI ランタイムに直接接続します。VPC 内のインスタンスは、SageMaker API または SageMaker AI ランタイムと通信するためにパブリックインターネットに接続する必要はありません。

AWS PrivateLink インターフェイスエンドポイントを作成して、 AWS Management Console または AWS Command Line Interface () を使用して SageMaker AI または SageMaker AI ランタイムに接続できますAWS CLI。手順については、「インターフェイス VPC エンドポイントを使用して AWS サービスにアクセスする」を参照してください。

VPC エンドポイントのプライベートドメインネームシステム (DNS) ホスト名を有効にしていない場合は、VPC エンドポイントを作成した後、SageMaker API または SageMaker AI ランタイムへのインターネットエンドポイント URL を指定します。 AWS CLI コマンドを使用して endpoint-urlパラメータを指定するコード例を次に示します。

aws sagemaker list-notebook-instances --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker list-training-jobs --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker-runtime invoke-endpoint --endpoint-url https://VPC_Endpoint_ID.runtime.sagemaker.Region.vpce.amazonaws.com \ --endpoint-nameEndpoint_Name\ --body "Endpoint_Body" \ --content-type "Content_Type" \Output_File

VPC エンドポイントのプライベート DNS ホスト名を有効にする場合は、デフォルトのホスト名 (https://api.sagemaker.Region.amazon.com) が VPC エンドポイントに解決されるため、エンドポイント URL を指定する必要はありません。同様に、デフォルトの SageMaker AI Runtime DNS ホスト名 (https://runtime.sagemaker.Region.amazonaws.com) も VPC エンドポイントに解決されます。

SageMaker API と SageMaker AI ランタイムは、Amazon VPC と SageMaker AI の両方 AWS リージョン が利用可能なすべての で VPC エンドポイントをサポートします。 https://docs.aws.amazon.com/general/latest/gr/rande.html#vpc_regionSageMaker AI は、VPC Operations内のすべての への呼び出しをサポートしています。

CreatePresignedNotebookInstanceUrl コマンドから AuthorizedUrl を使用する場合、トラフィックはパブリックインターネットを通過します。VPC エンドポイントのみを使用して署名付き URL にアクセスすることはできません。リクエストはインターネットゲートウェイを通過する必要があります。

デフォルトでは、ユーザーは署名付き URL を企業ネットワーク外のユーザーと共有できます。セキュリティを強化するには、IAM アクセス許可を追加して、ネットワーク内でのみ使用できる URL を制限する必要があります。IAM アクセス許可の詳細については、「 AWS PrivateLink が IAM と連携する方法」を参照してください。

注記

SageMaker AI ランタイムサービス (https://runtime.sagemaker.Region

詳細については AWS PrivateLink、 AWS PrivateLink ドキュメントを参照してください。VPC エンドポイントの料金については、「AWS PrivateLink の料金

VPC 内のリソースで SageMaker トレーニングとホスティングを使用する

SageMaker AI は実行ロールを使用して、トレーニングコンテナまたは推論コンテナとは別にAmazon S3バケットと Amazon Elastic Container Registry (Amazon ECR) から情報をダウンロードしてアップロードします。VPC 内にリソースがある場合でも、SageMaker AI にそれらのリソースへのアクセスを許可できます。以下のセクションでは、ネットワーク分離の有無にかかわらず、SageMaker AI でリソースを利用できるようにする方法について説明します。

ネットワーク分離が有効になっていない場合

トレーニングジョブまたはモデルでネットワーク分離を設定していない場合、SageMaker AI は次のいずれかの方法を使用してリソースにアクセスできます。

-

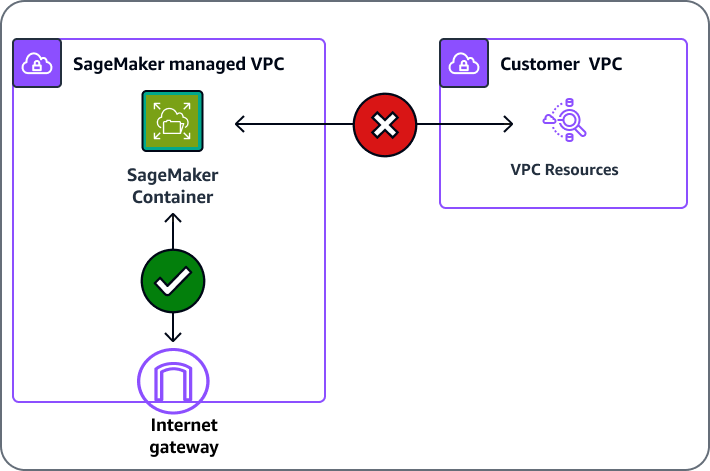

SageMaker トレーニングとデプロイされた推論コンテナは、デフォルトでインターネットにアクセスできます。SageMaker AI コンテナは、トレーニングおよび推論ワークロードの一環として、パブリックインターネット上の外部サービスとリソースにアクセスできます。次の図に示すように、SageMaker AI コンテナは VPC 設定なしで VPC 内のリソースにアクセスできません。

-

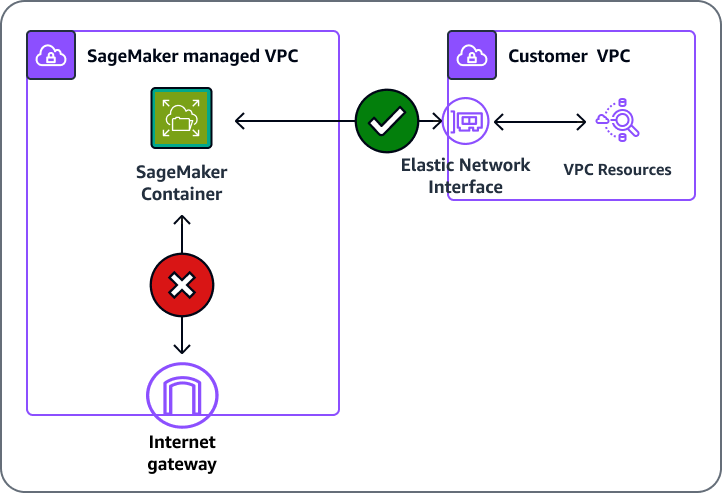

VPC 設定を使用して、elastic network interface (ENI) 経由で VPC 内のリソースと通信します。次の図に示すように、コンテナと VPC 内のリソース間の通信は VPC ネットワーク内で安全に行われます。この場合、VPC リソースとインターネットへのネットワークアクセスを管理します。

ネットワーク分離の使用

ネットワーク分離を使用する場合、次の図に示すように、SageMaker AI コンテナは VPC 内のリソースと通信したり、ネットワーク呼び出しを実行したりすることはできません。VPC 設定を指定すると、ダウンロードとアップロードの操作は VPC を通じて実行されます。VPC 使用時のネットワーク分離によるホスティングとトレーニングの詳細については、「ネットワークの隔離」を参照してください。

SageMaker AI の VPC エンドポイントポリシーを作成する

SageMaker AI の Amazon VPC エンドポイントのポリシーを作成して、以下を指定できます。

-

アクションを実行できるプリンシパル。

-

実行可能なアクション。

-

アクションを実行できるリソース。

詳細については、『Amazon VPC ユーザーガイド』の「VPC エンドポイントでサービスへのアクセスを制御する」を参照してください。

注記

VPC エンドポイントポリシーは、 の連邦情報処理規格 (FIPS) SageMaker AI ランタイムエンドポイントではサポートされていませんruntime_InvokeEndpoint。

次の VPC エンドポイントポリシーの例では、VPC インターフェイスエンドポイントにアクセスできるすべてのユーザーが、 という名前の SageMaker AI ホストエンドポイントを呼び出せるように指定していますmyEndpoint。

{ "Statement": [ { "Action": "sagemaker:InvokeEndpoint", "Effect": "Allow", "Resource": "arn:aws:sagemaker:us-west-2:123456789012:endpoint/myEndpoint", "Principal": "*" } ] }

この例では、以下が拒否されます。

-

その他の SageMaker API アクション (

sagemaker:CreateEndpointやsagemaker:CreateTrainingJobなど)。 -

以外の SageMaker AI ホストエンドポイントの呼び出し

myEndpoint。

注記

この例では、ユーザーは VPC の外部からその他の SageMaker API アクションをまだ実行できます。VPC 内からこれらの API コールを制限する方法については、「ID ベースのポリシーを使用して SageMaker AI API へのアクセスを制御する」を参照してください。

Amazon SageMaker Feature Store の VPC エンドポイントポリシーを作成する

Amazon SageMaker Feature Store の VPC エンドポイントを作成するには、次のエンドポイントテンプレートを使用し、VPC_Endpoint_ID.api と Region を置き換えます。

VPC_Endpoint_ID.api.featurestore-runtime.sagemaker.Region.vpce.amazonaws.com

プライベートネットワークを VPC に接続する

VPC 経由で SageMaker API と SageMaker AI ランタイムを呼び出すには、VPC 内のインスタンスから接続するか、 AWS Virtual Private Network (AWS VPN) または を使用してプライベートネットワークを VPC に接続する必要があります AWS Direct Connect。詳細については AWS VPN、「Amazon Virtual Private Cloud ユーザーガイド」の「VPN 接続」を参照してください。 Amazon Virtual Private Cloud 詳細については AWS Direct Connect、AWS 「 Direct Connect ユーザーガイド」の「接続の作成」を参照してください。