翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Okta でダイレクト IAM フェデレーションアプリケーションの 1 回限りの設定を行う

管理者アクセス権限を持つユーザーとしてご自身のOktaアカウントにサインインします。

Okta 管理コンソールの [アプリケーション] で、[アプリケーション] を選択します。

[アプリカタログを参照] を選択します。[AWS アカウントフェデレーション] を検索して選択します。それから[統合の追加] を選択します。

アカウントフェデレーションに SAML AWS 2.0 を設定する手順に従って、 で直接 IAM フェデレーションを設定します。 AWS

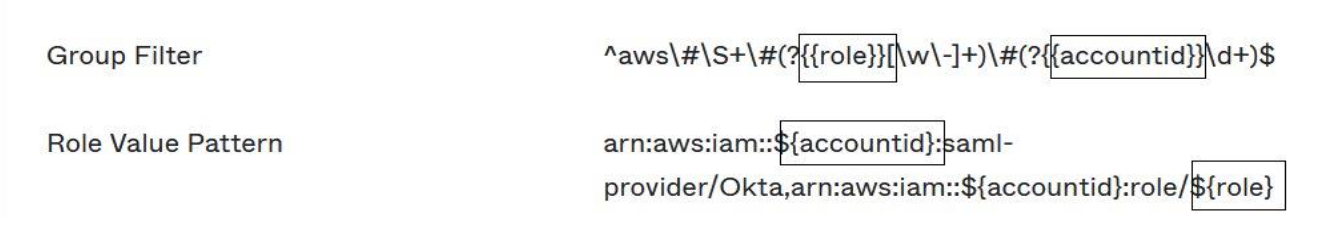

[サインオンオプション] タブで [SAML 2.0] を選択し、[グループフィルター] と [ロール値パターン] の設定を入力します。ユーザーディレクトリのグループ名は、設定するフィルターによって異なります。

上の図では、

role変数は緊急アクセスアカウントの緊急運用のロール用です。たとえば、 でEmergencyAccess_Role1_ROロール (マッピングテーブルで説明) を作成し AWS アカウント123456789012、グループフィルター設定が上の図に示すように設定されている場合、グループ名は になりますaws#EmergencyAccess_Role1_RO#123456789012。ディレクトリ (Active Directory 内のディレクトリなど) に緊急アクセスグループを作成し、ディレクトリの名前 (例:

aws#EmergencyAccess_Role1_RO#123456789012) を指定します。既存のプロビジョニングメカニズムを使用して、ユーザーをこのグループに割り当てます。緊急アクセスアカウントで、中断中に緊急アクセスの役割を引き受けるのに必要なアクセス許可を提供するカスタム信頼ポリシーを設定します。

EmergencyAccess_Role1_ROロールに添付されているカスタム 信頼ポリシー のステートメントの例を以下に示します。図については、緊急時のロール、アカウント、グループのマッピングを設計する方法 の図の緊急アカウントを参照してください。以下は、

EmergencyAccess_Role1_ROロールに適用されているアクセス 権限ポリシー のステートメントの例です。図については、緊急時のロール、アカウント、グループのマッピングを設計する方法 の図の緊急アカウントを参照してください。ワークロードアカウントで、カスタム信頼ポリシーを設定します。

EmergencyAccess_ROロールに添付されている 信頼ポリシー のステートメントの例を以下に示します。この例では、アカウント123456789012は緊急アクセスアカウントです。図については、緊急時のロール、アカウント、グループのマッピングを設計する方法の図の「ワークロードアカウント」を参照してください。注記

ほとんどの IdPs では、必要になるまでアプリケーション統合を無効にしておくことができます。緊急アクセスが必要となるまで、IdP のダイレクト IAM フェデレーションアプリケーションを無効にしたままにしておくことをお勧めします。