翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS マネージドアプリケーションでの信頼できる ID の伝播の使用

信頼できる ID の伝播により、 AWS マネージドアプリケーションはユーザーに代わって AWS のサービス内のデータへのアクセスをリクエストできます。データアクセス管理はユーザーの ID に基づいているため、管理者はユーザーの既存のユーザーやグループのメンバーシップに基づいてアクセスを付与できます。ユーザーの ID、ユーザーに代わって実行されたアクション、およびその他のイベントは、サービス固有のログと CloudTrailイベントに記録されます。

信頼できる ID の伝播は 2.0 OAuth 標準に基づいています。この機能を使用するには、 AWS マネージドアプリケーションが IAM Identity Center と統合されている必要があります。 AWS 分析サービスは、互換性のあるアプリケーションが信頼できる ID 伝達を使用できるようにするドライバーベースのインターフェイスを提供する場合があります。例えば、、JDBC、および Python ドライバーを使用するとODBC、互換性のあるクエリツールで、追加のセットアップ手順を実行することなく、信頼できる ID の伝播を使用できます。

AWS サービスへの信頼できる ID の伝播のために AWS マネージドアプリケーションを設定する

AWS 信頼された ID の伝播をサポートする サービスは、管理ユーザーインターフェイスを提供しAPIs、この機能の設定に使用できます。これらのサービスでは、 IAM Identity Center 内で設定は必要ありません。

AWS マネージドアプリケーションから サービスへの AWS 信頼できる ID の伝播により、 AWS マネージドアプリケーションは、IAMIdentity Center に既知のユーザーと、以前に IAM Identity Center に登録されたアプリケーションへの参照を含むトークンを IAM Identity Center から取得できます。具体的な手順は、管理インターフェイスとアプリケーションおよびサービスによってAPIs提供されるものによって異なります。セットアッププロセスには、大まかに 2 つのステップがあります。

-

アプリケーションコンソールまたは を使用して、アプリケーションを IAM Identity Center のインスタンスAPIsに接続する

AWS マネージドアプリケーションまたはアプリケーション用の コンソールAPIsを使用して、アプリケーションを IAM Identity Center のインスタンスに接続します。アプリケーションのコンソールを使用する場合、管理ユーザーインターフェースにはセットアップと接続プロセスを効率化するウィジェットが含まれます。

-

アプリケーションコンソールまたは を使用してAPIs、アプリケーションのリソースへのユーザーアクセスを設定する

このステップを完了して、ユーザーがアクセスできるリソースまたはデータを承認します。アクセスは、ユーザーの ID またはグループメンバーシップに基づいています。認可モデルは、アプリケーションによって異なります。

重要

ユーザーが AWS サービスのリソースにアクセスできるようにするには、このステップを完了する必要があります。そうしないと、リクエスト元のアプリケーションがサービスへのアクセスをリクエストする権限を与えられていても、ユーザーはリソースにアクセスできません。

AWS マネージドアプリケーションのセットアッププロセスとリクエストフロー

このセクションでは、信頼できる ID の伝播を使用し、Web ベースのシングルサインオン環境を提供する AWS マネージドアプリケーションのセットアッププロセスとリクエストフローについて説明します。詳細については、「 AWS マネージドアプリケーションの信頼できる ID 伝達リクエストフロー」を参照してください。

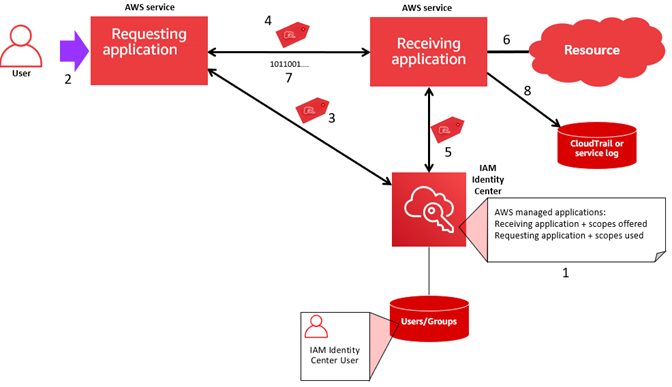

次の図は、このプロセスの概要を示しています。

次の手順で、このプロセスに関する追加情報を提供します。

-

AWS マネージドアプリケーションまたはアプリケーションには コンソールAPIsを使用して、以下を実行します。

-

アプリケーションを IAM Identity Center のインスタンスに接続します。

-

ユーザーがアクセスできるアプリケーションリソースを許可するアクセス許可を設定します。

-

-

リクエストフローは、ユーザーが リソース (リクエスト元のアプリケーション) へのアクセスをリクエストできる AWS マネージドアプリケーションを開くと開始されます。

-

受信側 AWS マネージドアプリケーションにアクセスするためのトークンを取得するために、リクエスト元の AWS マネージドアプリケーションは IAM Identity Center へのサインインリクエストを開始します。

ユーザーがサインインしていない場合、IAMIdentity Center は、指定した ID ソースへのユーザー認証フローをトリガーします。これにより、IAMIdentity Center で設定した期間を持つユーザーの新しい AWS アクセスポータルセッションが作成されます。 IAMその後、アイデンティティセンターはセッションに関連付けられたトークンを生成し、アプリケーションはユーザーの AWS アクセスポータルセッションの残りの期間にわたって動作できます。ユーザーがアプリケーションからサインアウトしたり、セッションを削除したりすると、セッションは 2 時間以内に自動的に終了します。

-

AWS マネージドアプリケーションは、受信側アプリケーションへのリクエストを開始し、そのトークンを提供します。

-

受信側アプリケーションは IAM Identity Center を呼び出して、トークンにエンコードされたユーザーの ID とスコープを取得します。受信側のアプリケーションが、Identity Center ディレクトリからユーザー属性またはユーザーのグループメンバーシップを取得するようにリクエストする場合もあります。

-

受信側のアプリケーションは、その認可設定を使用して、リクエストされたアプリケーションリソースへのアクセスがユーザーに許可されているかどうかを判断します。

-

リクエストされたアプリケーションリソースへのアクセスがユーザーに許可されている場合、受信側のアプリケーションはそのリクエストに応答します。

-

ユーザーの ID、ユーザーに代わって実行されたアクション、受信側のアプリケーション ログと AWS CloudTrail イベントに記録されたその他のイベント。この情報を記録する具体的な方法は、アプリケーションによって異なります。