Architecture overview

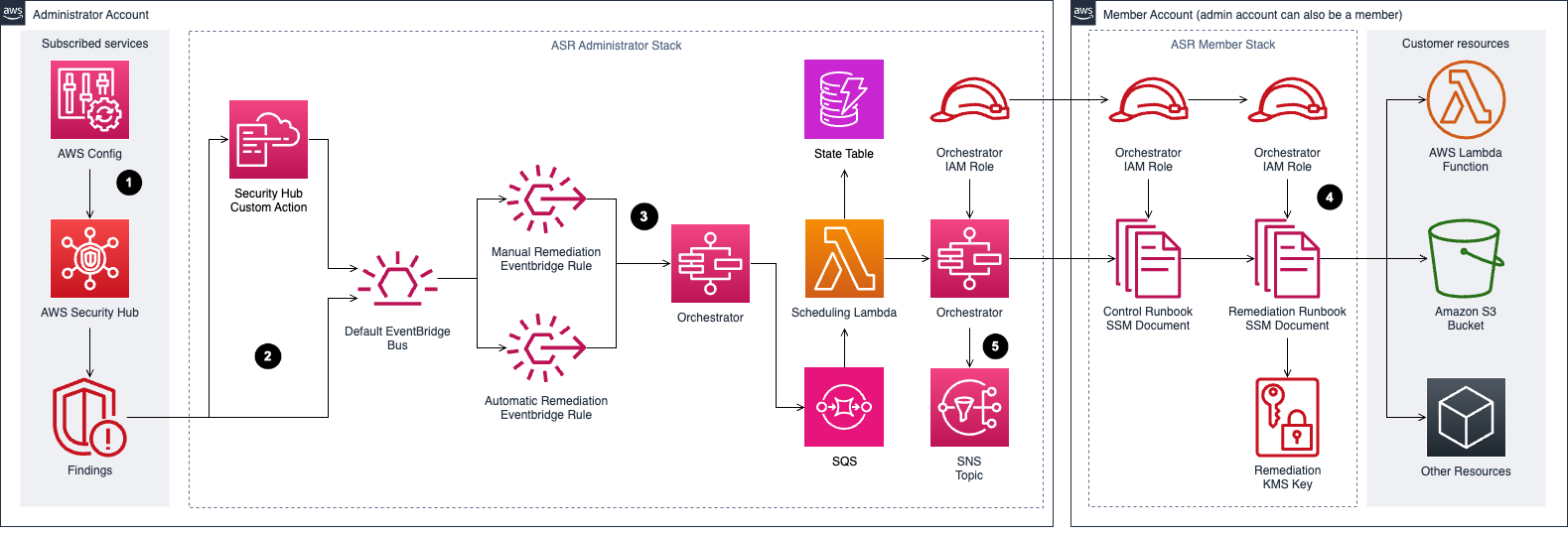

This section provides a reference implementation architecture diagram for the components deployed with this solution.

Architecture diagram

Deploying this solution with the default parameters builds the following environment in the AWS Cloud.

Note

AWS CloudFormation resources are created from AWS Cloud Development Kit (AWS CDK) constructs.

The high-level process flow for the solution components deployed with the AWS CloudFormation template is as follows:

-

Detect: AWS Security Hub

provides customers with a comprehensive view of their AWS security state. It helps them to measure their environment against security industry standards and best practices. It works by collecting events and data from other AWS services, such as AWS Config, Amazon Guard Duty, and AWS Firewall Manager. These events and data are analyzed against security standards, such as CIS AWS Foundations Benchmark. Exceptions are asserted as findings in the AWS Security Hub console. New findings are sent as Amazon EventBridge . -

Initiate: You can initiate events against findings using custom actions, which result in Amazon EventBridge Events. AWS Security Hub Custom Actions

and Amazon EventBridge rules initiate Automated Security Response on AWS playbooks to address findings. One EventBridge rule is deployed to match the custom action event, and one Amazon EventBridge Event Rule is deployed for each supported control (deactivated by default) to match the real-time finding event. You can use the Security Hub Custom Action menu to initiate automated remediation, or after careful testing in a non-production environment, they can activate automated remediations. This can be activated per remediation—it is not necessary to activate automatic initiations on all remediations. -

Orchestrate: Using cross-account AWS Identity and Access Management

(IAM) roles, Step Functions in the admin account invokes the remediation in the member account containing the resource that produced the security finding. -

Remediate: An AWS Systems Manager Automation Document in the member account performs the action required to remediate the finding on the target resource, such as disabling AWS Lambda

public access. -

Log: The playbook logs the results to an Amazon CloudWatch Logs group, sends a notification to an Amazon Simple Notification Service

(Amazon SNS) topic, and updates the Security Hub finding. An audit trail of actions taken is maintained in the finding notes. On the Security Hub dashboard, the finding workflow status is changed from NEW to either NOTIFIED or RESOLVED on the Security Hub dashboard. The security finding notes are updated to reflect the remediation performed.