翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWSPremiumSupport-DDoSResiliencyAssessment

説明

AWSPremiumSupport-DDoSResiliencyAssessment, AWS Systems Manager automation ランブックは、 AWS Shield Advanced の保護に従って DDoS の脆弱性とリソースの設定を確認するのに役立ちます AWS アカウント。Distributed Denial of Service (DDoS) 攻撃に脆弱なリソースの構成設定レポートを提供します。これは、 AWS Shield Advanced Protection の推奨ベストプラクティスに従って、設定の Amazon Route 53、Amazon Load Balancer、Amazon CloudFront ディストリビューション、 AWS Global Accelerator および AWS Elastic IPsのリソースを収集、分析、評価するために使用されます。最終的な設定レポートは、選択した Amazon S3 バケットで HTML ファイルとして利用できます。

動作の仕組み

このランブックには、パブリックアクセスが有効になっているさまざまなタイプのリソースと、AWS DDoS ベストプラクティスホワイトペーパーの推奨事項に従って保護が設定されているかどうかに関する一連のチェックが含まれています。ランブックは、次の内容を実行します。

-

のサブスクリプション AWS Shield Advanced が有効になっているかどうかを確認します。

-

有効にすると、Shield Advanced で保護されているリソースがあるかどうかが確認されます。

-

AWS アカウント 内のすべてのグローバルリソースとリージョン別リソースを検索し、それらが Shield で保護されているかどうかを確認します。

-

評価には Resource Type パラメータ、Amazon S3 バケット名、Amazon S3 バケット AWS アカウント ID (S3BucketOwner) が必要です。

-

結果は、指定された Amazon S3 バケットに保存された HTML レポートとして返されます。

入力パラメータ AssessmentType によって、すべてのリソースのチェックを実行するかどうかが決まります。デフォルトでは、このランブックはすべてのタイプのリソースをチェックします。GlobalResources または RegionalResources パラメータのみを選択した場合、ランブックは選択したリソースタイプのみをチェックします。

重要

-

AWSPremiumSupport-*ランブックにアクセスするには、エンタープライズサポートまたはビジネスサポートサブスクリプションが必要です。詳細については、「サポート プランの比較」を参照してください。 -

このランブックには

ACTIVEAWS Shield Advanced サブスクリプションが必要です。

ドキュメントタイプ

Automation

[所有者]

Amazon

[Platforms] (プラットフォーム)

Linux、macOS、Windows

パラメータ

-

AutomationAssumeRole

タイプ: 文字列

説明: (オプション) Systems Manager Automation がユーザーに代わってアクションを実行できるようにする AWS Identity and Access Management (IAM) ロールの Amazon リソースネーム (ARN)。ロールを指定しない場合、Systems Manager Automation はこのランブックを開始するユーザーのアクセス許可を使用します。

-

AssessmentType

タイプ: 文字列

説明: (オプション) DDoS レジリエンス評価の対象となるリソースのタイプを決定します。デフォルトでは、このランブックはグローバルリソースとリージョン別リソースの両方を評価します。リージョン別リソースについては、ランブックにはアプリケーション (ALB) とネットワーク (NLB) のすべてのロードバランサーのほか、 AWS アカウント/リージョンのすべての Auto Scaling グループが記載されています。

有効な値:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']デフォルト: グローバルリソースとリージョン別リソース

-

S3BucketName

型:

AWS::S3::Bucket::Name説明: (必須) レポートがアップロードされる Amazon S3 バケット名。

許可されたパターン:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3BucketOwnerAccount

タイプ: 文字列

説明: (オプション) Amazon S3 バケットを所有 AWS アカウント する 。Amazon S3 バケットが別のバケットに属している場合は、このパラメータを指定してください。属していない場合は AWS アカウント、このパラメータを空のままにしておくことができます。

許可されたパターン:

^$|^[0-9]{12,13}$ -

S3BucketOwnerRoleArn

型:

AWS::IAM::Role::Arn説明: (オプション) バケットが異なる にある場合、Amazon S3 バケットを記述し、パブリックアクセス設定を AWS アカウント ブロックするアクセス許可を持つ IAM ロールの ARN AWS アカウント。このパラメータが指定されていない場合、ランブックは

AutomationAssumeRoleまたはこのランブックを起動する IAM ユーザーを使用します (AutomationAssumeRoleが指定されていない場合)。ランブックの説明の「必要な権限」セクションを参照してください。許可されたパターン:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3BucketPrefix

タイプ: 文字列

説明: (オプション) 結果を保存するための Amazon S3 内のパスのプレフィックス。

許可されたパターン:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

必要な IAM アクセス許可

AutomationAssumeRole パラメータでは、ランブックを正常に使用するために、次のアクションが必要です。

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

自動化引き受けロールの IAM ポリシーの例

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

指示

-

AWS Systems Manager コンソールの AWSPremiumSupport-DDoSResiliencyAssessment

に移動します。 -

[Execute automation] (オートメーションを実行) を選択します。

-

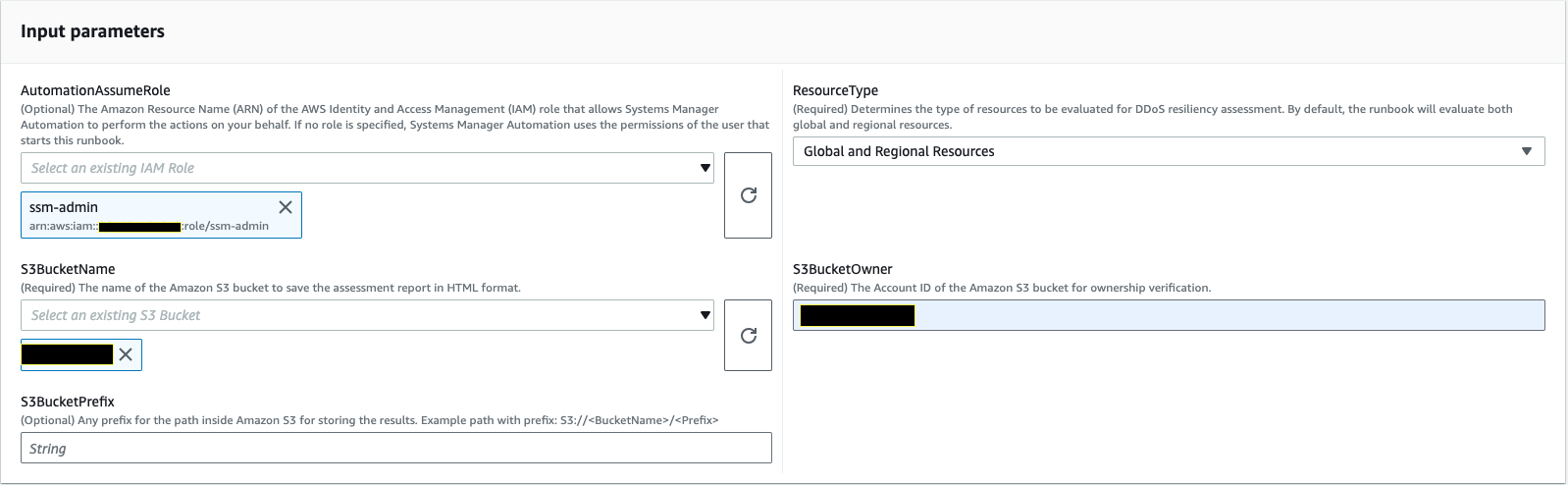

次の入力パラメータを入力できます。

-

AutomationAssumeRole(オプション):

Systems Manager Automation がユーザーに代わってアクションを実行できるようにする AWS Identity and Access Management (IAM) ロールの Amazon リソースネーム (ARN)。ロールを指定しない場合、Systems Manager Automation はこのランブックを開始するユーザーのアクセス許可を使用します。

-

評価タイプ (オプション):

DDoS レジリエンス評価の対象となるリソースのタイプを決定します。デフォルトでは、このランブックはグローバルリソースとリージョン別リソースの両方を評価します。

-

S3BucketName (必須):

HTML 形式で評価レポートを保存する Amazon S3 バケットの名前。

-

S3BucketOwner (オプション):

所有権検証用の Amazon S3 バケットの AWS アカウント ID。 AWS アカウント ID は、レポートがクロスアカウント Amazon S3 バケットに発行する必要がある場合に必須であり、Amazon S3 バケットがオートメーション開始 AWS アカウント と同じ にある場合はオプションです。

-

S3BucketPrefix (オプション):

結果を保存するための Amazon S3 内のパスの任意のプレフィックス。

-

-

[実行] を選択します。

-

自動化が開始されます。

-

ドキュメントは以下のステップを実行します。

-

CheckShieldAdvancedState:

AWS アカウント が に AWS Shield Advanced サブスクライブされているかどうか、およびランブックが Amazon S3 バケットにアクセスできるかどうかを確認します。

-

S3BucketSecurityChecks:

「S3BucketName」で指定されている Amazon S3 バケットが匿名またはパブリックの読み取りまたは書き込みアクセス権限を許可しているかどうか、バケットで保存時の暗号化が有効になっているかどうか、「S3BucketOwner」で指定された AWS アカウント ID が Amazon S3 バケットの所有者であるかどうかを確認します。

-

BranchOnShieldAdvancedStatus:

分岐は、 AWS Shield Advanced サブスクリプションステータスや Amazon S3 バケット所有権ステータスに基づいてステップを文書化します。

-

ShieldAdvancedConfigurationReview:

Shield Advanced の設定を確認して、必要最小限の詳細が記載されていることを確認します。例: AWS Shield レスポンスチーム (SRT) チームの IAM アクセス、連絡先リストの詳細、SRT プロアクティブエンゲージメントステータス。

-

ListShieldAdvancedProtections:

Shield で保護されているリソースを一覧表示し、各サービスの保護リソースのグループを作成します。

-

BranchOnResourceTypeAndCount:

分岐は、リソースタイプパラメータの値と Shield で保護されているグローバルリソースの数に基づいてステップを文書化します。

-

ReviewGlobalResources:

Route 53 ホストゾーン、CloudFront ディストリビューション、グローバルアクセラレータなどの Shield Advanced で保護されたグローバルリソースについてレビューします。

-

BranchOnResourceType:

リソースタイプの選択 (グローバル、リージョン別、または両方) に基づいてドキュメントステップを分岐します。

-

ReviewRegionalResources:

Application Load Balancer、Network Load Balancer、Classic Load Balancer、Amazon Elastic Compute Cloud (Amazon EC2) インスタンス (Elastic IP) などの Shield Advanced で保護されたリージョン別リソースをレビューします。

-

SendReportToS3:

Amazon S3 バケットに DDoS 評価レポートの詳細をアップロードします。

-

-

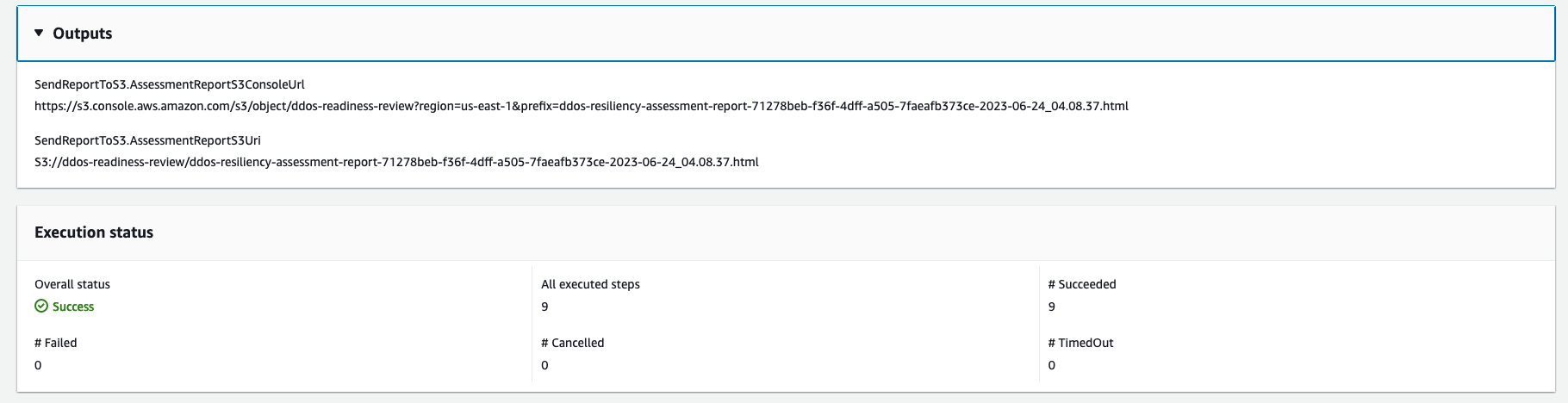

完了すると、評価レポートの HTML ファイルの URI が Amazon S3 バケットに提供されます。

ランブックが正常に実行された場合のレポートの S3 コンソールリンクと Amazon S3 URI

リファレンス

Systems Manager Automation

AWS サービスドキュメント