翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWSSupport-TroubleshootVPN

説明

AWSSupport-TroubleshootVPN ランブックは、 AWS Site-to-Site VPN 接続のエラーをトレースして解決するのに役立ちます。自動化には、 AWS Site-to-Site VPN 接続トンネルに関連する IKEv1または IKEv2 エラーを追跡するように設計されたいくつかの自動チェックが含まれています。自動化は、一般的な問題のリストに含まれる特定のエラーとそれに対応する解決策を一致させようとします。

注: この自動化ではエラーは修正されません。指定された時間範囲で実行され、ロググループをスキャンして VPN CloudWatch ロググループにエラーがないか調べます。

動作の仕組み

ランブックはパラメータ検証を実行して、入力パラメータに含まれている Amazon CloudWatch ロググループが存在するかどうか、ロググループに VPN トンネルロギングに対応するログストリームがあるかどうか、VPN 接続 ID が存在するかどうか、トンネル IP アドレスが存在するかどうかを確認します。VPN ロギング用に設定された CloudWatch ロググループに対してログインサイト API コールを行います。

ドキュメントタイプ

Automation

[所有者]

Amazon

[Platforms] (プラットフォーム)

Linux、macOS、Windows

パラメータ

-

AutomationAssumeRole

タイプ: 文字列

説明: (オプション) Systems Manager Automation がユーザーに代わってアクションを実行できるようにする AWS Identity and Access Management (IAM) ロールの Amazon リソースネーム (ARN)。ロールを指定しない場合、Systems Manager Automation はこのランブックを開始するユーザーのアクセス許可を使用します。

-

LogGroupName

タイプ: 文字列

説明: (必須) AWS Site-to-Site VPN 接続ログ用に設定された Amazon CloudWatch ロググループ名

許可されたパターン:

^[\.\-_/#A-Za-z0-9]{1,512} -

VpnConnectionId

タイプ: 文字列

説明: (必須) トラブルシューティングする AWS Site-to-Site VPN 接続 ID。

許可されたパターン:

^vpn-[0-9a-f]{8,17}$ -

TunnelAIPAddress

タイプ: 文字列

説明: (必須) AWS Site-to-Site VPNに関連付けられているトンネル番号 1 の IPv4 アドレス。

許可されたパターン:

^((25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)[.]){3}(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?){1}$ -

TunnelBIPAddress

タイプ: 文字列

説明: (オプション) AWS Site-to-Site VPNに関連付けられているトンネル番号 2 の IPv4 アドレス。

許可されたパターン:

^((25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)[.]){3}(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?){1}|^$ -

IKEVersion

タイプ: 文字列

説明: (必須) 使用している IKE バージョンを選択します。許可された値: IKEv1、IKEv2

有効な値:

['IKEv1', 'IKEv2'] -

StartTimeinEpoch

タイプ: 文字列

説明: (オプション) ログ分析の開始時間。ログ分析には StartTimeinEpoch/EndTimeinEpoch または LookBackPeriod のどちらかを使用できます。

許可されたパターン:

^\d{10}|^$ -

EndTimeinEpoch

タイプ: 文字列

説明: (オプション) ログ分析の終了時間。ログ分析には StartTimeinEpoch/EndTimeinEpoch または LookBackPeriod のどちらかを使用できます。StartTimeinEpoch/EndTimeinEpoch と LookBackPeriod の両方が与えられた場合、LookBackPeriod が優先されます。

許可されたパターン:

^\d{10}|^$ -

LookBackPeriod

タイプ: 文字列

説明: (オプション) ログ分析のためにさかのぼる 2 桁の時間 (単位:時間)。有効な範囲: 01 ~ 99。StartTimeinEpoch と EndTime も与えられた場合、この値が優先されます。

許可されたパターン:

^(\d?[1-9]|[1-9]0)|^$

必要な IAM アクセス許可

AutomationAssumeRole パラメータでは、ランブックを正常に使用するために、次のアクションが必要です。

-

logs:DescribeLogGroups -

logs:GetQueryResults -

logs:DescribeLogStreams -

logs:StartQuery -

ec2:DescribeVpnConnections

指示

注: この自動化は、ロギングの出力形式が JSON の場合、VPN トンネルロギング用に設定された CloudWatch ロググループで機能します。

次の手順に従って自動化を設定します。

-

AWS Systems Manager コンソールで AWSSupport-TroubleshootVPN

に移動します。 -

次の入力パラメータを入力します。

-

AutomationAssumeRole(オプション):

Systems Manager Automation がユーザーに代わってアクションを実行できるようにする AWS Identity and Access Management (IAM) ロールの Amazon リソースネーム (ARN)。ロールを指定しない場合、Systems Manager Automation はこのランブックを開始するユーザーのアクセス許可を使用します。

-

LogGroupName (必須)

検証先の Amazon CloudWatch ロググループ名。これは VPN がログの送信先となる CloudWatch ロググループである必要があります。

-

VpnConnectionId (必須):

VPN エラーでロググループがトレースされる AWS Site-to-Site VPN 接続 ID。

-

TunnelAIPAddress (必須):

トンネル AWS Site-to-Site VPN 接続に関連付けられた IP アドレス。

-

TunnelBIPAddress (オプション):

AWS Site-to-Site VPN 接続に関連付けられているトンネル B の IP アドレス。

-

IKEVersion (必須):

使用している IKEversion を選択します。許可された値: IKEv1、IKEv2。

-

StartTimeinEpoch (オプション):

エラーを問い合わせる時間範囲の開始。範囲は包括的であるため、指定した開始時間がクエリに含まれます。1970 年 1 月 1 日 00:00:00 UTC からの秒数であるエポックタイムとして指定します。

-

EndTimeinEpoch (オプション):

エラーを問い合わせる時間範囲の終了。範囲は包括的であるため、指定した終了時間がクエリに含まれます。1970 年 1 月 1 日 00:00:00 UTC からの秒数であるエポックタイムとして指定します。

-

LookBackPeriod (必須):

エラーを問い合わせる振り返りの時間 (単位:時間)。

注: ログ分析の時間範囲を固定するには、StartTimeinEpoch、EndTimeinEpoch、または LookBackPeriod を設定します。自動化開始時刻からの過去のエラーをチェックするための 2 桁の数字を時間単位で指定します。または、エラーが特定の時間範囲内の過去のものである場合は、LookBackPeriod の代わりに StartTimeinEpoch および EndTimeinEpoch を含めてください。

-

-

[実行] を選択します。

-

自動化が開始されます。

-

自動化ランブックは以下のステップを実行します。

-

parameterValidation:

自動化に含まれる入力パラメータに対して一連の検証を実行します。

-

branchOnValidationOfLogGroup:

パラメータで指定されたロググループが有効かどうかを確認します。無効な場合は、自動化ステップの以降の開始を停止します。

-

branchOnValidationOfLogStream:

含まれている CloudWatch ロググループにログストリームが存在するかどうかを確認します。無効な場合は、自動化ステップの以降の開始を停止します。

-

branchOnValidationOfVpnConnectionId:

パラメータに含まれている VPN 接続 ID が有効かどうかを確認します。無効な場合は、自動化ステップの以降の開始を停止します。

-

branchOnValidationOfVpnIp:

パラメータで指定されたトンネル IP アドレスが有効かどうかを確認します。無効な場合は、自動化ステップの以降の実行を停止します。

-

traceError:

含まれている CloudWatch ロググループでログインサイト API コールを行い、IKEv1/IKEv2 に関連するエラーと関連する推奨解決策を検索します。

-

-

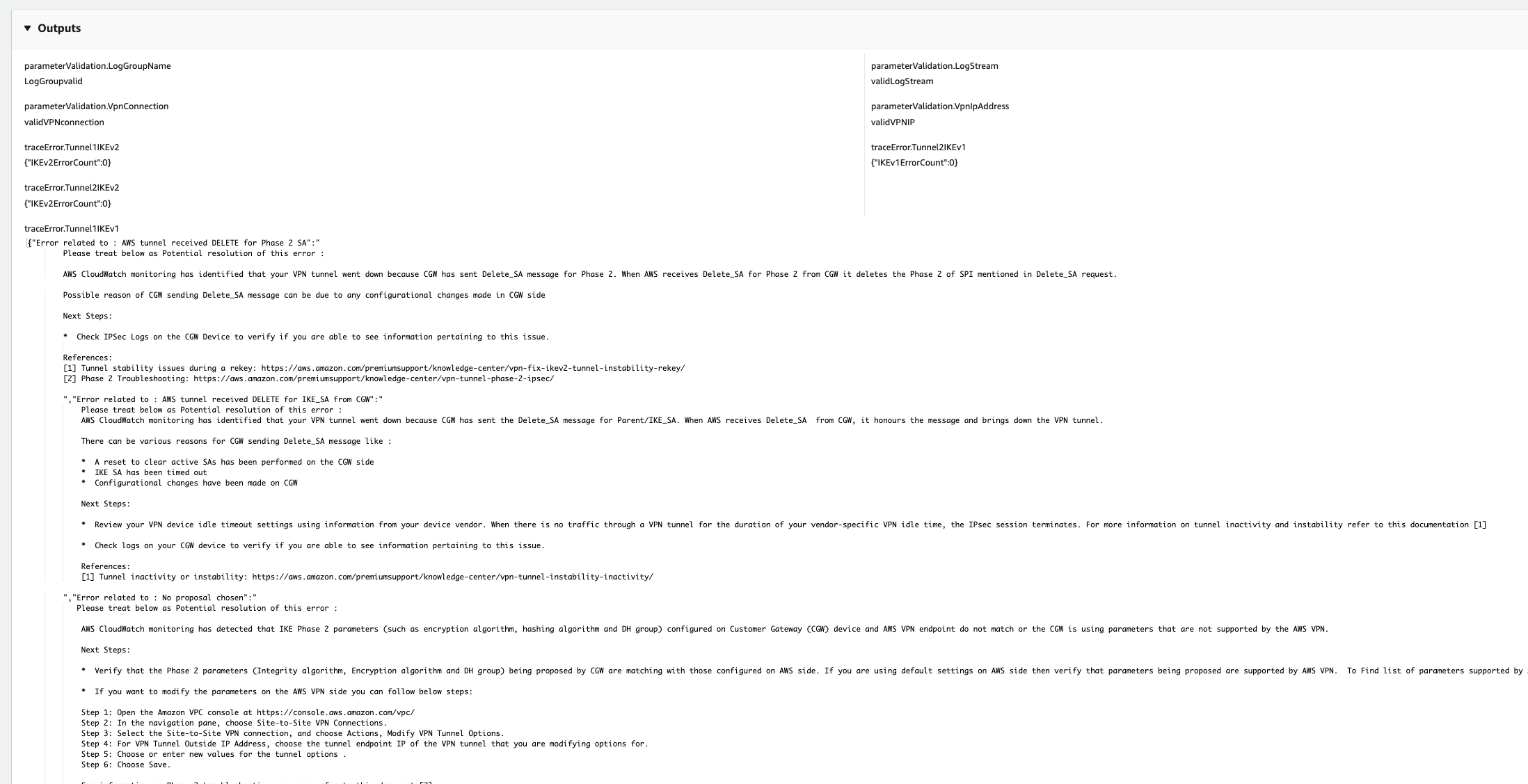

完了したら、出力セクションで詳細な実行結果を確認します。

リファレンス

Systems Manager Automation

AWS サービスドキュメント