翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWSSupport-TroubleshootMWAAEnvironmentCreation

説明

AWSSupport-TroubleshootMWAAEnvironmentCreation ランブックには、Amazon Managed Workflows for Apache Airflow (Amazon MWAA) の環境作成の問題をデバッグし、障害の特定に役立つよう、文書化された理由とともにチェックを実行するための情報が記載されています。

動作の仕組み

ランブックは次のステップを実行します。

-

Amazon MWAA 環境の詳細を取得します。

-

実行ロールのアクセス許可を検証します。

-

環境がログ記録に指定された AWS KMS キーを使用するアクセス許可を持っているかどうか、および必要な CloudWatch ロググループが存在するかどうかを確認します。

-

指定されたロググループのログを解析して、エラーを見つけます。

-

ネットワーク設定をチェックして、Amazon MWAA 環境が必要なエンドポイントにアクセスできるかどうかを確認します。

-

結果を含むレポートを生成します。

ドキュメントタイプ

Automation

[所有者]

Amazon

[Platforms] (プラットフォーム)

/

必要な IAM アクセス許可

AutomationAssumeRole パラメータでは、ランブックを正常に使用するために、次のアクションが必要です。

-

airflow:GetEnvironment -

cloudtrail:LookupEvents -

ec2:DescribeNatGateways -

ec2:DescribeNetworkAcls -

ec2:DescribeNetworkInterfaces -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

ec2:DescribeVpcEndpoints -

iam:GetPolicy -

iam:GetPolicyVersion -

iam:GetRolePolicy -

iam:ListAttachedRolePolicies -

iam:ListRolePolicies -

iam:SimulateCustomPolicy -

kms:GetKeyPolicy -

kms:ListAliases -

logs:DescribeLogGroups -

logs:FilterLogEvents -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetPublicAccessBlock -

s3control:GetPublicAccessBlock -

ssm:StartAutomationExecution -

ssm:GetAutomationExecution

指示

次の手順に従って自動化を設定します。

-

ドキュメントの Systems Manager

AWSSupport-TroubleshootMWAAEnvironmentCreationで に移動します。 -

[Execute automation] (オートメーションを実行) を選択します。

-

入力パラメータには、次のように入力します。

-

AutomationAssumeRole(オプション):

Systems Manager Automation がユーザーに代わってアクションを実行できるようにする AWS AWS Identity and Access Management (IAM) ロールの Amazon リソースネーム (ARN)。ロールが指定されていない場合、Systems Manager Automation は、このランブックを開始するユーザーのアクセス許可を使用します。

-

EnvironmentName (必須):

評価する Amazon MWAA 環境の名前。

-

-

[実行] を選択します。

-

自動化が開始されます。

-

ドキュメントは以下のステップを実行します。

-

GetMWAAEnvironmentDetails:Amazon MWAA 環境の詳細を取得します。このステップが失敗すると、自動化プロセスは停止し、 と表示されます

Failed。 -

CheckIAMPermissionsOnExecutionRole:実行ロールに Amazon MWAA、Amazon S3、CloudWatch Logs、CloudWatch、Amazon SQS リソースに必要なアクセス許可があることを確認します。カスタマーマネージド AWS Key Management Service (AWS KMS) キーが検出されると、オートメーションはキーに必要なアクセス許可を検証します。このステップでは、

iam:SimulateCustomPolicyAPI を使用して、自動化実行ロールがすべての必要なアクセス許可を満たしているかどうかを確認します。 -

CheckKMSPolicyOnKMSKey:AWS KMS キーポリシーで、Amazon MWAA 環境で CloudWatch Logs の暗号化にキーの使用が許可されているかどうかを確認します。 AWS KMS キーが AWS管理されている場合、オートメーションはこのチェックをスキップします。

-

CheckIfRequiredLogGroupsExists:Amazon MWAA 環境に必要な CloudWatch ロググループが存在するかどうかを確認します。そうでない場合、自動化は CloudTrail で

CreateLogGroupおよびDeleteLogGroupイベントをチェックします。このステップでは、CreateLogGroupイベントもチェックします。 -

BranchOnLogGroupsFindings:Amazon MWAA 環境に関連する CloudWatch ロググループの存在に基づいて分岐します。少なくとも 1 つのロググループが存在する場合、自動化はそれを解析してエラーを見つけます。ロググループが存在しない場合、オートメーションは次のステップをスキップします。

-

CheckForErrorsInLogGroups:CloudWatch ロググループを解析してエラーを見つけます。

-

GetRequiredEndPointsDetails:Amazon MWAA 環境で使用されるサービスエンドポイントを取得します。

-

CheckNetworkConfiguration:Amazon MWAA 環境のネットワーク設定が、セキュリティグループ、ネットワーク ACLs、サブネット、ルートテーブル設定のチェックなどの要件を満たしていることを確認します。

-

CheckEndpointsConnectivity:AWSSupport-ConnectivityTroubleshooter子オートメーションを呼び出して、必要なエンドポイントへの Amazon MWAA の接続を検証します。 -

CheckS3BlockPublicAccess:Amazon MWAA 環境の Amazon S3 バケット

Block Public Accessが有効になっているかどうかを確認し、アカウントの全体的な Amazon S3 パブリックアクセスブロック設定も確認します。 -

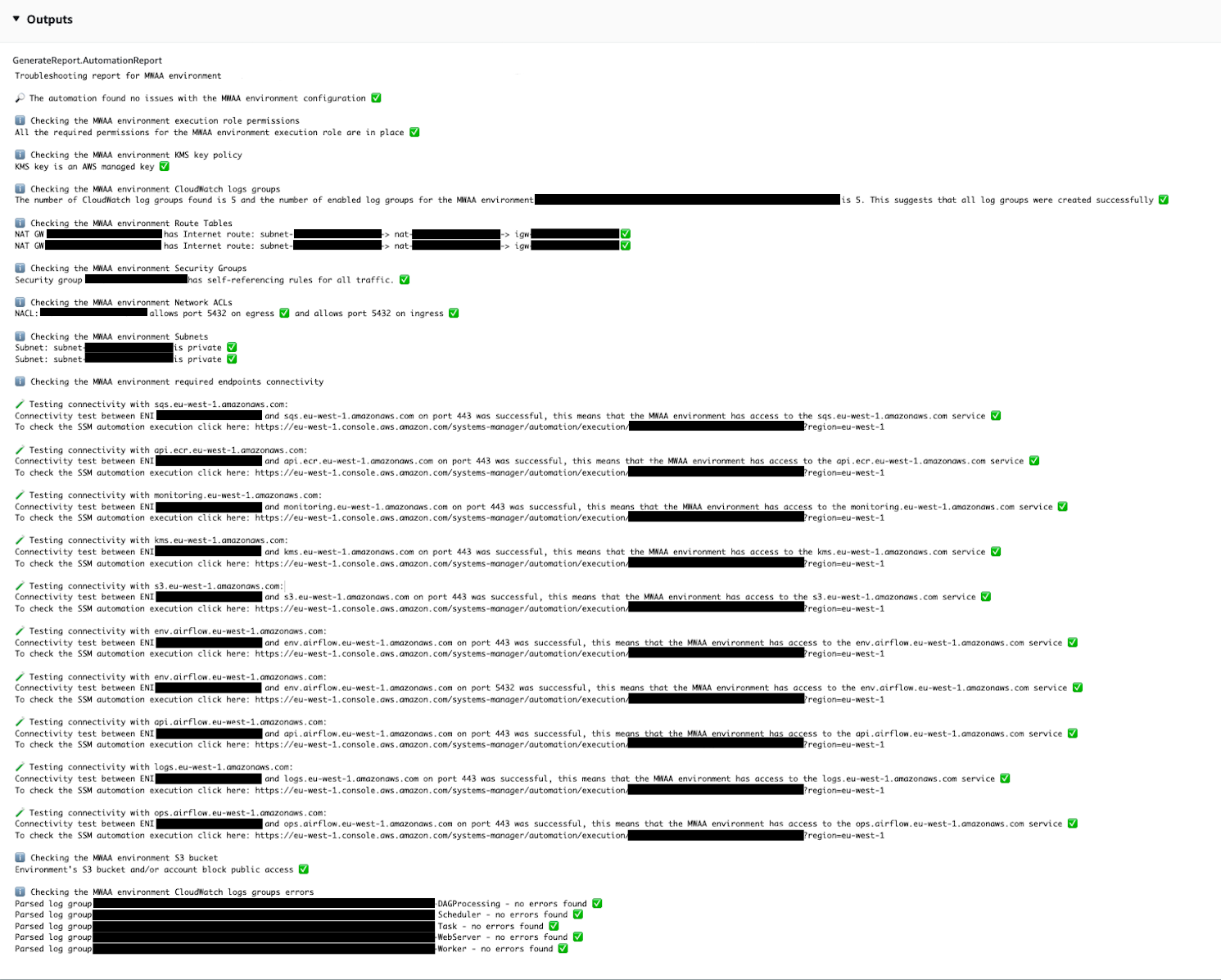

GenerateReport:オートメーションから情報を収集し、各ステップの結果または出力を出力します。

-

-

完了したら、出力セクションで実行の詳細な結果を確認します。

-

Amazon MWAA 環境実行ロールのアクセス許可の確認:

実行ロールに Amazon MWAA、Amazon S3、CloudWatch Logs、CloudWatch、Amazon SQS リソースに必要なアクセス許可があるかどうかを検証します。カスタマーマネージド AWS KMS キーが検出されると、オートメーションはキーに必要なアクセス許可を検証します。

-

Amazon MWAA 環境 AWS KMS キーポリシーの確認:

実行ロールが Amazon MWAA、Amazon S3、CloudWatch Logs、CloudWatch、Amazon SQS リソースに必要なアクセス許可を持っているかどうかを確認します。さらに、カスタマーマネージド AWS KMS キーが検出されると、オートメーションはキーに必要なアクセス許可をチェックします。

-

Amazon MWAA 環境の CloudWatch ロググループの確認:

Amazon MWAA 環境に必要な CloudWatch Log Groups が存在するかどうかを確認します。そうでない場合、自動化は CloudTrail をチェックして

CreateLogGroupおよびDeleteLogGroupイベントを見つけます。 -

Amazon MWAA 環境のルートテーブルの確認:

Amazon MWAA 環境の Amazon VPC ルートテーブルが正しく設定されているかどうかを確認します。

-

Amazon MWAA 環境のセキュリティグループの確認:

Amazon MWAA 環境の Amazon VPC セキュリティグループが正しく設定されているかどうかを確認します。

-

Amazon MWAA 環境のネットワーク ACLs の確認:

Amazon MWAA 環境の Amazon VPC セキュリティグループが正しく設定されているかどうかを確認します。

-

Amazon MWAA 環境サブネットの確認:

Amazon MWAA 環境のサブネットがプライベートかどうかを確認します。

-

Amazon MWAA 環境に必要なエンドポイント接続の確認:

Amazon MWAA 環境が必要なエンドポイントにアクセスできるかどうかを確認します。この目的のために、オートメーションは

AWSSupport-ConnectivityTroubleshooterオートメーションを呼び出します。 -

Amazon MWAA 環境の Amazon S3 バケットの確認:

Amazon MWAA 環境の Amazon S3 バケット

Block Public Accessが有効になっているかどうかを確認し、アカウントの Amazon S3 パブリックアクセスブロック設定も確認します。 -

Amazon MWAA 環境の CloudWatch ロググループのエラーを確認する:

Amazon MWAA 環境の既存の CloudWatch ロググループを解析してエラーを見つけます。

-

リファレンス

Systems Manager Automation