翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

承認ルールのシナリオ例

このセクションでは、AWS Client VPN の承認ルールの仕組みについて説明します。承認ルールを理解するための重要なポイント、アーキテクチャの例、およびアーキテクチャの例に対応するシナリオ例の説明が含まれています。

目次

承認ルールを理解するための重要なポイント

次のポイントは、承認ルールの動作の一部を説明しています。

-

送信先ネットワークへのアクセスを許可するには、許可ルールを明示的に追加する必要があります。デフォルトの動作では、アクセスは拒否されます。

-

送信先ネットワークへのアクセスを制限する承認ルールを追加することはできません。

-

0.0.0.0/0CIDR は特殊なケースとして扱われます。これは承認ルールの作成順序に関係なく、最後に扱われます。 -

0.0.0.0/0CIDR は「任意の送信先」または「他の承認ルールで定義されていない任意の送信先」と考えることができます。 -

最も長いプレフィックス一致が、優先されるルールです。

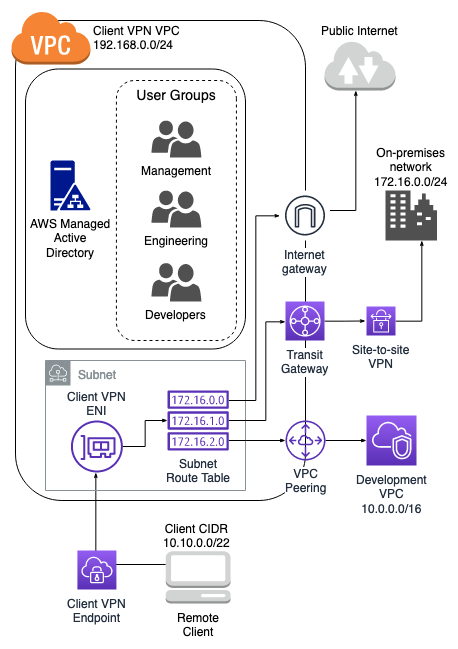

承認ルールシナリオのアーキテクチャの例

次の図は、このセクションのシナリオ例に使用されているアーキテクチャの例を示しています。

シナリオ 1: 単一の送信先へのアクセス

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループにクライアント VPN VPC へのアクセスを提供する |

s-xxxxx16 |

False |

192.168.0.0/24 |

結果として生じる動作

-

エンジニアリンググループは

172.16.0.0/24にのみアクセスできます。 -

開発グループは

10.0.0.0/16にのみアクセスできます。 -

マネージャーグループは

192.168.0.0/24にのみアクセスできます。 -

他のすべてのトラフィックは、クライアント VPN エンドポイントによって削除されます。

注記

このシナリオでは、どのユーザーグループもパブリックインターネットにアクセスできません。

シナリオ 2: 任意の送信先 (0.0.0.0/0) CIDR の使用

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

結果として生じる動作

-

エンジニアリンググループは

172.16.0.0/24にのみアクセスできます。 -

開発グループは

10.0.0.0/16にのみアクセスできます。 -

マネージャーグループはパブリックインターネットおよび

192.168.0.0/24にアクセスできますが、172.16.0.0/24または10.0.0/16にはアクセスできません。

注記

このシナリオでは、どのルールも 192.168.0.0/24 を参照していないため、そのネットワークへのアクセスも 0.0.0.0/0 ルールによって提供されます。

0.0.0.0/0 を含むルールは、ルールが作成された順序に関係なく、常に最後に評価されます。このため、0.0.0.0/0 以前に評価されたルールが、0.0.0.0/0 によってアクセス権が付与されるネットワークを決定するうえで役割を果たすことを覚えておいてください。

シナリオ 3: 長い IP プレフィックスの一致

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

|

マネージャーグループに開発 VPC 内の単一ホストへのアクセスを提供する |

s-xxxxx16 |

False |

10.0.1.66/32 |

結果として生じる動作

-

エンジニアリンググループは

172.16.0.0/24にのみアクセスできます。 -

開発グループは単一ホスト

10.0.2.119/32の場合を除き、10.0.0.0/16にアクセスできます。 -

マネージャーグループはパブリックインターネット、

192.168.0.0/24、および開発 VPC 内の単一ホスト (10.0.2.119/32) にアクセスできますが、172.16.0.0/24または開発 VPC 内のその他のホストにはアクセスできません。

注記

ここでは、長い IP プレフィックスを持つルールが、短い IP プレフィックスを持つルールよりも優先されることがわかります。開発グループに 10.0.2.119/32 へのアクセスを許可する場合は、開発チームに 10.0.2.119/32 へのアクセスを許可するルールを追加する必要があります。

シナリオ 4: 重複する CIDR (同じグループ)

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

|

マネージャーグループに開発 VPC 内の単一ホストへのアクセスを提供する |

s-xxxxx16 |

False |

10.0.1.66/32 |

|

エンジニアリンググループがオンプレミスネットワーク内のより小さなサブネットにアクセスできるようにする |

s-xxxxx14 |

False |

172.16.0.128/25 |

結果として生じる動作

-

開発グループは単一ホスト

10.0.2.119/32の場合を除き、10.0.0.0/16にアクセスできます。 -

マネージャーグループはパブリックインターネット、

192.168.0.0/24、および10.0.0.0/16ネットワーク内の単一ホスト (10.0.2.119/32) にアクセスできますが、172.16.0.0/24または10.0.0.0/16ネットワーク内のその他のホストにはアクセスできません。 -

エンジニアリンググループは、より具体的なサブネット

172.16.0.128/25を含めて、172.16.0.0/24にアクセスできます。

シナリオ 5: 追加の 0.0.0.0/0 ルール

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

|

マネージャーグループに開発 VPC 内の単一ホストへのアクセスを提供する |

s-xxxxx16 |

False |

10.0.1.66/32 |

|

エンジニアリンググループがオンプレミスネットワーク内のより小さなサブネットにアクセスできるようにする |

s-xxxxx14 |

False |

172.16.0.128/25 |

|

エンジニアリンググループに任意の送信先へのアクセスを提供する |

s-xxxxx14 |

False |

0.0.0.0/0 |

結果として生じる動作

-

開発グループは単一ホスト

10.0.2.119/32の場合を除き、10.0.0.0/16にアクセスできます。 -

マネージャーグループはパブリックインターネット、

192.168.0.0/24、および10.0.0.0/16ネットワーク内の単一ホスト (10.0.2.119/32) にアクセスできますが、172.16.0.0/24または10.0.0.0/16ネットワーク内のその他のホストにはアクセスできません。 -

エンジニアリンググループは、より具体的なサブネット

172.16.0.128/25を含めて、パブリックインターネット、192.168.0.0/24、および172.16.0.0/24にアクセスできます。

注記

エンジニアリンググループとマネージャーグループの両方が 192.168.0.0/24 にアクセスできるようになりました。これは、どちらのグループも 0.0.0.0/0 (任意の送信先) にアクセスでき、さらに他のどのルールも 192.168.0.0/24 を参照していないためです。

シナリオ 6: 192.168.0.0/24 のルールの追加

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

|

マネージャーグループに開発 VPC 内の単一ホストへのアクセスを提供する |

s-xxxxx16 |

False |

10.0.1.66/32 |

|

エンジニアリンググループにオンプレミスネットワークのサブネットへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.128/25 |

|

エンジニアリンググループに任意の送信先へのアクセスを提供する |

s-xxxxx14 |

False |

0.0.0.0/0 |

|

マネージャーグループにクライアント VPN VPC へのアクセスを提供する |

s-xxxxx16 |

False |

192.168.0.0/24 |

結果として生じる動作

-

開発グループは単一ホスト

10.0.2.119/32の場合を除き、10.0.0.0/16にアクセスできます。 -

マネージャーグループはパブリックインターネット、

192.168.0.0/24、および10.0.0.0/16ネットワーク内の単一ホスト (10.0.2.119/32) にアクセスできますが、172.16.0.0/24または10.0.0.0/16ネットワーク内のその他のホストにはアクセスできません。 -

エンジニアリンググループは、パブリックインターネット、

172.16.0.0/24、および172.16.0.128/25にアクセスできます。

注記

マネージャーグループが 192.168.0.0/24 にアクセスするルールを追加する方法によって、開発グループはその送信先ネットワークにアクセスできなくなることに注意してください。

シナリオ 7: すべてのユーザーグループのアクセス

| ルールの説明 | グループ ID | すべてのユーザーにアクセスを許可する | 送信先 CIDR |

|---|---|---|---|

|

エンジニアリンググループにオンプレミスネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.0/24 |

|

開発グループに開発 VPC へのアクセスを提供する |

s-xxxxx15 |

False |

10.0.0.0/16 |

|

マネージャーグループに任意の送信先へのアクセスを提供する |

s-xxxxx16 |

False |

0.0.0.0/0 |

|

マネージャーグループに開発 VPC 内の単一ホストへのアクセスを提供する |

s-xxxxx16 |

False |

10.0.1.66/32 |

|

エンジニアリンググループにオンプレミスネットワークのサブネットへのアクセスを提供する |

s-xxxxx14 |

False |

172.16.0.128/25 |

|

エンジニアリンググループにすべてのネットワークへのアクセスを提供する |

s-xxxxx14 |

False |

0.0.0.0/0 |

|

マネージャーグループにクライアント VPN VPC へのアクセスを提供する |

s-xxxxx16 |

False |

192.168.0.0/24 |

|

すべてのグループへのアクセスを提供する |

該当なし |

True |

0.0.0.0/0 |

結果として生じる動作

-

開発グループは単一ホスト

10.0.2.119/32の場合を除き、10.0.0.0/16にアクセスできます。 -

マネージャーグループはパブリックインターネット、

192.168.0.0/24、および10.0.0.0/16ネットワーク内の単一ホスト (10.0.2.119/32) にアクセスできますが、172.16.0.0/24または10.0.0.0/16ネットワーク内のその他のホストにはアクセスできません。 -

エンジニアリンググループは、パブリックインターネット、

172.16.0.0/24、および172.16.0.128/25にアクセスできます。 -

他のユーザーグループ (「管理者グループ」など) は、パブリックインターネットにアクセスできますが、他のルールで定義された他の送信先ネットワークにはアクセスできません。