翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ボーダーゲートウェイプロトコルを使用しない AWS Site-to-Site VPN 接続のトラブルシューティング

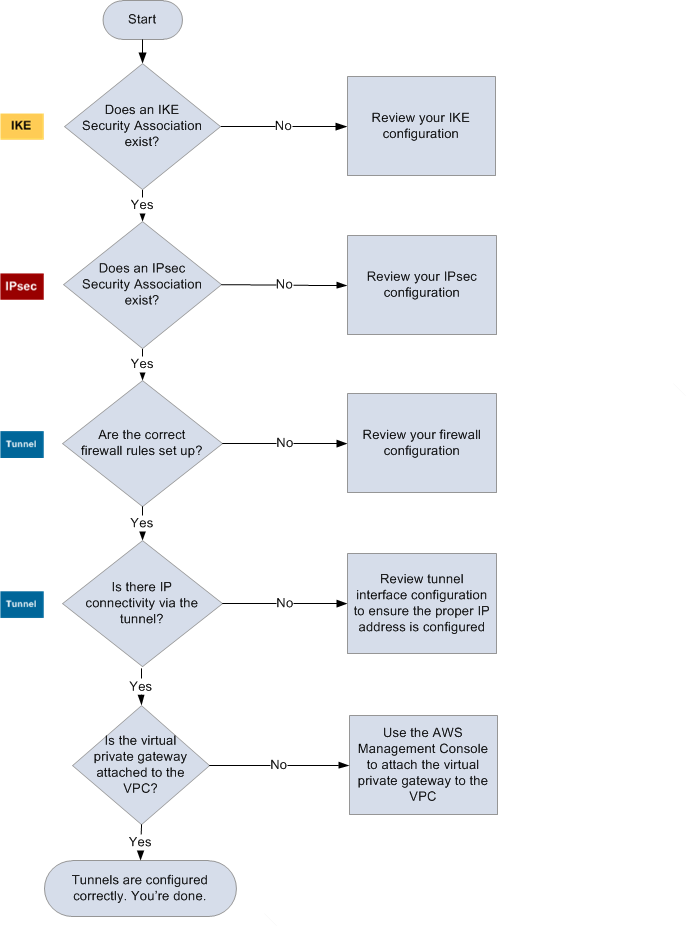

次の図と表は、ボーダーゲートウェイプロトコル (BGP) を使用しないカスタマーゲートウェイデバイスをトラブルシューティングする、一般的な手順を示しています。また、デバイスのデバッグ機能を有効にすることをお勧めします。詳細については、ゲートウェイデバイスのベンダーに問い合わせてください。

| IKE |

IKE Security Association が存在するかどうかを確認します。 IKE Security Association は、IPsec Security Association を確立するために使用されるキーの交換に必要です。 IKE Security Association がない場合は、IKE 設定を確認します。設定ファイルに示されている、暗号化、認証、Perfect Forward Secrecy、およびモードのパラメータを設定する必要があります。 IKE Security Association が存在する場合は、「IPsec」に進みます。 |

| IPsec |

IPsec Security Association (SA) が存在するかどうかを確認します。 IPsec SA はトンネル自体です。カスタマーゲートウェイデバイスにクエリを実行し、IPsec SA がアクティブかどうかを確認します。設定ファイルに示されている、暗号化、認証、Perfect Forward Secrecy、およびモードのパラメータが設定されていることを確認します。 IPsec SA が存在しない場合は、IPsec 設定を確認します。 IPsec SA が存在する場合は、「トンネル」に進みます。 |

| トンネル |

必須のファイアウォールルールがセットアップされていることを確認します (ルールのリストについては、「AWS Site-to-Site VPN カスタマーゲートウェイデバイスのファイアウォールルール」を参照)。セットアップされている場合は、次に進みます。 トンネル経由の IP 接続があるかどうかを確認します。 トンネルのそれぞれの側に、設定ファイルで指定された IP アドレスが含まれます。仮想プライベートゲートウェイアドレスは、BGP ネイバーアドレスとして使用されます。カスタマーゲートウェイデバイスから、このアドレスに対する ping を実行し、IP トラフィックが正しく暗号化および復号化されているかどうかを確認します。 ping が失敗した場合は、トンネルインターフェイス設定を確認し、正しい IP アドレスが設定されていることを確認します。 ping が成功した場合は、「静的ルート」に進みます。 |

|

静的ルート |

各トンネルについて、以下を実行します。

トンネルがこの状態にない場合は、デバイス設定を確認します。 トンネルがいずれもこの状態であることを確認したら、終了です。 |