翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Site-to-Site VPN 接続のトンネルオプション

リモートネットワークを VPC に接続するには、Site-to-Site VPN 接続を使用します。各 Site-to-Site VPN 接続には 2 つのトンネルがあり、それぞれのトンネルが固有のパブリック IP アドレスを使用します。冗長性を確保するために両方のトンネルを設定することが重要です。1 つのトンネルが使用できなくなったとき (たとえばメンテナンスのために停止)、ネットワークトラフィックはその特定の Site-to-Site VPN 接続用に使用可能なトンネルへ自動的にルーティングされます。

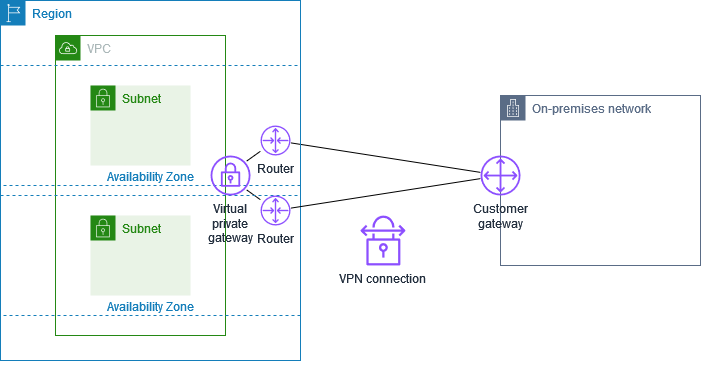

以下の図は、VPN 接続の 2 つのトンネルを示しています。可用性を高めるため、各トンネルは異なるアベイラビリティーゾーンで終了します。オンプレミスネットワークから へのトラフィックは、両方のトンネル AWS を使用します。からオンプレミスネットワーク AWS へのトラフィックは、いずれかのトンネルを優先しますが、 AWS 側で障害が発生した場合は、自動的にもう一方のトンネルにフェイルオーバーできます。

Site-to-Site VPN 接続を作成するとき、カスタマーゲートウェイデバイスに固有の、デバイスを設定するための情報、および各トンネルの設定のための情報を含んだ設定ファイルをダウンロードします。Site-to-Site VPN 接続を作成するとき、オプションで、いくつかのトンネルオプションを独自に指定することができます。そうしない場合、 AWS によりデフォルト値が指定されます。

注記

Site-to-Site VPN トンネルエンドポイントは、カスタマーゲートウェイからの提案の順序に関係なく、以下のリストの最小設定値から順に、カスタマーゲートウェイからの提案を評価します。modify-vpn-connection-options コマンドを使用して、 AWS エンドポイントが受け入れるオプションのリストを制限できます。詳細については、Amazon EC2 コマンドラインリファレンスの「modify-vpn-connection-options

設定できるトンネルオプションは以下のとおりです。

注記

一部のトンネルオプションには複数のデフォルト値があります。例えば、IKE バージョンには ikev1 と ikev2 の 2 つのデフォルトのトンネルオプション値があります。特定の値を選択しない場合、すべてのデフォルト値はそのトンネルオプションに関連付けられます。トンネルオプションに関連付けたくないデフォルト値があれば、クリックして削除します。例えば、IKE バージョンに ikev1 のみを使用する場合は、ikev2 をクリックして削除します。

- デッドピア検出 (DPD) タイムアウト

-

DPD タイムアウトが発生するまでの秒数。DPD タイムアウトが 30 秒の場合、VPN エンドポイントは、最初のキープアライブの失敗から 30 秒後にピアがデッドと見なします。30 以上を指定できます。

デフォルト: 40

- DPD タイムアウトアクション

-

デッドピア検出 (DPD) タイムアウトが発生した後に実行するアクション。以下を指定することができます。

-

Clear: DPD タイムアウトが発生したときに IKE セッションを終了する (トンネルを停止してルートをクリアする) -

None: DPD タイムアウトが発生しても何もアクションを実行しない -

Restart: DPD タイムアウトが発生したときに IKE セッションを再起動する

詳細については、「AWS Site-to-Site VPN トンネル開始オプション」を参照してください。

デフォルト:

Clear -

- VPN ログ記録オプション

-

Site-to-Site VPN ログを使用すると、IP セキュリティ (IPsec) トンネル確立、インターネットキー交換 (IKE) ネゴシエーション、およびデッドピア検出 (DPD) プロトコルメッセージの詳細にアクセスできます。

詳細については、「AWS Site-to-Site VPN ログ」を参照してください。

使用可能なログ形式:

json、text - IKE バージョン

-

VPN トンネルで許可される IKE バージョン。1 つ以上のデフォルト値を指定できます。

デフォルト:

ikev1、ikev2 - トンネル内部 IPv4 CIDR

-

VPN トンネルの内部 (内部) IPv4 アドレスの範囲です。

169.254.0.0/16範囲からのサイズ /30 の CIDR ブロックを指定できます。CIDR ブロックは、同じ仮想プライベートゲートウェイを使用するすべての Site-to-Site VPN 接続にわたって一意である必要があります。注記

CIDR ブロックは、トランジットゲートウェイ上のすべての接続にわたって一意である必要はありません。ただし、一意でない場合は、カスタマーゲートウェイで競合が発生する可能性があります。トランジットゲートウェイ上の Site-to-Site VPN 接続で同じ CIDR ブロックを再使用する場合は、慎重に進めてください。

以下の CIDR ブロックは予約済みで使用できません。

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

デフォルト:

169.254.0.0/16範囲からのサイズ /30 の IPv4 CIDR ブロック。 -

- 事前共有キーストレージ

-

事前共有キーのストレージのタイプ:

-

標準 — 事前共有キーは Site-to-Site VPN サービスに直接保存されます。

-

Secrets Manager — 事前共有キーは を使用して保存されます AWS Secrets Manager。Secrets Manager の詳細については、「」を参照してくださいSecrets Manager を使用したセキュリティ機能の強化。

-

- トンネル内部 IPv6 CIDR

-

(IPv6 VPN 接続のみ) VPN トンネルの内部 (内部) IPv6 アドレスの範囲。ローカル

fd00::/8範囲からのサイズ /126 の CIDR ブロックを指定できます。CIDR ブロックは、同じトランジットゲートウェイを使用するすべての Site-to-Site VPN 接続にわたって一意であることが必要です。IPv6 サブネットを指定しない場合、Amazon はこの範囲から /128 サブネットを自動的に選択します。サブネットを指定するか Amazon が選択するかにかかわらず、Amazon はサブネット内の最初の使用可能な IPv6 アドレスを接続の 側で使用し、お客様の 側は 2 番目の使用可能な IPv6 アドレスを使用します。デフォルト: ローカル

fd00::/8範囲からのサイズ /126 の IPv6 CIDR ブロック。 - 外部トンネル IP アドレスタイプ

-

外部 (外部) トンネル IP アドレスの IP アドレスタイプ。以下のいずれかを指定できます。

-

PrivateIpv4: プライベート IPv4 アドレスを使用して、Direct Connect 経由で Site-to-Site VPN 接続をデプロイします。 -

PublicIpv4: (デフォルト) 外部トンネル IP に IPv4 アドレスを使用します。 IPs -

Ipv6: 外部トンネル IP に IPv6 アドレスを使用します。 IPs このオプションは、トランジットゲートウェイまたはクラウド WAN 上の VPN 接続でのみ使用できます。

を選択すると

Ipv6、AWS は VPN トンネルの AWS 側の外部トンネル IPv6 アドレスを自動的に設定します。カスタマーゲートウェイデバイスは IPv6 アドレス指定をサポートし、IPv6 エンドポイントで IPsec トンネルを確立できる必要があります。デフォルト:

PublicIpv4 -

- ローカル IPv4 ネットワーク CIDR

-

(IPv4 VPN 接続のみ) VPN トンネルの顧客 (オンプレミス) 側の IKE フェーズ 2 ネゴシエーション中に使用される CIDR 範囲。この範囲はルートを提案するために使用されますが、 はルートベースの VPNsのみ AWS を使用するため、トラフィック制限は適用されません。ポリシーベースの VPNs は、動的ルーティングプロトコルとマルチリージョンアーキテクチャをサポートする AWS機能を制限するため、サポートされていません。これには、VPN トンネル経由で通信する必要があるオンプレミスネットワークの IP 範囲を含める必要があります。実際のトラフィックフローを制御するには、適切なルートテーブル設定、NACLs、およびセキュリティグループを使用する必要があります。

デフォルト: 0.0.0.0/0

- リモート IPv4 ネットワーク CIDR

-

(IPv4 VPN 接続のみ) VPN トンネルの AWS 側の IKE フェーズ 2 ネゴシエーション中に使用される CIDR 範囲。この範囲はルートを提案するために使用されますが、AWS はルートベースの VPNsのみを使用するため、トラフィック制限は適用されません。AWS は、複雑なルーティングシナリオに必要な柔軟性がなく、トランジットゲートウェイや VPNs 等価コストマルチパス (ECMP) などの機能と互換性がないため、ポリシーベースの VPN をサポートしていません。VPCs、これは通常 VPC の CIDR 範囲です。トランジットゲートウェイの場合、これには、アタッチされた VPCsまたは他のネットワークからの複数の CIDR 範囲が含まれる場合があります。

デフォルト: 0.0.0.0/0

- ローカル IPv6 ネットワーク CIDR

-

(IPv6 VPN 接続のみ) VPN トンネルを介した通信が許可される、カスタマーゲートウェイ (オンプレミス) 側の IPv6 CIDR 範囲。

デフォルト: ::/0

- リモート IPv6 ネットワーク CIDR

-

(IPv6 VPN 接続のみ) VPN トンネルを介した通信が許可されている AWS 側の IPv6 CIDR 範囲。

デフォルト: ::/0

- フェーズ 1 Diffie-Hellman (DH) グループ番号

-

フェーズ 1 IKE ネゴシエーションで VPN トンネルに対して許可される Diffie-Hellman グループ番号。1 つ以上のデフォルト値を指定できます。

デフォルト: 2、14、15、16、17、18、19、20、21、22、23、24

- フェーズ 2 Diffie-Hellman (DH) グループ番号

-

フェーズ 2 IKE ネゴシエーションで VPN トンネルに対して許可される Diffie-Hellman グループ番号。1 つ以上のデフォルト値を指定できます。

デフォルト: 2、5、14、15、16、17、18、19、20、21、22、23、24

- フェーズ 1 暗号化アルゴリズム

-

フェーズ 1 IKE ネゴシエーションで VPN トンネルで許可される暗号化アルゴリズム。1 つ以上のデフォルト値を指定できます。

デフォルト: AES128、AES256、AES128-GCM-16、AES256-GCM-16

- フェーズ 2 暗号化アルゴリズム

-

フェーズ 2 IKE ネゴシエーションで VPN トンネルで許可される暗号化アルゴリズム。1 つ以上のデフォルト値を指定できます。

デフォルト: AES128、AES256、AES128-GCM-16、AES256-GCM-16

- フェーズ 1 整合性アルゴリズム

-

フェーズ 1 IKE ネゴシエーションで VPN トンネルで許可される整合性アルゴリズム。1 つ以上のデフォルト値を指定できます。

デフォルト: SHA-1、SHA2-256、SHA2-384、SHA2-512

- フェーズ 2 整合性アルゴリズム

-

フェーズ 2 IKE ネゴシエーションで VPN トンネルで許可される整合性アルゴリズム。1 つ以上のデフォルト値を指定できます。

デフォルト: SHA-1、SHA2-256、SHA2-384、SHA2-512

- フェーズ 1 ライフタイム

-

注記

AWS は、フェーズ 1 の有効期間フィールドとフェーズ 2 の有効期間フィールドで設定されたタイミング値を使用して再キーを開始します。このようなライフタイムがネゴシエートされたハンドシェイク値と異なる場合、トンネル接続が中断される可能性があります。

フェーズ 1 IKE ネゴシエーションのライフタイム (秒)。値は 900 から 28,800 まで指定できます。

デフォルト: 28,800 (8 時間)

- フェーズ 2 ライフタイム

-

注記

AWS は、フェーズ 1 の有効期間フィールドとフェーズ 2 の有効期間フィールドで設定されたタイミング値を使用して再キーを開始します。このようなライフタイムがネゴシエートされたハンドシェイク値と異なる場合、トンネル接続が中断される可能性があります。

フェーズ 2 IKE ネゴシエーションのライフタイム (秒)。値は 900 から 3,600 まで指定できます。指定する値は、フェーズ 1 のライフタイムの秒数よりも小さくする必要があります。

デフォルト: 3,600 (1 時間)

- 事前共有キー (PSK)

-

ターゲットゲートウェイとカスタマーゲートウェイ間に最初の Internet Key Exchange (IKE) Security Association を確立するための事前共有キー (PSK)。

PSK は、8 ~ 64 文字の長さにする必要があり、ゼロ (0) から始めることはできません。使用できる文字は、英数字、ピリオド (.)、および下線 (_) です。

デフォルト: 32 文字の英数字の文字列。

- キー再生成ファズ

-

キー再生成時間がランダムに選択される、キー再生成ウィンドウ(キー再生成マージン時間によって決定される)の割合。

0 ~ 100 のパーセント値を指定できます。

デフォルト: 100

- キー再生成のマージンタイム

-

フェーズ 1 とフェーズ 2 の有効期間が終了する前の秒単位のマージン時間。その間、VPN 接続の AWS 側が IKE キーの再実行を実行します。

60 からフェーズ 2 のライフタイム秒の値の半分までの数値を指定できます。

キー再生成の正確な時間は、キー再生成ファズの値に基づいてランダムに選択されます。

デフォルト: 270 (4.5 分)

- 再生ウィンドウのサイズパケット

-

IKE 再生ウィンドウ内のパケット数。

64 から 2048 までの値を指定できます。

デフォルト: 1024

- 開始アクション

-

VPN 接続のトンネルを確立するときに実行するアクション。以下を指定することができます。

-

Start: IKE ネゴシエーション AWS を開始してトンネルを起動します。カスタマーゲートウェイが IP アドレスで設定されている場合にのみサポートされます。 -

Add: カスタマーゲートウェイデバイスが IKE ネゴシエーションを開始してトンネルを開始する

詳細については、「AWS Site-to-Site VPN トンネル開始オプション」を参照してください。

デフォルト:

Add -

- トンネルエンドポイントのライフサイクル制御

-

トンネルエンドポイントのライフサイクル制御により、エンドポイントの置き換えスケジュールを制御できます。

詳細については、「AWS Site-to-Site VPN トンネルエンドポイントのライフサイクル制御」を参照してください。

デフォルト:

Off

Site-to-Site VPN 接続の作成時にトンネルオプションを指定するか、既存の VPN 接続のトンネルオプションを変更できます。詳細については、以下の各トピックを参照してください。