翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Virtual Private Network カスタマーゲートウェイデバイスの動的ルーティングを設定する

以下は、ユーザーインターフェイス (使用可能な場合) を使用してカスタマーゲートウェイデバイスを設定する手順の例です。

- Check Point

-

以下は、Gaia ウェブポータルと Check Point SmartDashboard を使用して、R77.10 以降を実行する Check Point Security Gateway デバイスを設定するステップです。また、Check Point Support Center の Amazon Web Services (AWS) VPN BGP

の記事も参照してください。 トンネルインターフェイスを設定するには

最初のステップは、VPN トンネルを作成し、各トンネル用のカスタマーゲートウェイと仮想プライベートゲートウェイのプライベート (内部) IP アドレスを提供することです。最初のトンネルを作成するには、設定ファイルの

IPSec Tunnel #1セクションで提供される情報を使用します。2 番目のトンネルを作成するには、設定ファイルのIPSec Tunnel #2セクションで提供される値を使用します。-

SSH でセキュリティゲートウェイに接続します。デフォルト以外のシェルを使用している場合は、次のコマンドを実行して、clish に変更します。

clish -

次のコマンドを実行して、カスタマーゲートウェイ ASN (カスタマーゲートウェイの作成時に提供された ASN AWS) を設定します。

set as65000 -

設定ファイルの

IPSec Tunnel #1セクションで提供されている情報を使用して、最初のトンネル用のトンネルインターフェイスを作成します。AWS_VPC_Tunnel_1など、トンネルに一意の名前をつけます。add vpn tunnel 1 type numbered local169.254.44.234remote169.254.44.233peerAWS_VPC_Tunnel_1set interface vpnt1 state on set interface vpnt1 mtu1436 -

2 番目のトンネルを作成するには、設定ファイルの

IPSec Tunnel #2セクションで提供されている情報を使用して、コマンドを繰り返します。AWS_VPC_Tunnel_2など、トンネルに一意の名前をつけます。add vpn tunnel 1 type numbered local169.254.44.38remote169.254.44.37peerAWS_VPC_Tunnel_2set interface vpnt2 state on set interface vpnt2 mtu1436 -

仮想プライベートゲートウェイ ASN を設定します。

set bgp external remote-as7224on -

最初のトンネルの BGP を、設定ファイルの

IPSec Tunnel #1セクションで提供される情報を使用して設定します。set bgp external remote-as7224peer169.254.44.233on set bgp external remote-as7224peer169.254.44.233holdtime 30 set bgp external remote-as7224peer169.254.44.233keepalive 10 -

2 番目のトンネルの BGP を、設定ファイルの

IPSec Tunnel #2セクションで提供される情報を使用して設定します。set bgp external remote-as7224peer169.254.44.37on set bgp external remote-as7224peer169.254.44.37holdtime 30 set bgp external remote-as7224peer169.254.44.37keepalive 10 -

設定を保存します。

save config

BGP ポリシーを作成するには

次に、 AWSによってアドバタイズされたルートのインポートを許可する BGP ポリシーを作成します。次に、ローカルルートを AWSにアドバタイズするようにカスタマーゲートウェイを設定します。

-

Gaia WebUI で、[Advanced Routing]、[Inbound Route Filters] を選択します。[Add] を選択し、[Add BGP Policy (Based on AS)] を選択します。

-

[Add BGP Policy (BGP ポリシーの追加)] の最初のフィールドで 512 から 1024 までの範囲の値を選択し、2 番目のフィールドに仮想プライベートゲートウェイ ASN (例:

7224) を入力します。 -

[保存] を選択します。

ローカルルートをアドバタイズするには

次のステップは、ローカルインターフェイスルートを分散するためのものです。また、静的ルーティングや、動的ルーティングプロトコルによって得られたルーティングなど、さまざまなソースからのルートを再分散できます。詳細については、「Gaia Advanced Routing R77 Versions Administration Guide

」を参照してください。 -

Gaia WebUI で、[Advanced Routing]、[Routing Redistribution] の順に選択します。[Add Redistribution From]、[Interface (インターフェイス)] の順に選択します。

-

[To Protocol] で、仮想プライベートゲートウェイ ASN; (例:

7224) を選択します。 -

[Interface] では内部インターフェイスを選択します。[保存] を選択します。

新しいネットワークオブジェクトを定義するには

次に、仮想プライベートゲートウェイのパブリック (外部) IP アドレスを指定して、各 VPN トンネル用のネットワークオブジェクトを作成します。後で、VPN コミュニティのサテライトゲートウェイとしてこれらのオブジェクトを追加します。また、VPN ドメインのプレースホルダーとして機能する空グループを作成する必要があります。

-

Check Point SmartDashboard を開きます。

-

[Groups] では、コンテキストメニューを開き、[Groups]、[Simple Group] の順に選択します。各ネットワークオブジェクトに対して同じグループを使用できます。

-

[Network Objects] では、コンテキストメニュー (右クリック) を開き、[New]、[Interoperable Device] の順に選択します。

-

[Name (名前)] には、ステップ 1 でトンネル用に指定した名前 (例:

AWS_VPC_Tunnel_1またはAWS_VPC_Tunnel_2) を入力します。 -

[IPv4 Address] には、設定ファイルで提供される仮想プライベートゲートウェイの外部 IP アドレス (例:

54.84.169.196) を入力します。設定を保存して、このダイアログボックスを閉じます。![Check Point の [Interoperable Device] ダイアログボックス](images/check-point-network-device.png)

-

左のカテゴリーペインで、[Topology] を選択します。

-

[VPN Domain (VPN ドメイン)] セクションで、[Manually defined (手動で定義)] を選択し、ステップ 2 で作成した空のシンプルなグループを参照して選択します。[OK] を選択してください。

-

2 番目のネットワークオブジェクトを作成するには、設定ファイルの

IPSec Tunnel #2セクション内の情報を使用して、ステップを繰り返します。 -

ゲートウェイネットワークオブジェクトに移動してゲートウェイまたはクラスターオブジェクトを開き、[Topology] を選択します。

-

[VPN Domain (VPN ドメイン)] セクションで、[Manually defined (手動で定義)] を選択し、ステップ 2 で作成した空のシンプルなグループを参照して選択します。[OK] を選択してください。

注記

設定済みの既存の VPN ドメインは保持できます。ただし、特に VPN ドメインが自動的に取得されている場合は、新しい VPN 接続で使用または提供されるドメインとホストがその VPN ドメインで宣言されていないことを確認してください。

注記

クラスターを使用している場合は、トポロジーを編集してインターフェイスをクラスターインターフェイスとして定義します。設定ファイルで指定された IP アドレスを使用します。

VPN コミュニティ、IKE、および IPsec 設定の作成と設定

次に、Check Point ゲートウェイに VPN コミュニティを作成し、そこに各トンネルのネットワークオブジェクト (相互運用デバイス) を追加します。また、Internet Key Exchange (IKE) および IPsec を設定します。

-

ゲートウェイのプロパティから、カテゴリーペインの [IPSec VPN] を選択します。

-

[Communities]、[New]、[Star Community] の順に選択します。

-

コミュニティの名前 (例:

AWS_VPN_Star) を指定し、カテゴリーペインの [Center Gateways] を選択します。 -

[Add] を選択して、ゲートウェイまたはクラスターを参加ゲートウェイのリストに追加します。

-

カテゴリーペインで、[Satellite Gateways]、[Add (追加)] の順に選択し、先に作成した相互運用デバイス (

AWS_VPC_Tunnel_1およびAWS_VPC_Tunnel_2) を参加ゲートウェイのリストに追加します。 -

カテゴリーペインで、[Encryption] を選択します。[Encryption Method] セクションで、[IKEv1 for IPv4 and IKEv2 for IPv6] を選択します。[Encryption Suite] セクションで、[Custom]、[Custom Encryption] の順に選択します。

注記

IKEv1 機能の [IKEv1 for IPv4 and IKEv2 for IPv6] オプションを選択します。

-

ダイアログボックスで次のように暗号化プロパティを設定し、完了したら [OK] を選択します。

-

IKE Security Association (フェーズ 1) のプロパティ

-

Perform key exchange encryption with: AES-128

-

Perform data integrity with: SHA-1

-

-

IPsec Security Association (フェーズ 2) のプロパティ

-

Perform IPsec data encryption with: AES-128

-

Perform data integrity with: SHA-1

-

-

-

カテゴリーペインで [Tunnel Management] を選択します。[Set Permanent Tunnels]、[On all tunnels in the community] の順に選択します。[VPN Tunnel Sharing] セクションで、[One VPN tunnel per Gateway pair] を選択します。

-

カテゴリーペインで [Advanced Settings] を展開し、[Shared Secret] を選択します。

-

最初のトンネルのピア名を選択し、[Edit (編集)] を選択して、設定ファイルの

IPSec Tunnel #1セクションで指定されている事前共有キーを入力します。 -

2 番目のトンネルのピア名を選択し、[Edit (編集)] を選択して、設定ファイルの

IPSec Tunnel #2セクションで指定されている事前共有キーを入力します。![Check Point の [Interoperable Shared Secret] ダイアログボックス](images/check-point-shared-secret.png)

-

さらに [Advanced Settings (詳細設定)] カテゴリで [Advanced VPN Properties (詳細な VPN プロパティ)] を選択し、プロパティを次のように設定して、完了したら [OK] を選択します。

-

IKE (フェーズ 1):

-

Use Diffie-Hellman group:

Group 2 (1024 bit) -

Renegotiate IKE security associations every

480minutes

-

-

IPsec (フェーズ 2):

-

[Use Perfect Forward Secrecy] を選択します。

-

Use Diffie-Hellman group:

Group 2 (1024 bit) -

Renegotiate IPsec security associations every

3600seconds

-

-

ファイアウォールルールを作成するには

次に、ファイアウォールルールとディレクショナルマッチルールを使用し、VPC とローカルネットワーク間での通信を許可するポリシーを設定します。その後、ゲートウェイにポリシーをインストールします。

-

SmartDashboard で、ゲートウェイの [Global Properties] を選択します。カテゴリーペインで [VPN] を展開し、[Advanced] を選択します。

-

[Enable VPN Directional Match in VPN Column] を選択し、[OK] を選択します。

-

SmartDashboard で [Firewall] を選択し、次のルールでポリシーを作成します。

-

VPC サブネットに対して必須プロトコル経由でのローカルネットワークとの通信を許可する。

-

ローカルネットワークに対して必須プロトコル経由での VPC サブネットとの通信を許可する。

-

-

VPN 列のセルのコンテキストメニューを開いて、[Edit Cell] を選択します。

-

[VPN Match Conditions] ダイアログボックスで、[Match traffic in this direction only] を選択します。それぞれで [Add (追加)] を選択して以下のディレクショナルマッチルールを作成し、完了したら [OK] を選択します。

-

internal_clear> VPN コミュニティ (先に作成した VPN スターコミュニティ。例:AWS_VPN_Star) -

VPN コミュニティ > VPN コミュニティ

-

VPN コミュニティ >

internal_clear

-

-

SmartDashboard で、[Policy]、[Install] の順に選択します。

-

ダイアログボックスでゲートウェイを選択し、[OK] を選択してポリシーをインストールします。

tunnel_keepalive_method プロパティを変更するには

Check Point ゲートウェイでは、IKE の関連付けが停止したときに Dead Peer Detection (DPD) を使用して識別できます。永続トンネルの DPD を設定するには、永続トンネルを AWS VPN コミュニティで設定する必要があります。

デフォルトでは、VPN ゲートウェイの

tunnel_keepalive_methodプロパティはtunnel_testに設定されます。この値をdpdに変更する必要があります。DPD モニタリングが必要な VPN コミュニティ内の各 VPN ゲートウェイは、サードパーティー製 VPN ゲートウェイを含め、tunnel_keepalive_methodプロパティで設定する必要があります。同じゲートウェイに対して異なるモニタリングメカニズムを設定することはできません。GuiDBedit ツールを使用して

tunnel_keepalive_methodプロパティを更新できます。-

Check Point SmartDashboard を開き、[Security Management Server]、[Domain Management Server] の順に選択します。

-

[File]、[Database Revision Control...] の順に選択し、リビジョンのスナップショットを作成します。

-

SmartDashboard、SmartView Tracker、SmartView Monitor など、すべての SmartConsole ウィンドウを閉じます。

-

GuiBDedit ツールを起動します。詳細については、Check Point サポートセンターの「Check Point Database Tool

」という記事を参照してください。 -

[Security Management Server]、[Domain Management Server] の順に選択します。

-

左上のペインで、[Table]、[Network Objects]、[network_objects] の順に選択します。

-

右上のペインで、関連する [Security Gateway]、[Cluster] オブジェクトを選択します。

-

Ctrl+F キーを押すか、[Search] メニューを使用して以下を検索します。

tunnel_keepalive_method -

下のペインで、[

tunnel_keepalive_method] のコンテキストメニューを開き、[Edit...] を選択します。[dpd]、[OK] の順に選択します。 -

AWS VPN コミュニティの一部である各ゲートウェイに対して、ステップ 7~9 を繰り返します。

-

[File]、[Save All] の順に選択します。

-

GuiDBedit ツールを閉じます。

-

Check Point SmartDashboard を開き、[Security Management Server]、[Domain Management Server] の順に選択します。

-

関連する [Security Gateway]、[Cluster] オブジェクトにポリシーをインストールします。

詳細については、Check Point Support Center の「New VPN features in R77.10

」という記事を参照してください。 TCP MSS クランプを有効にするには

TCP MSS クランプは TCP パケットの最大セグメントサイズを小さくしてパケット断片化を防ぎます。

-

次のディレクトリに移動します。

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\ -

GuiDBEdit.exeファイルを実行して Check Point Database Tool を開きます。 -

[Table]、[Global Properties]、[properties] の順に選択します。

-

fw_clamp_tcp_mssで、[Edit] を選択します。値をtrueに変更し、[OK] を選択します。

トンネルのステータスを確認するには

エキスパートモードのコマンドラインツールから次のコマンドを実行して、トンネルの状態を確認できます。

vpn tunnelutil表示されたオプションで、IKE 関連付けを検証するには [1] を、IPsec 関連付けを検証するには [2] を選択します。

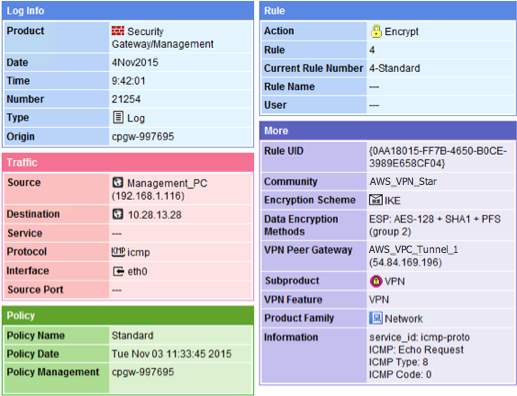

また、Check Point Smart Tracker Log を使用して、接続内のパケットが暗号化されていることを検証できます。たとえば次のログは、VPC へのパケットがトンネル 1 経由で送信され、暗号化されていることを示します。

-

- SonicWALL

-

SonicOS 管理インターフェイスを使用して SonicWALL デバイスを設定できます。トンネルの設定方法の詳細については、「AWS Site-to-Site VPN カスタマーゲートウェイデバイスの静的ルーティングを設定する」を参照してください。

このSonicOS 管理インターフェイスを使用して、デバイスの BGP を設定することはできません。代わりに、設定ファイル例の [BGP] というセクションの下にあるコマンドライン手順を使用します。