アプリケーション/ワークロードのルーティング

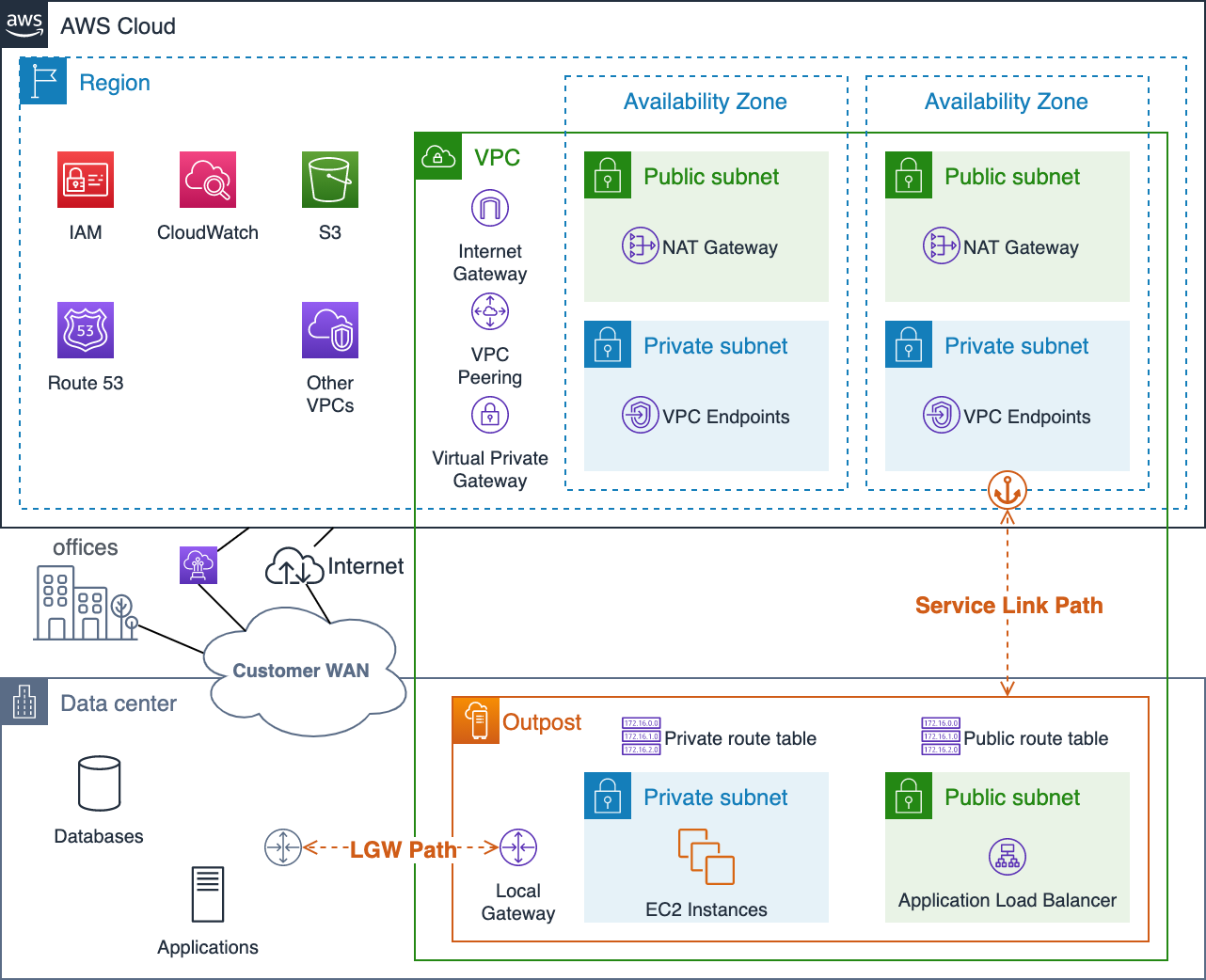

Outpost からアプリケーションワークロードには、次の 2 つのパスがあります。

-

サービスリンクパス: MTU を 1,300 バイトに制限することに加え、アプリケーショントラフィックが Outposts コントロールプレーントラフィックと競合することを考慮してください。

-

ローカルゲートウェイ (LGW) パス: お客様のローカルネットワークが、オンプレミスと AWS リージョンの両方のアプリケーションへのアクセスを許可することを検討します。

Outpost サブネットルートテーブルを設定して、宛先ネットワークに到達するまでのパスを制御します。LGW を指すルートは、トラフィックをローカルゲートウェイからオンプレミスネットワークに転送します。インターネットゲートウェイ、NAT ゲートウェイ、仮想プライベートゲートウェイ、TGW など、リージョン内のサービスとリソースを指すルートは、サービスリンクを使用してこれらのターゲットに到達します。同じ Outpost にある複数の VPC ピアリング接続を使用している場合、VPC 間のトラフィックは Outpost に残り、リージョンに戻るサービスリンクは使用しません。VPC ピアリングの詳細については、「Amazon VPC ユーザーガイド」の「VPC ピアリングを使用して VPC を接続する」を参照してください。

Outpost サービスリンクと LGW ネットワークパスの視覚化

アプリケーションルーティングを計画する際は、ネットワーク障害時の通常の運用と制限されたルーティングとサービスの可用性の両方を考慮するように注意する必要があります。Outpost がリージョンから切断されている場合、サービスリンクパスは利用できません。

Outpost LGW と重要なオンプレミスのアプリケーション、システム、およびユーザーとの間には、さまざまなパスをプロビジョニングし、動的ルーティングを設定する必要があります。ネットワークパスが冗長化されていると、障害が発生してもネットワークがトラフィックをルートできるようになり、部分的なネットワーク障害が発生しても、オンプレミスのリソースが Outpost で実行されているワークロードと通信できるようになります。

Outpost VPC ルート設定は静的です。サブネットルーティングテーブルは、AWS Management Console、CLI、API、およびその他の Infrastructure as Code (IaC) ツールを使用して設定しますが、切断イベント中はサブネットルーティングテーブルを変更できません。ルートテーブルを更新するには、Outpost とリージョン間の接続を再確立する必要があります。通常の運用には、切断イベント時に使用する予定と同じルートを使用してください。

Outpost 上のリソースは、サービスリンクとリージョン内のインターネットゲートウェイ (IGW)、またはローカルゲートウェイ (LGW) パスを介してインターネットにアクセスできます。LGW パスとオンプレミスネットワークを介してインターネットトラフィックをルーティングすると、既存のオンプレミスのインターネット入出力ポイントを使用でき、リージョン内の IGW へのサービスリンクパスを使用する場合と比較して、レイテンシーが低く、MTU が高くなり、AWS のデータ送信料金が削減されます。

アプリケーションをオンプレミスで実行する必要があり、パブリックインターネットからアクセスできるようにする必要がある場合は、アプリケーショントラフィックをオンプレミスのインターネット接続経由で LGW にルーティングして Outpost 上のリソースに到達する必要があります。

Outpost のサブネットは、リージョンのパブリックサブネットのように設定できますが、ほとんどのユースケースでは望ましくない方法です。インバウンドのインターネットトラフィックは AWS リージョン を経由して入ってきて、サービスリンクを経由して Outpost で実行されているリソースにルーティングされます。

応答トラフィックは、次にサービスリンクを介してルーティングされ、AWS リージョン のインターネット接続を経由して戻ります。このトラフィックパターンではレイテンシーが発生する可能性があり、トラフィックが Outpost に向かう途中でリージョンを離れ、リターントラフィックがリージョンを経由してインターネットに出るときに、データ出力の料金が発生します。アプリケーションをリージョンで実行できる場合は、そのリージョンで実行するのが最適です。

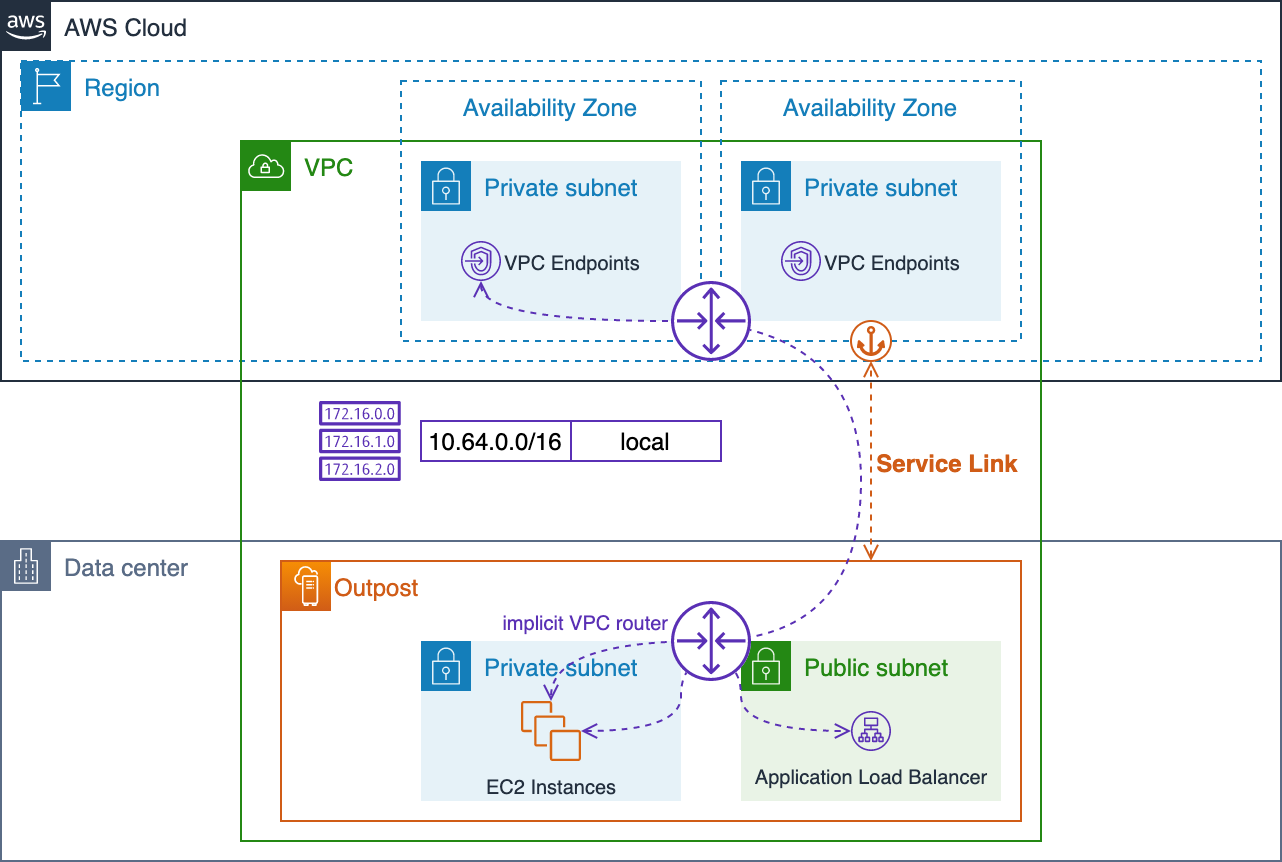

(同じ VPC 内の) VPC リソース間のトラフィックは、常にローカルの VPC CIDR ルートをたどり、暗黙的 VPC ルーターによってサブネット間でルーティングされます。

例えば、Outpost で実行されている EC2 インスタンスとリージョン内の VPC エンドポイントの間のトラフィックは、常にサービスリンクを介してルーティングされます。

暗黙的ルーターを介したローカル VPC ルーティング

アプリケーション/ワークロードのルーティングの推奨プラクティス

-

可能な場合は、サービスリンクパスの代わりにローカルゲートウェイ (LGW) パスを使用します。

-

LGW パスを介してインターネットトラフィックをルーティングします。

-

Outpost サブネットルーティングテーブルを標準のルートセットで設定します。これらは通常の運用と切断イベントの両方に使用されます。

-

Outpost LGW と重要なオンプレミスアプリケーションリソース間の冗長ネットワークパスをプロビジョニングします。動的ルーティングを使用して、オンプレミスのネットワーク障害を回避するトラフィックのリダイレクトを自動化します。