翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VPC 共有

VPCsは、チーム間のネットワーク分離を VPC 所有者が厳密に管理する必要はなく、アカウントレベルのユーザーとアクセス許可が である必要がある場合に役立ちます。共有 VPC では、複数の AWS アカウントが、共有され一元管理された Amazon VPCs にアプリケーションリソース (Amazon EC2 インスタンスなど) を作成します。このモデルでは、VPC を所有するアカウント (所有者) は、他のアカウント (参加者) と 1 つ以上のサブネットを共有します。サブネットが共有されると、参加者は共有しているサブネット内にある自分のアプリケーションリソースを表示、作成、変更、および削除できます。参加者は、他の参加者または VPC 所有者に属するリソースを表示、変更、または削除することはできません。共有 VPCs内のリソース間のセキュリティは、セキュリティグループ、ネットワークアクセスコントロールリスト (NACLs)、またはサブネット間のファイアウォールを使用して管理されます。

VPC 共有の利点:

-

設計の簡素化 — VPC 間の接続を複雑にしない

-

管理対象 VPCsの削減

-

ネットワークチームとアプリケーション所有者間の職務の分離

-

IPv4 アドレス使用率の向上

-

コストの削減 — 同じアベイラビリティーゾーン内の異なるアカウントに属するインスタンス間でのデータ転送料金は発生しません

注記

サブネットを複数のアカウントと共有する場合、参加者は IP スペースとネットワークリソースを共有しているため、ある程度の協力が必要です。必要に応じて、参加者アカウントごとに異なるサブネットを共有できます。参加者ごとに 1 つのサブネットにより、ネットワーク ACL はセキュリティグループに加えてネットワーク分離を提供できます。

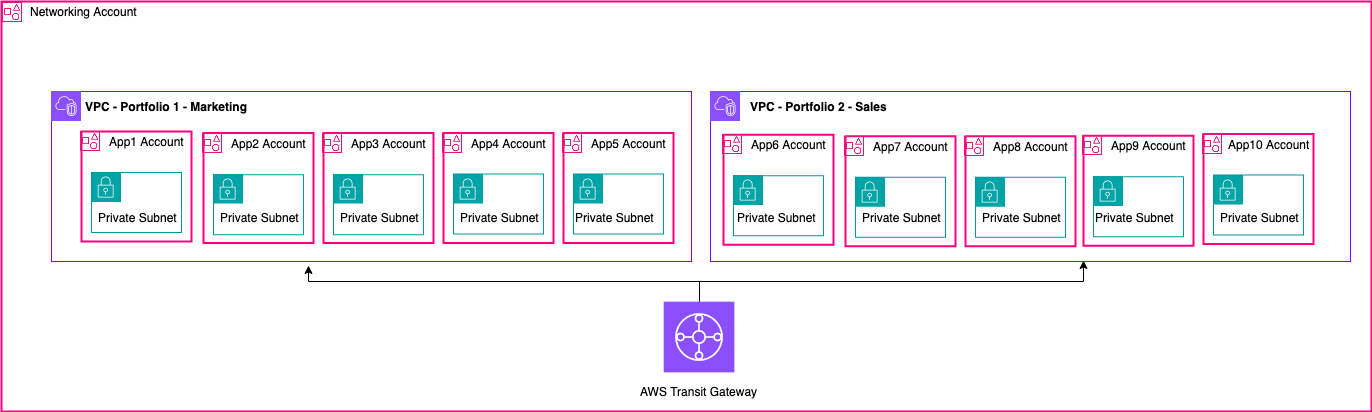

ほとんどのカスタマーアーキテクチャには複数の VPCsが含まれ、その多くは 2 つ以上のアカウントと共有されます。Transit Gateway と VPC ピアリングを使用して、共有 VPCsを接続できます。例えば、10 個のアプリケーションがあるとします。各アプリケーションには、独自の AWS アカウントが必要です。アプリケーションは 2 つのアプリケーションポートフォリオに分類できます (同じポートフォリオ内のアプリケーションには、「マーケティング」のアプリケーション 1~5 と「セールス」のアプリケーション 6~10 という同様のネットワーク要件があります)。

アプリケーションポートフォリオごとに 1 つの VPC (合計 2 つの VPCs) を持つことができ、VPC はそのポートフォリオ内の異なるアプリケーション所有者アカウントと共有されます。アプリ所有者は、それぞれの共有 VPC にアプリをデプロイします (この場合は、NACLs を使用したネットワークルートのセグメント化と分離のための異なるサブネット)。2 つの共有 VPCs は Transit Gateway を介して接続されます。この設定では、次の図に示すように、10 個の VPCs を 2 つの VPC に接続する必要がなくなります。

セットアップの例 – 共有 VPC

注記

VPC 共有参加者は、共有サブネットにすべての AWS リソースを作成することはできません。詳細については、VPC 共有ドキュメントの「制限」セクションを参照してください。

VPC 共有の主な考慮事項とベストプラクティスの詳細については、ブログ記事「VPC 共有: 重要な考慮事項とベストプラクティス