翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

集中インバウンド検査

インターネット向けアプリケーションの性質上、攻撃対象領域が大きくなり、他のほとんどのタイプのアプリケーションが直面する必要がない脅威のカテゴリにさらされます。これらのタイプのアプリケーションに対する攻撃から必要な保護を行い、影響領域を最小限に抑えることは、セキュリティ戦略の中核です。

ランディングゾーンにアプリケーションをデプロイすると、多くのアプリケーションが、パブリックインターネット (コンテンツ配信ネットワーク (CDN) やパブリック向けウェブアプリケーションなど) 経由で、パブリック向けロードバランサー、API ゲートウェイ経由で、またはインターネットゲートウェイ経由で直接ユーザーによってアクセスされます。この場合、インバウンドアプリケーション検査に AWS Web Application Firewall (AWS WAF) を使用するか、Gateway Load Balancer または を使用して IDS/IPS インバウンド検査を行うことで、ワークロードとアプリケーションを保護できます AWS Network Firewall。

ランディングゾーンにアプリケーションをデプロイし続けると、インバウンドインターネットトラフィックを検査する必要がある場合があります。これを実現するには、サードパーティーのファイアウォールアプライアンスを実行する Gateway Load Balancer を使用する分散型、集中型、または組み合わせた検査アーキテクチャを使用するか、オープンソースの Suricata ルールを使用して AWS Network Firewall 高度な DPI および IDS/IPS 機能を使用します。このセクションでは、トラフィックをルーティングするための中央ハブ AWS Transit Gateway として機能する を使用した、一元化されたデプロイ AWS Network Firewall における Gateway Load Balancer と の両方について説明します。

AWS WAF インターネットからのインバウンドトラフィックを検査 AWS Firewall Manager するための および

AWS WAF は、可用性に影響を与えたり、セキュリティを侵害したり、過剰なリソースを消費したりする可能性のある一般的なウェブエクスプロイトやボットからウェブアプリケーションまたは APIs を保護するウェブアプリケーションファイアウォールです。 AWS WAF は、ボットトラフィックを制御し、SQL インジェクションやクロスサイトスクリプティング (XSS) などの一般的な攻撃パターンをブロックするセキュリティルールを作成できるようにすることで、トラフィックがアプリケーションに到達する方法を制御できるようにします。特定のトラフィックパターンを除外するルールをカスタマイズすることもできます。

CDN ソリューションの一部として Amazon CloudFront AWS WAF にデプロイできます。ウェブサーバーをフロントする Application Load Balancer、REST API 用の Amazon API Gateway、または GraphQL APIs AWS AppSync 用の Amazon API Gateway です。 APIs

デプロイしたら AWS WAF、ビジュアルルールビルダー、JSON のコード、 が管理するマネージドルールを使用して独自のトラフィックフィルタールールを作成したり AWS、 からサードパーティーのルールをサブスクライブしたりできます AWS Marketplace。これらのルールは、指定されたパターンに対してトラフィックを評価することで、不要なトラフィックを除外できます。さらに、Amazon CloudWatch を使用して、受信トラフィックのメトリクスとログをモニタリングできます。

のすべてのアカウントとアプリケーションにわたって一元管理するために AWS Organizations、 を使用できます AWS Firewall Manager。 AWS Firewall Manager は、ファイアウォールルールを一元的に設定および管理できるセキュリティ管理サービスです。新しいアプリケーションが作成されると、 AWS Firewall Manager は一般的な一連のセキュリティルールを適用することで、新しいアプリケーションとリソースを簡単にコンプライアンスに導入できます。

を使用すると AWS Firewall Manager、Application Load Balancer、API Gateway インスタンス、Amazon CloudFront distributions. AWS Firewall Manager integrates AWS マネージドルール の AWS WAF ルールを簡単にロールアウトできます。これにより AWS WAF、事前設定済みのキュレートされた AWS WAF ルールをアプリケーションに簡単にデプロイできます。 AWS WAF による一元管理の詳細については AWS Firewall Manager、「Centrally manage AWS WAF (API v2) and AWS マネージドルール at scale with AWS Firewall Manager

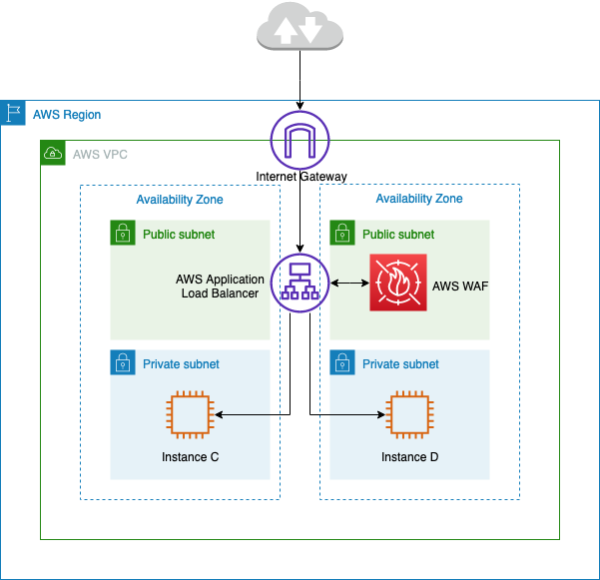

を使用した集中インバウンドトラフィック検査 AWS WAF

前述のアーキテクチャでは、アプリケーションはプライベートサブネットの複数のアベイラビリティーゾーンの Amazon EC2 インスタンスで実行されています。Amazon EC2 インスタンスの前に公開されている Application Load Balancer (ALB) がデプロイされ、異なるターゲット間でリクエストの負荷分散が行われます。は AWS WAF ALB に関連付けられています。

利点

-

AWS WAF Bot Control

を使用すると、アプリケーションへの一般的および広範なボットトラフィックを可視化し、制御できます。 -

の マネージドルール AWS WAF

を使用すると、ウェブアプリケーションまたは APIs をすばやく開始し、一般的な脅威から保護できます。Open Web Application Security Project (OWASP) Top 10 セキュリティリスク、WordPress や Joomla などのコンテンツ管理システム (CMS) に固有の脅威、さらには新たな共通脆弱性識別子 (CVE) などの問題に対処するルールタイプなど、多くのルールタイプから選択できます。マネージドルールは新しい問題が発生すると自動的に更新されるため、アプリケーションの構築により多くの時間を費やすことができます。 -

AWS WAF はマネージドサービスであり、このアーキテクチャで検査にアプライアンスは必要ありません。さらに、Amazon Data Firehose

を介してほぼリアルタイムのログを提供します。 AWS WAF は、ウェブトラフィックをほぼリアルタイムで可視化します。これを使用して、Amazon CloudWatch で新しいルールまたはアラートを作成できます。

主な考慮事項

-

このアーキテクチャは、ALB、CloudFront ディストリビューション、API Gateway ごとに が統合されているため、HTTP ヘッダー検査と分散検査に最適です。 AWS WAF AWS WAF はリクエストボディを記録しません。

-

2 番目の ALB セット (存在する場合) に向かうトラフィックは、2 番目の ALB セットに新しいリクエストが行われるため、同じ AWS WAF インスタンスによって検査されない場合があります。