翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

スケーラブルで安全なマルチVPC AWS ネットワークインフラストラクチャの構築

公開日: 2024 年 4 月 17 日 (ドキュメント履歴)

アマゾン ウェブ サービス (AWS) のお客様は、ワークロードをセグメント化してフットプリントを拡大するために、多くの場合、数百の アカウントと仮想プライベートクラウド (VPCs) に依存しています。このレベルのスケールでは、多くの場合、リソース共有、相互接続VPC、オンプレミス施設VPCから接続への課題が生じます。

このホワイトペーパーでは、Amazon Virtual Private Cloud

序章

AWS のお客様は、アクセス許可、コスト、サービスをセグメント化する管理境界を表す 1 つの AWS アカウントにリソースを構築することから始めます。ただし、顧客の組織が成長するにつれて、コストのモニタリング、アクセスの制御、環境管理の簡素化のために、サービスのセグメント化を強化する必要があります。マルチアカウントソリューションは、組織内の IT サービスやユーザーに特定のアカウントを提供することで、これらの問題を解決します。 は、 など、このインフラストラクチャを管理および設定するための複数のツール AWS を提供しますAWS Control Tower

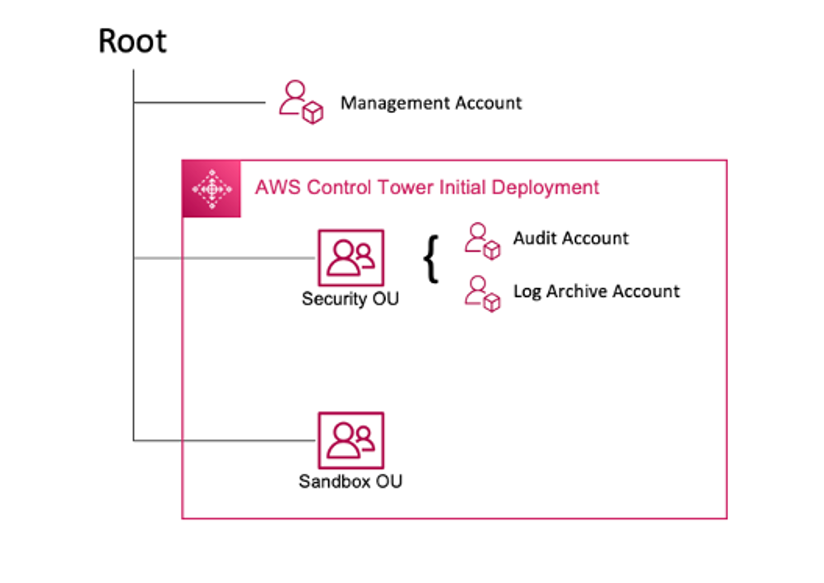

AWS Control Tower の初期デプロイ

を使用してマルチアカウント環境を設定すると AWS Control Tower、2 つの組織単位 (OUs) が作成されます。

-

セキュリティ OU – この OU 内で、 は 2 つのアカウント AWS Control Tower を作成します。

-

ログアーカイブ

-

監査 (このアカウントは、ガイダンスで前述したセキュリティツールアカウントに対応します)。

-

サンドボックス OU – この OU は、 内で作成されたアカウントのデフォルトの送信先です AWS Control Tower。これには、ビルダーが AWS サービス、およびその他のツールやサービスを試すことができるアカウントが含まれています。ただし、チームの適正使用ポリシーが適用されます。

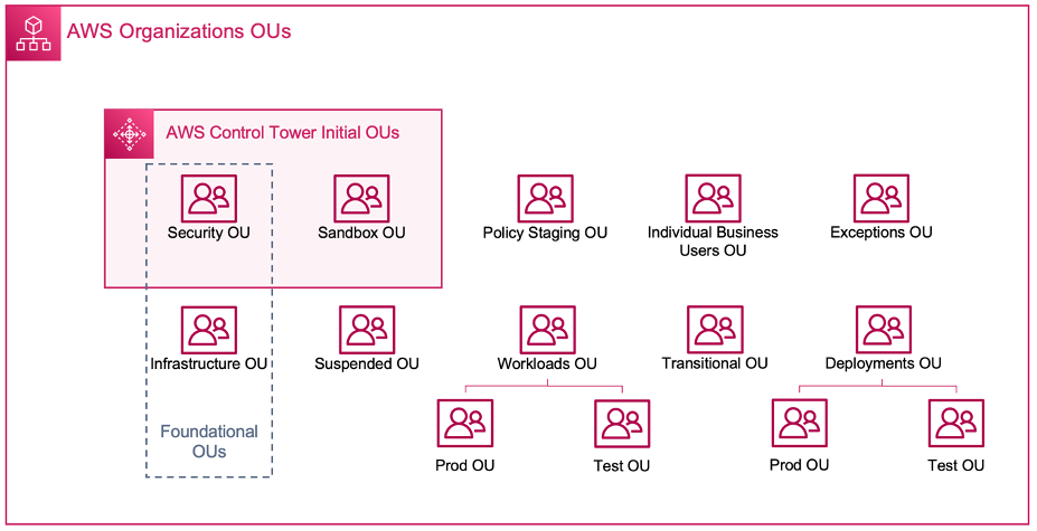

AWS Control Tower では、追加の を作成、登録、管理OUsして初期環境を拡張し、ガイダンスを実装できます。

次の図は、OUs最初にデプロイされた を示しています AWS Control Tower。 AWS 環境を拡張して、この図OUsに含まれている推奨 のいずれかを実装し、要件を満たすことができます。

AWS 組織 OUs

を使用したマルチアカウント環境の詳細については AWS Control Tower、「複数アカウントを使用した環境の整理」ホワイトペーパーの「付録 E」を参照してください。 AWS

ほとんどのお客様は、インフラストラクチャをデプロイVPCsするためにいくつかの から始めます。VPCs お客様が作成する数は、通常、アカウント、ユーザー、ステージング環境 (本番稼働、開発、テストなど) の数に関連しています。クラウドの使用量が増えるにつれて、顧客がやり取りするユーザー、ビジネスユニット、アプリケーション、リージョンの数も増加し、新しい が作成されますVPCs。

の数VPCsが増えるにつれて、顧客のクラウドネットワークの運用にクロスVPC管理が不可欠です。このホワイトペーパーでは、クロス接続とハイブリッド接続の 3 VPCつの特定の領域のベストプラクティスについて説明します。

-

ネットワーク接続 — 大規模な相互接続VPCsとオンプレミスネットワーク。

-

ネットワークセキュリティ — インターネットと、ネットワークアドレス変換 (NAT) ゲートウェイ、エンドポイント 、、AWS PrivateLink

AWS Network Firewall 、Gateway Load Balancer などのVPCエンドポイントにアクセスするための一元的な出力ポイントを構築します。 -

DNS 管理 – Control Tower とハイブリッド DNS内の解決DNS。

IP アドレスの計画と管理

スケーラブルなマルチアカウントマルチVPCネットワーク設計を構築するには、IP アドレスの計画と管理が不可欠です。適切な IP アドレス指定スキームでは、現在および将来のネットワークニーズを考慮する必要があります。IP アドレススキーム IP は、オンプレミスワークロード、クラウドワークロードをカバーする必要があり、将来の拡張 (新規 AWS リージョン、ビジネスユニットの追加、合併や買収など) も可能にする必要があります。また、チームが誤って重複する IP を作成しないようにする必要がありますCIDRs。分離されたワークロードや切断されたワークロードなど、重複する IP CIDRが必要な場合は、この決定を意識し、ルーティング、セキュリティ、コストへの影響を考慮する必要があります。また、このような例外に必要な承認プロセスの作成を検討する必要がある場合もあります。適切な IP アドレス指定スキームは、ネットワーク設計とルーティング設定の簡素化にも役立ちます。

主な考慮事項:

-

IP アドレススキーム (パブリックとプライベートの両方IPs) を事前に計画し、IP アドレス管理ツールを選択して、すべてのワークロードで IP アドレスの使用状況を割り当て、管理、追跡します。

-

階層型および要約された IP アドレス指定スキームを使用します。

-

環境、組織 AWS リージョン、またはビジネスユニットに基づいて、一貫した IP 割り当てを計画します。

-

オンプレミスIPv4ネットワークとクラウドネットワークに個別の IP CIDRs ( と の両方IPv6) を指定します。

-

重複する IP を積極的に防止して追跡しますCIDRs。

-

IP のサイズCIDRsを適切に設定して、スケーリングと将来の成長を可能にします。

-

IPv6 またはデュアルスタックの互換性のためにワークロードを有効にして、IP の競合を減らし、IPv4スペースの枯渇に対処します。

Amazon VPC IP Address Manager (IPAM) を使用すると、 AWS ワークロードのパブリック IP アドレスとプライベート IP アドレスの両方の計画、追跡、モニタリングを簡素化できます。 IPAMを使用すると、複数の と で IP アドレス空間を整理、割り当て、モニタリング、共有できます AWS リージョン AWS アカウント。また、特定のビジネスルールVPCsを使用して CIDRs を に自動的に割り当てるのにも役立ちます。

IP アドレスのベストプラクティスと、 を使用して 、、および の IP プールを管理する方法については、「Amazon VPC

Well-Architected の実現状況の確認

AWS

Well-Architected フレームワーク

クラウドアーキテクチャに関する専門的なガイダンスやベストプラクティス (リファレンスアーキテクチャのデプロイ、図、ホワイトペーパー) については、AWS アーキテクチャセンター