ネットワーク設定

Amazon Virtual Private Cloud (Amazon VPC) を使用すると、アカウント専用である AWS クラウドの論理的に分離されたセクションをプロビジョニングできます。お客様は、仮想ネットワーク環境を完全にコントロールできます。これには、独自の IP アドレス範囲の選択、サブネットの作成、セキュリティ設定、ルートテーブルとネットワークゲートウェイの設定などが含まれます。

サブネットは、Amazon VPC の IP アドレスの範囲です。AWS リソースは、選択したサブネット内に起動できます。インターネットに接続する必要があるリソースにはパブリックサブネットを、インターネットに接続しないリソースにはプライベートサブネットを使用してください。

各サブネットの AWS リソースを保護するには、セキュリティグループやネットワークアクセスコントロールリスト (ACL) など、複数のセキュリティレイヤーを使用できます。

次の表は、セキュリティグループとネットワーク ACL の基本的な違いを示しています。

| セキュリティグループ | ネットワーク ACL |

|---|---|

| インスタンスレベルで動作します (第 1 保護レイヤー) | サブネットレベルで動作します (第 2 保護レイヤー) |

| ルールの許可のみがサポートされます | ルールの許可と拒否がサポートされます |

| ステートフル: ルールに関係なく、返されたトラフィックが自動的に許可されます | ステートレス: 返されたトラフィックがルールによって明示的に許可されます |

| トラフィックを許可するかどうかを決める前に、すべてのルールを評価します | トラフィックを許可するかどうかを決めるときに、番号順にルールを処理します |

| インスタンスの起動時に誰かがセキュリティグループを指定した場合、または後でセキュリティグループをインスタンスに関連付けた場合にのみ、インスタンスに適用されます。 | 関連付けられたサブネット内のすべてのインスタンスに自動的に適用されます (バックアップの保護レイヤーなので、セキュリティグループを指定する人物に依存する必要はありません) |

Amazon VPC は、分離、セキュリティ強化、Amazon EC2 インスタンスをサブネットに分離する機能を提供し、プライベート IP アドレスの使用を可能にします。これらはすべて、データベースの実装において重要です。

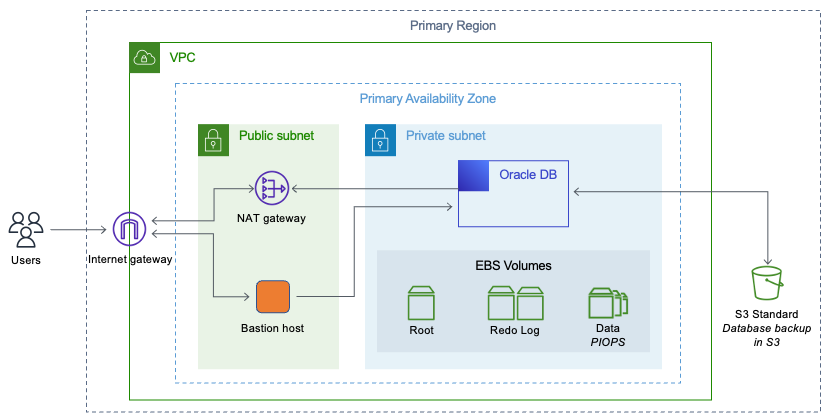

プライベートサブネットに Oracle Database インスタンスをデプロイし、Amazon VPC 内のアプリケーションサーバーまたは Amazon VPC 内の踏み台ホストのみが、データベースインスタンスにアクセスできるようにします。

指定されたポートを介した特定の IP アドレスへのアクセスのみを許可する適切なセキュリティグループを作成します。これらのレコメンデーションは、Amazon RDS または Amazon EC2 のどちらを使用しているかに関係なく、Oracle Database に適用されます。

Amazon VPC のプライベートサブネットにある Oracle Database