このガイドでは、2025 年 3 月 13 日にリリースされた新しい AWS Wickr 管理コンソールについて説明します。AWS Wickr 管理コンソールのクラシックバージョンに関するドキュメントについては、「 Classic Administration Guide」を参照してください。

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Microsoft Entra (Azure AD) シングルサインオンで AWS Wickr を設定する

AWS Wickr は、Microsoft Entra (Azure AD) を ID プロバイダーとして使用するように設定できます。そのためには、Microsoft Entra と AWS Wickr 管理コンソールの両方で次の手順を実行します。

警告

ネットワークで SSO を有効にすると、Wickr からアクティブなユーザーに署名し、SSO プロバイダーを使用して再認証するように強制します。

Microsoft Entra でアプリケーションとして AWS Wickr を登録するには、次の手順を実行します。

注記

詳細なスクリーンショットとトラブルシューティングについては、Microsoft Entra のドキュメントを参照してください。詳細については、「Microsoft ID プラットフォームでアプリケーションを登録する

-

ナビゲーションペインで、アプリケーションを選択し、アプリケーション登録を選択します。

-

アプリ登録ページで、アプリケーションの登録を選択し、アプリケーション名を入力します。

-

この組織ディレクトリのアカウントのみを選択します (デフォルトディレクトリのみ - シングルテナント)。

-

リダイレクト URI で、ウェブを選択し、次のウェブアドレスを入力します:

https://messaging-pro-prod.wickr.com/deeplink/oidc.php。注記

リダイレクト URI は、AWS Wickr 管理者コンソールの SSO 設定からコピーすることもできます。

-

[登録] を選択します。

-

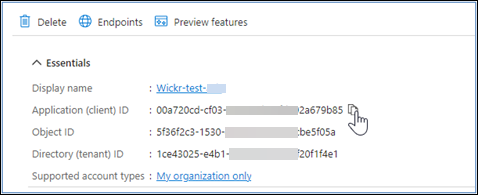

登録後、生成されたアプリケーション (クライアント) ID をコピー/保存します。

-

エンドポイントタブを選択して、次の点を書き留めます。

-

Oauth 2.0 認可エンドポイント (v2): 例:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

この値を編集して「oauth2/」と「authorize」を削除します。たとえば、固定 URL は次のようになります。

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

これは SSO 発行者として参照されます。

-

Microsoft Entra で認証を設定するには、次の手順を実行します。

-

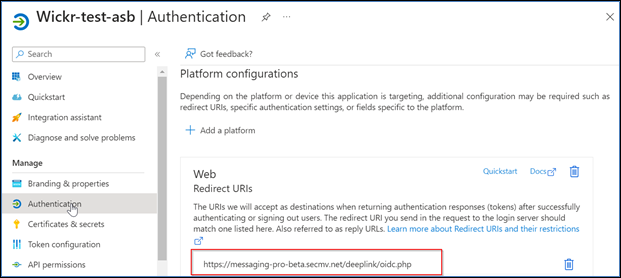

ナビゲーションペインで、認証を選択します。

-

認証ページで、ウェブリダイレクト URI が以前に入力したものと同じであることを確認します (アプリケーションとして AWS Wickr を登録する)。

-

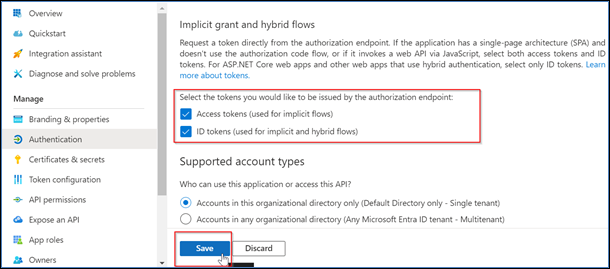

Select 暗黙的なフローに使用されるアクセストークンと、暗黙的なフローとハイブリッドフローに使用される ID トークンを選択します。

-

[保存] を選択します。

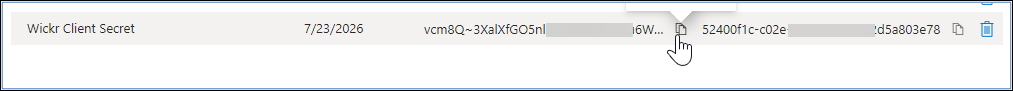

Microsoft Entra で証明書とシークレットを設定するには、次の手順を実行します。

-

ナビゲーションペインで、証明書とシークレットを選択します。

-

証明書とシークレットページで、クライアントシークレットタブを選択します。

-

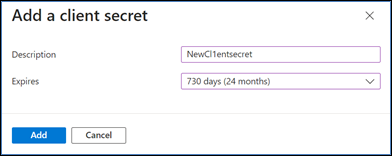

クライアントシークレットタブで、新しいクライアントシークレットを選択します。

-

説明を入力し、シークレットの有効期限を選択します。

-

[Add] (追加) を選択します。

-

証明書を作成したら、クライアントシークレット値をコピーします。

注記

クライアントアプリケーションコードには、クライアントシークレット値 (シークレット ID ではない) が必要です。このページを離れると、シークレット値を表示またはコピーできない場合があります。今すぐコピーしない場合は、戻って新しいクライアントシークレットを作成する必要があります。

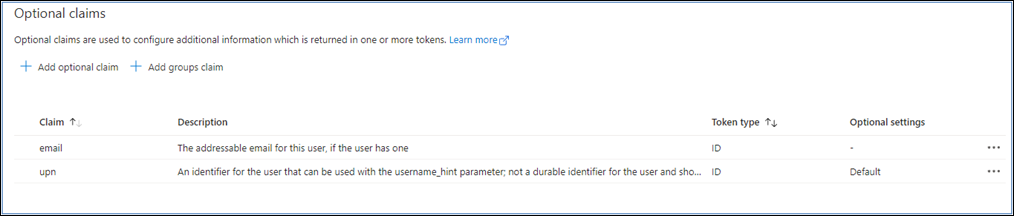

Microsoft Entra でトークン設定をセットアップするには、次の手順を実行します。

-

ナビゲーションペインで、トークン設定を選択します。

-

トークン設定ページで、オプションのクレームの追加を選択します。

-

オプションのクレームで、ID としてトークンタイプを選択します。

-

ID を選択したら、クレームで E メールとアップグレードを選択します。

-

[Add] (追加) を選択します。

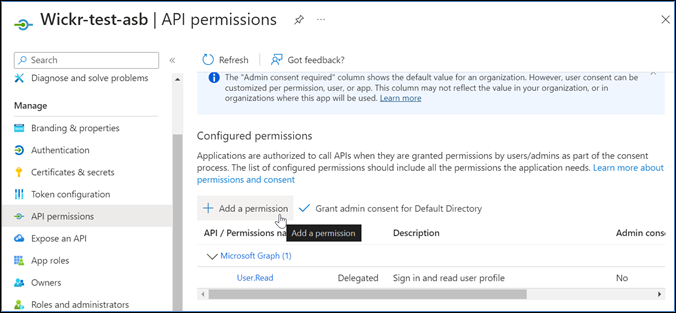

Microsoft Entra で API アクセス許可を設定するには、次の手順を実行します。

-

ナビゲーションペインで、[API permissions] (API アクセス許可) を選択します。

-

API アクセス許可ページで、アクセス許可の追加を選択します。

-

Microsoft Graph を選択し、委任されたアクセス許可 を選択します。

-

E メール 、オフラインアクセス、openid、プロファイルのチェックボックスをオンにします。

-

[Add permissions (許可の追加)] を選択します。

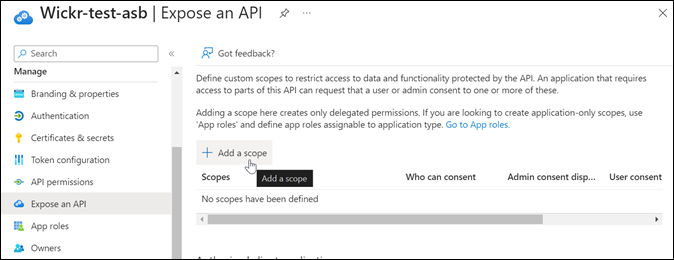

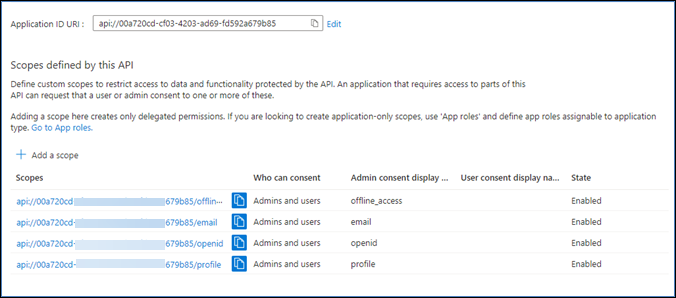

Microsoft Entra の 4 つのスコープのそれぞれに API を公開するには、次の手順を実行します。

-

ナビゲーションペインで、API を公開を選択します。

-

API を公開ページで、スコープの追加を選択します。

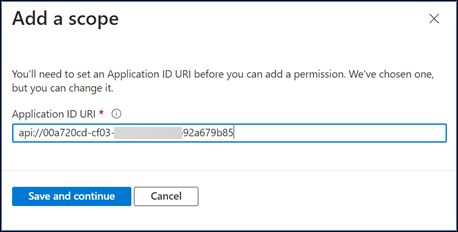

アプリケーション ID URI は自動的に入力され、URI に続く ID はアプリケーション ID (アプリケーションとして AWS Wickr を登録する で作成) と一致する必要があります。

-

[Save and continue] を選択します。

-

Admins and users タグを選択し、スコープ名を offline_access として入力します。

-

状態を選択し、有効化を選択します。

-

スコープの追加 を選択します。

-

このセクションのステップ 1~6 を繰り返して、E メール、openid、プロファイルのスコープを追加します。

-

「承認されたクライアントアプリケーション」で、「クライアントアプリケーションの追加」を選択します。

-

前のステップで作成した 4 つのスコープをすべて選択します。

-

アプリケーション (クライアント) ID を入力または検証します。

-

[アプリケーションの追加] を選択します。

AWS Wickr コンソールで次の設定手順を実行します。

-

Wickr AWS Management Console の をhttps://console.aws.amazon.com/wickr/

://www.」で開きます。 -

ネットワークページで、ネットワーク名を選択してそのネットワークに移動します。

-

ナビゲーションペインで、ユーザー管理を選択し、SSO の設定を選択します。

-

ネットワークエンドポイントで、リダイレクト URI が次のウェブアドレスと一致することを確認します (ステップ 4 でアプリケーションとして AWS Wickr を登録するで追加)。

https://messaging-pro-prod.wickr.com/deeplink/oidc.php. -

次の詳細情報を入力します。

-

発行者 — これは以前に変更されたエンドポイントです (例:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/)。 -

クライアント ID — これは概要ペインのアプリケーション (クライアント) ID です。

-

クライアントシークレット (オプション) — これは、証明書とシークレットペインのクライアントシークレットです。

-

スコープ — API ペインに公開されているスコープ名です。E メール、プロファイル、オフラインアクセス、openid を入力します。

-

カスタムユーザー名スコープ (オプション) — upn と入力します。

-

会社 ID — 英数字とアンダースコア文字を含む一意のテキスト値にすることができます。このフレーズは、新しいデバイスに登録するときにユーザーが入力するものです。

その他のフィールドはオプションです。

-

-

[次へ] を選択します。

-

レビューと保存ページで詳細を確認し、変更の保存を選択します。

SSO 設定が完了しました。確認するために、Microsoft Entra のアプリケーションにユーザーを追加し、SSO と会社 ID を使用してユーザーでログインできるようになりました。

ユーザーを招待およびオンボードする方法の詳細については、「ユーザーの作成と招待」を参照してください。

以下は、発生する可能性のある一般的な問題と、それらを解決するための提案です。

-

SSO 接続テストが失敗するか、応答しません。

-

SSO 発行者が想定どおりに設定されていることを確認します。

-

SSO Configured の必須フィールドが想定どおりに設定されていることを確認します。

-

-

接続テストは成功しましたが、ユーザーはログインできません。

-

Microsoft Entra に登録した Wickr アプリケーションにユーザーが追加されていることを確認します。

-

ユーザーがプレフィックスを含む正しい会社 ID を使用していることを確認します。例:UE1-DemoNetworkW_drqtva。

-

AWS Wickr SSO 設定でクライアントシークレットが正しく設定されていない可能性があります。Microsoft Entra で別のクライアントシークレットを作成して再設定し、Wickr SSO 設定で新しいクライアントシークレットを設定します。

-