Amazon EC2 키 페어 및 Amazon EC2 인스턴스

퍼블릭 키와 프라이빗 키로 구성되는 키 페어는 Amazon EC2 인스턴스에 연결할 때 자격 증명 입증에 사용하는 보안 자격 증명 집합입니다. Linux 인스턴스의 경우 프라이빗 키를 사용하여 인스턴스에 SSH로 안전하게 연결할 수 있습니다. Windows 인스턴스의 경우 인스턴스에 연결할 때 사용하는 관리자 암호를 복호화하려면 프라이빗 키가 필요합니다.

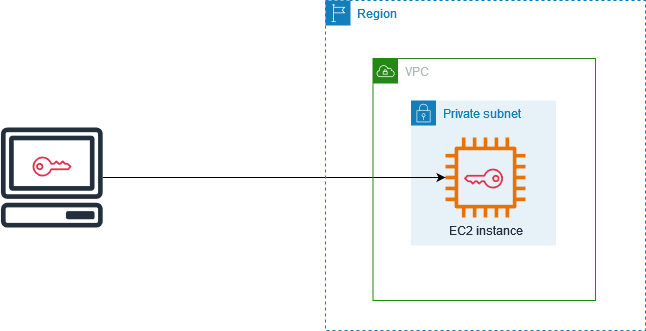

Amazon EC2는 퍼블릭 키를 인스턴스에 저장하며, 다음 다이어그램과 같이 프라이빗 키는 사용자가 저장합니다. 프라이빗 키를 소유하는 사람은 누구나 키 페어를 사용하는 인스턴스에 연결할 수 있으므로 보안 위치에 프라이빗 키를 저장해야 합니다.

인스턴스를 시작할 때 키 페어를 지정하여 키 페어가 필요한 메서드를 사용하여 인스턴스에 연결할 수 있습니다. 보안 관리 방식에 따라 모든 인스턴스에 대해 동일한 키 페어를 지정하거나 다른 키 페어를 지정할 수 있습니다.

Linux 인스턴스의 경우 인스턴스가 처음 부팅될 때 시작 시 지정한 퍼블릭 키가 Linux 인스턴스에 ~/.ssh/authorized_keys 내의 항목에 배치됩니다. SSH를 사용하여 Linux 인스턴스에 연결할 때 로그인하려면 퍼블릭 키에 해당하는 프라이빗 키를 지정해야 합니다.

EC2 인스턴스 연결에 대한 자세한 내용은 EC2 인스턴스에 연결 섹션을 참조하세요.

중요

Amazon EC2에는 프라이빗 키의 사본이 보관되지 않으므로, 프라이빗 키를 분실하면 이를 복구할 방법이 전혀 없습니다. 그러나 분실된 프라이빗 키를 사용하는 인스턴스에 연결하는 방법은 여전히 있을 수 있습니다. 자세한 내용은 프라이빗 키를 분실했습니다. 인스턴스에 연결하려면 어떻게 해야 하나요? 섹션을 참조하세요.

키 페어의 대안으로 AWS Systems Manager Session Manager를 사용하여 대화형 원클릭 브라우저 기반 셸 또는 AWS Command Line Interface(AWS CLI)로 인스턴스에 연결할 수 있습니다.