가상 및 하드웨어 MFA 디바이스 재동기화

AWS를 사용하여 가상 및 하드웨어 멀티 팩터 인증(MFA) 디바이스를 다시 동기화할 수 있습니다. 디바이스를 사용하려고 할 때 디바이스가 동기화되지 않으면 로그인 시도가 실패하고 디바이스를 다시 동기화하라는 메시지가 IAM에 표시됩니다.

참고

FIDO 보안 키는 항상 동기화되어 있습니다. FIDO 보안 키를 분실했거나 도난당한 경우 비활성화할 수 있습니다. 모든 MFA 디바이스 유형의 비활성화에 대한 지침은 다른 IAM 사용자에 대해 MFA 디바이스를 비활성화하려면(콘솔) 섹션을 참조하세요.

AWS 관리자는 IAM 사용자의 가상 및 하드웨어 MFA 디바이스가 동기화 상태를 벗어난 경우 이를 재동기화할 수 있습니다.

AWS 계정 루트 사용자 MFA 디바이스가 작동하지 않는 경우 로그인 프로세스 완료 여부와 관계없이 IAM 콘솔을 사용하여 디바이스를 재동기화할 수 있습니다. 디바이스를 성공적으로 다시 동기화할 수 없는 경우 연결을 해제하고 다시 연결해야 할 수 있습니다. 이 작업을 수행하는 방법에 대한 자세한 내용은 MFA 디바이스 비활성화 및 IAM의 AWS 다중 인증 섹션을 참조하세요.

주제

필요한 권한

IAM 사용자의 가상 또는 하드웨어 MFA 장치를 다시 동기화하려면 다음 정책에 따른 권한이 있어야 합니다. 이 정책에서는 장치를 생성하거나 비활성화하는 것을 허용하지 않습니다.

가상 및 하드웨어 MFA 디바이스 재동기화(IAM 콘솔)

IAM 콘솔을 사용하여 가상 및 하드웨어 MFA 디바이스를 재동기화할 수 있습니다.

자신의 IAM 사용자에 대한 가상 또는 하드웨어 MFA 디바이스를 다시 동기화하려면(콘솔)

-

AWS 계정 ID나 계정 별칭, IAM 사용자 이름 및 암호를 사용하여 IAM 콘솔

에 로그인합니다. 참고

사용자 편의를 위해 AWS 로그인 페이지는 브라우저 쿠키를 사용하여 IAM 사용자 이름 및 계정 정보를 기억합니다. 이전에 다른 사용자로 로그인한 경우 페이지 하단 근처의 다른 계정에 로그인(Sign in to a different account)을 선택하여 기본 로그인 페이지로 돌아갑니다. 여기서 AWS 계정 ID 또는 계정 별칭을 입력하면 계정의 IAM 사용자 로그인 페이지로 리디렉션됩니다.

AWS 계정 ID를 받으려면 관리자에게 문의하세요.

-

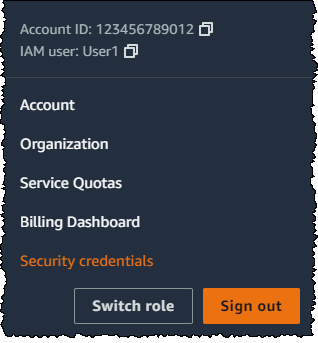

오른쪽 상단의 탐색 모음에서 사용자 이름을 선택한 다음 Security credentials(보안 자격 증명)를 선택합니다.

-

AWS IAM 보안 인증 탭의 다중 인증(MFA) 섹션에서 MFA 디바이스 옆의 라디오 버튼을 선택하고 다시 동기화를 선택합니다.

-

디바이스에서 순차적으로 생성된 다음 2개의 코드를 MFA code 1(MFA 코드 1) 및 MFA code 2(MFA 코드 2)에 입력합니다. 그런 다음 Resync(다시 동기화)를 선택합니다.

중요

코드를 생성한 후 즉시 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 요청이 처리되는 것으로 보이지만 디바이스가 동기화되지 않습니다. 이는 시간 기반 일회용 암호(TOTP)가 잠시 후에 만료되기 때문입니다.

다른 IAM 사용자에 대한 가상 및 하드웨어 MFA 디바이스를 다시 동기화하려면(콘솔)

AWS Management Console에 로그인하여 https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

탐색 창에서 사용자를 선택한 다음 MFA 디바이스를 재동기화해야 할 사용자의 이름을 선택합니다.

-

Security credentials(보안 자격 증명) 탭을 선택합니다. 다중 인증(MFA) 섹션에서 MFA 디바이스 옆의 라디오 버튼을 선택하고 다시 동기화를 선택합니다.

-

디바이스에서 순차적으로 생성된 다음 2개의 코드를 MFA code 1(MFA 코드 1) 및 MFA code 2(MFA 코드 2)에 입력합니다. 그런 다음 Resync(다시 동기화)를 선택합니다.

중요

코드를 생성한 후 즉시 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 요청이 처리되는 것으로 보이지만 디바이스가 동기화되지 않습니다. 이는 시간 기반 일회용 암호(TOTP)가 잠시 후에 만료되기 때문입니다.

로그인 전에 루트 사용자 MFA를 재동기화하려면(콘솔)

-

인증 디바이스로 Amazon Web Services 로그인(Amazon Web Services Sign In With Authentication Device) 페이지에서 인증 디바이스에 문제가 있나요?(Having problems with your authentication device?)를 선택합니다. 여기를 클릭하십시오.(Click here.)

참고

MFA를 사용하여 로그인 및 인증 디바이스 문제 해결과 같은 다른 텍스트가 나타날 수 있습니다. 그러나 동일한 기능이 제공됩니다.

-

Re-Sync With Our Servers(서버를 통한 재동기화) 섹션에서 디바이스에서 순차적으로 생성된 다음 2개의 코드를 MFA code 1(MFA 코드 1) 및 MFA code 2(MFA 코드 2)에 입력합니다. 그런 다음 인증 디바이스 재동기화(Re-sync authentication device)를 선택합니다.

-

필요할 경우 암호를 다시 입력하고 로그인을 선택합니다. 그런 다음 MFA 디바이스를 사용하여 로그인을 완료합니다.

로그인 이후 루트 사용자 MFA 디바이스를 재동기화하려면(콘솔)

-

루트 사용자를 선택하고 AWS 계정 계정 이메일 주소를 입력하여 IAM 콘솔

에 계정 소유자로 로그인합니다. 다음 페이지에서 암호를 입력합니다. 참고

루트 사용자는 IAM 사용자로 로그인 페이지에 로그인할 수 없습니다. IAM 사용자로 로그인 페이지가 보이면 페이지 하단에 있는 루트 사용자 이메일을 사용하여 로그인을 선택합니다. 루트 사용자로 로그인하는 데 도움이 필요하면 AWS 로그인 사용 설명서의 루트 사용자로 AWS Management Console 로그인을 참조하세요.

-

탐색 모음의 오른쪽에서 계정 이름을 선택한 다음 Security credentials(보안 자격 증명)를 선택합니다. 필요한 경우 Continue to Security Credentials(보안 자격 증명으로 계속)를 선택합니다.

-

페이지의 Multi-factor authentication (MFA)(멀티 팩터 인증(MFA)) 섹션을 확장합니다.

-

디바이스 옆의 라디오 버튼을 선택하고 Resync(다시 동기화)를 선택합니다.

-

Resync MFA device(MFA 기기 다시 동기화) 대화 상자에서 디바이스에서 순차적으로 생성된 다음 2개의 코드를 MFA code 1(MFA 코드 1) 및 MFA code 2(MFA 코드 2)에 입력합니다. 그런 다음 Resync(다시 동기화)를 선택합니다.

중요

코드를 생성한 후 즉시 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 MFA 디바이스가 사용자와 연결은 되지만 MFA 디바이스가 동기화되지 않습니다. 이는 시간 기반 일회용 암호(TOTP)가 잠시 후에 만료되기 때문입니다.

가상 및 하드웨어 MFA 디바이스 재동기화(AWS CLI)

AWS CLI에서 가상 및 하드웨어 MFA 디바이스를 재동기화할 수 있습니다.

IAM 사용자에 대한 가상 및 하드웨어 MFA 디바이스를 재동기화하려면(AWS CLI)

명령 프롬프트에서 aws iam resync-mfa-device 명령을 실행합니다.

-

가상 MFA 디바이스: 디바이스의 Amazon 리소스 이름(ARN)을 일련 번호로 지정합니다.

aws iam resync-mfa-device --user-nameRichard--serial-number arn:aws:iam::123456789012:mfa/RichardsMFA--authentication-code1123456--authentication-code2987654 -

하드웨어 MFA 디바이스: 하드웨어 디바이스의 일련 번호를 일련 번호로 지정합니다. 형식은 공급업체에 따라 다릅니다. 예를 들어 Amazon에서는 gemalto 토큰을 구매할 수 있습니다. 이 토큰의 일련 번호는 일반적으로 문자 4개이며 그 뒤로 숫자 4개가 이어집니다.

aws iam resync-mfa-device --user-nameRichard--serial-numberABCD12345678--authentication-code1123456--authentication-code2987654

중요

코드를 생성한 후 즉시 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 잠시 후 코드가 만료되기 때문에 요청이 실패합니다.

가상 및 하드웨어 MFA 디바이스 재동기화(AWS API)

IAM에는 동기화를 수행하는 API 호출이 있습니다. 이러한 경우 가상 및 하드웨어 MFA 사용자에게 API 호출에 액세스할 수 있는 권한을 부여하는 것이 좋습니다. 이때 사용자가 필요할 때마다 디바이스를 재동기화할 수 있도록 API 호출 기반 도구를 구축해야 합니다.

IAM 사용자에 대한 가상 및 하드웨어 MFA 디바이스를 재동기화하려면(AWS API)

-

ResyncMFADevice 요청을 보냅니다.