ODBC, SAML 2.0 및 Okta ID 제공업체를 사용하여 Single Sign-On 구성

데이터 원본에 연결하기 위해 Amazon Athena를 PingOne, Okta, OneLogin 등의 자격 증명 공급자(IdP)와 함께 사용할 수 있습니다. Athena ODBC 드라이버 버전 1.1.13 및 Athena JDBC 드라이버 버전 2.0.25부터 모든 SAML 2.0 공급자와 함께 작동하도록 구성할 수 있는 브라우저 SAML 플러그 인이 포함되어 있습니다. 이 항목에서는 Okta 자격 증명 공급자를 사용하여 통합 인증(SSO) 기능을 추가하기 위해 Amazon Athena ODBC 드라이버와 브라우저 기반 SAML 플러그인을 구성하는 방법을 보여줍니다.

사전 조건

이 자습서의 단계를 완료하려면 다음이 필요합니다.

-

Athena ODBC 드라이버 버전 1.1.13 이상. 버전 1.1.13 이상에는 브라우저 SAML 지원이 포함되어 있습니다. 자세한 내용은 ODBC로 Amazon Athena에 연결을 참조하세요.

-

SAML에서 사용하려는 IAM 역할. 자세한 내용은 IAM 사용자 설명서의 SAML 2.0 페더레이션을 위한 역할 생성을 참조하세요.

-

Okta 계정. 자세한 내용을 보려면 okta.com

을 방문하세요.

Okta에서 앱 통합 생성

먼저 Okta 대시보드를 사용하여 Athena에 대한 통합 인증을 위한 SAML 2.0 앱을 생성하고 구성합니다.

Okta 대시보드를 사용하여 Athena용 통합 인증 설정

-

okta.com에서 Okta 관리 페이지에 로그인합니다. -

탐색 창에서 애플리케이션(Applications), 애플리케이션(Applications)을 선택합니다.

-

애플리케이션 페이지에서 애플리케이션 통합 생성(Create App Integration)을 선택합니다.

-

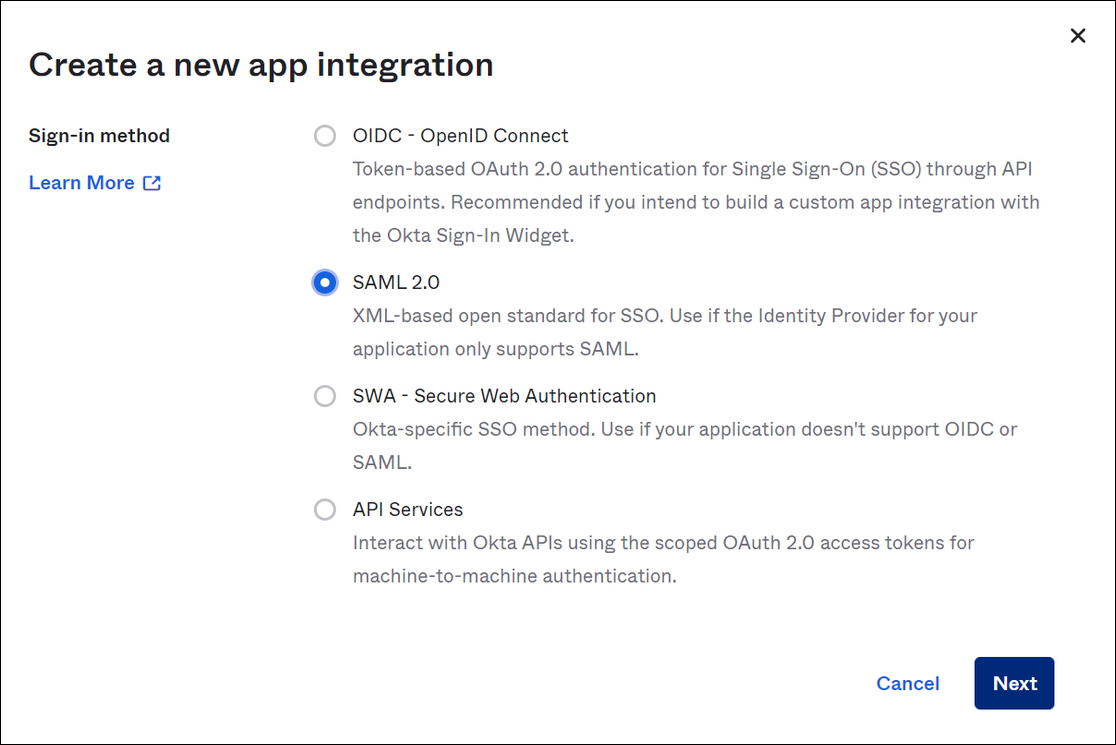

새 앱 통합 생성(Create a new app integration) 대화 상자에서 로그인 방법(Sign-in method)에 대해 SAML 2.0을 선택하고 다음(Next)을 선택합니다.

-

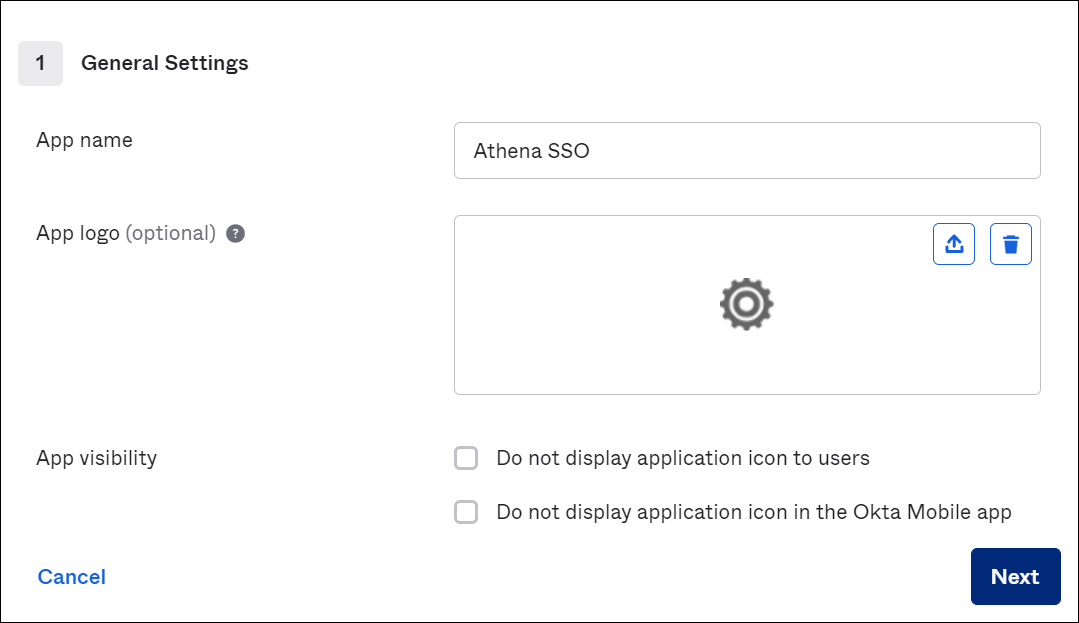

SAML 통합 생성(Create SAML Integration) 페이지의 일반 설정(General Settings) 섹션에서 애플리케이션 이름을 입력합니다. 이 자습서에서는 Athena SSO라는 이름을 사용합니다.

-

Next(다음)를 선택합니다.

-

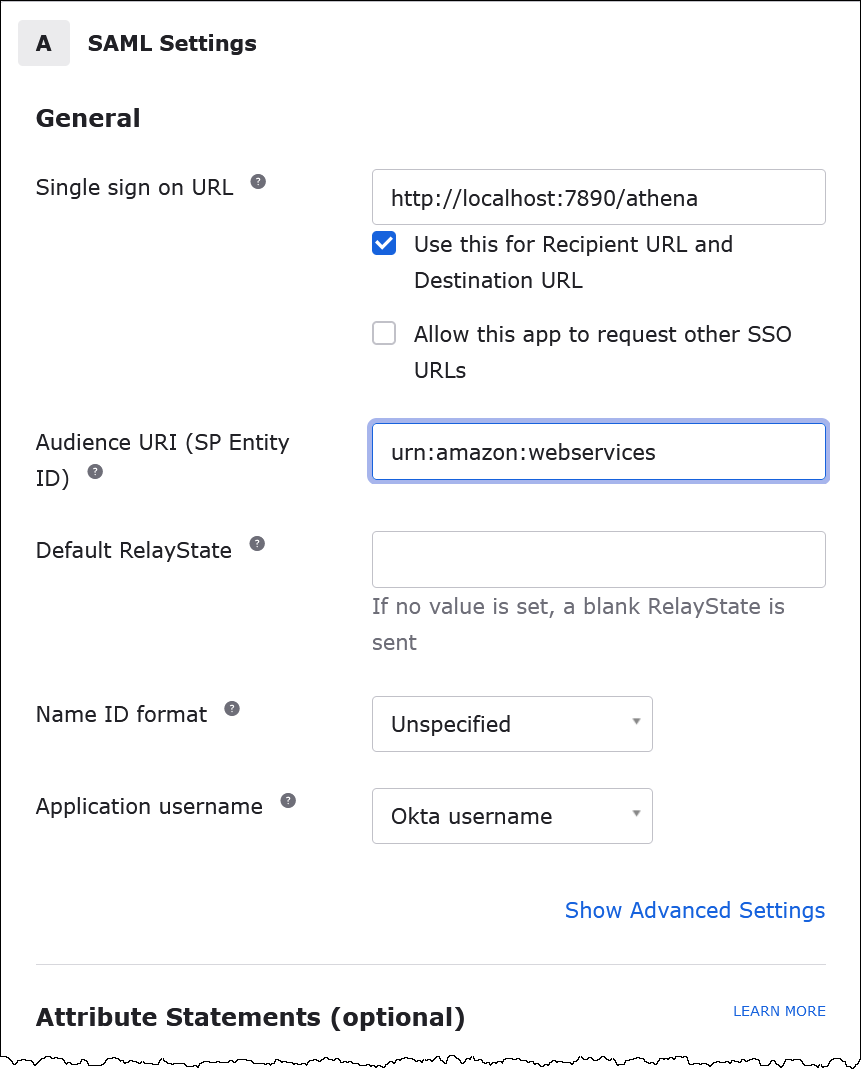

SAML 구성(Configure SAML) 페이지의 SAML 설정(SAML Settings) 섹션에서 다음 값을 입력합니다.

-

통합 인증 URL(Single sign on URL)에

http://localhost:7890/athena를 입력합니다. -

대상 URI(Audience URI)에

urn:amazon:webservices를 입력합니다.

-

-

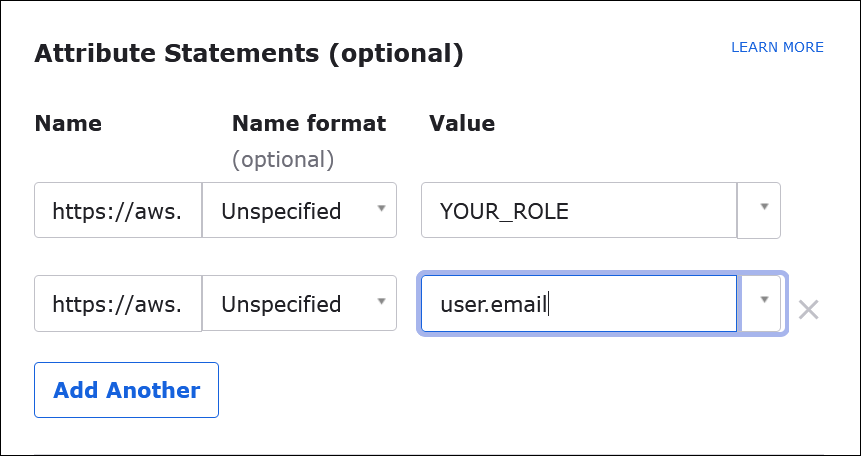

속성 문(Attribute Statements)(선택 사항)에 다음 2개의 이름/값 페어를 입력합니다. 필수 매핑 속성입니다.

-

이름(Name)에 다음 URL을 입력합니다.

https://aws.amazon.com/SAML/Attributes/Role값(Value)에 IAM 역할의 이름을 입력합니다. 자세한 내용은 IAM 사용 설명서의 인증 응답을 위한 SAML 어설션 구성을 참조하세요.

-

이름(Name)에 다음 URL을 입력합니다.

https://aws.amazon.com/SAML/Attributes/RoleSessionName값에

user.email를 입력합니다.

-

-

다음을 선택한 후 완료를 선택합니다.

Okta는 애플리케이션을 생성할 때 다음에 검색할 로그인 URL도 생성합니다.

Okta 대시보드에서 로그인 URL 가져오기

애플리케이션이 생성되었으므로 Okta 대시보드에서 로그인 URL과 기타 메타데이터를 얻을 수 있습니다.

Okta 대시보드에서 로그인 URL 가져오기

-

Okta 탐색 창에서 애플리케이션(Applications), 애플리케이션(Applications)을 선택합니다.

-

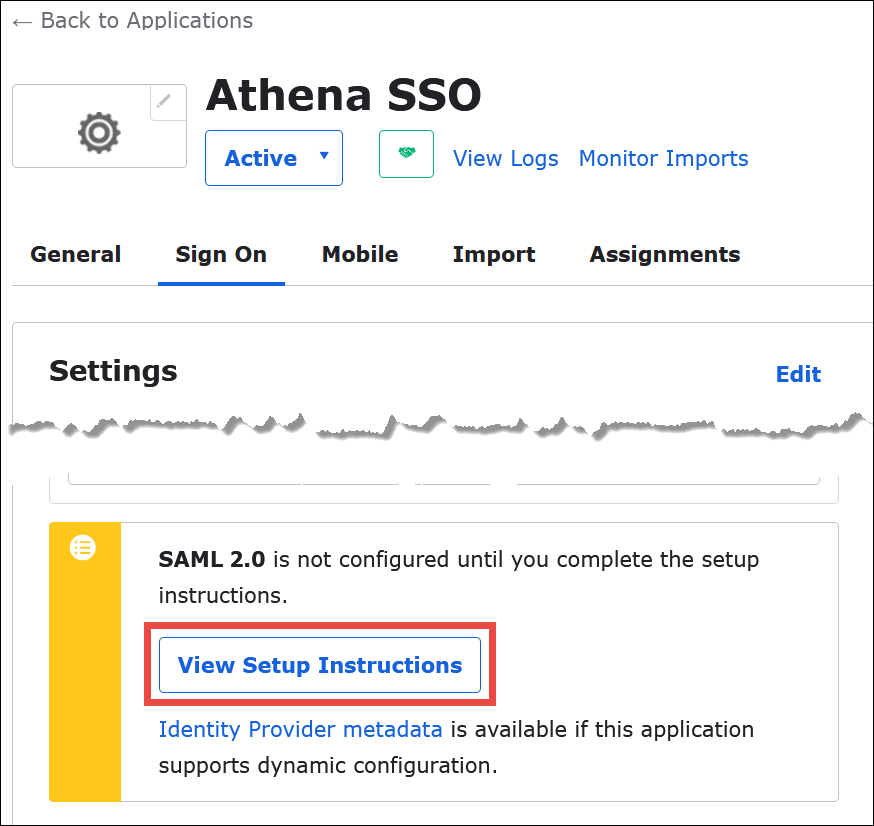

로그인 URL을 찾을 애플리케이션을 선택합니다(예: AthenaSSO).

-

애플리케이션 페이지에서 사인온(Sign On)을 선택합니다.

-

설정 지침 보기(View Setup Instructions)를 선택합니다.

-

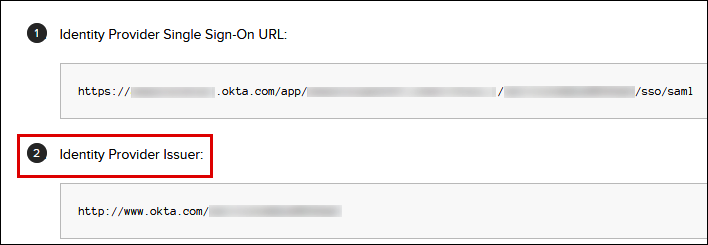

Athena SSO를 위한 SAML 2.0을 구성하는 방법(How to Configure SAML 2.0 for Athena SSO) 페이지에서 자격 증명 공급자 발급자(Identity Provider Issuer)의 URL을 찾습니다. Okta 대시보드의 일부 위치는 이 URL을 SAML 발급자 ID(SAML issuer ID)로 참조합니다.

-

ID 공급자 Single Sign-On의 값을 복사하거나 저장합니다.

다음 섹션에서는 ODBC 연결을 구성할 때 이 값을 브라우저 SAML 플러그 인에 대한 로그인 URL(Login URL) 연결 파라미터로 제공합니다.

Athena에 대한 브라우저 SAML ODBC 연결 구성

이제 Windows의 ODBC 데이터 원본 프로그램을 사용하여 Athena 대한 브라우저 SAML 연결을 구성할 준비가 되었습니다.

Athena에 대한 브라우저 SAML ODBC 연결 구성

-

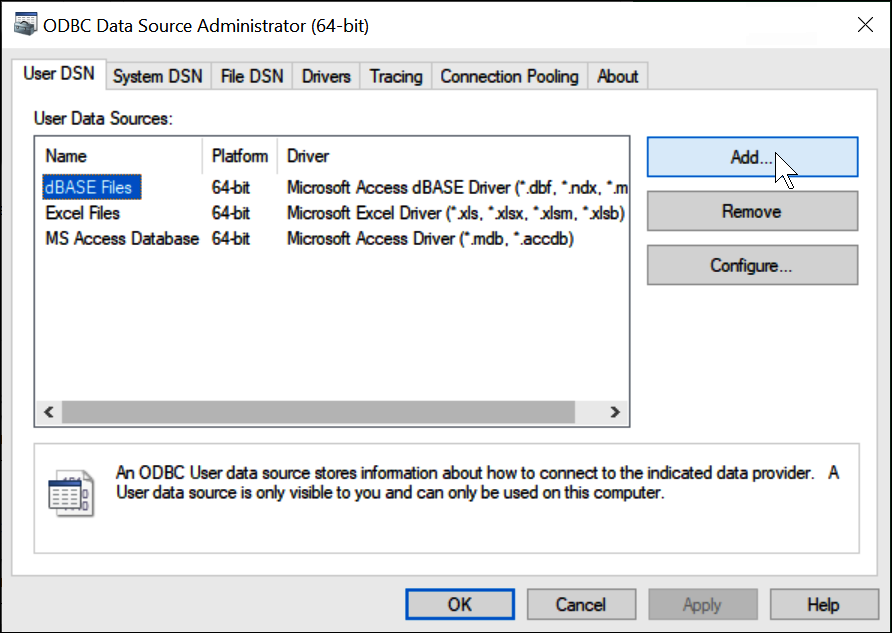

Windows에서 ODBC 데이터 원본(ODBC Data Sources) 프로그램을 시작합니다.

-

ODBC 데이터 원본 관리자(ODBC Data Source Administrator) 프로그램에서 추가(Add)를 선택합니다.

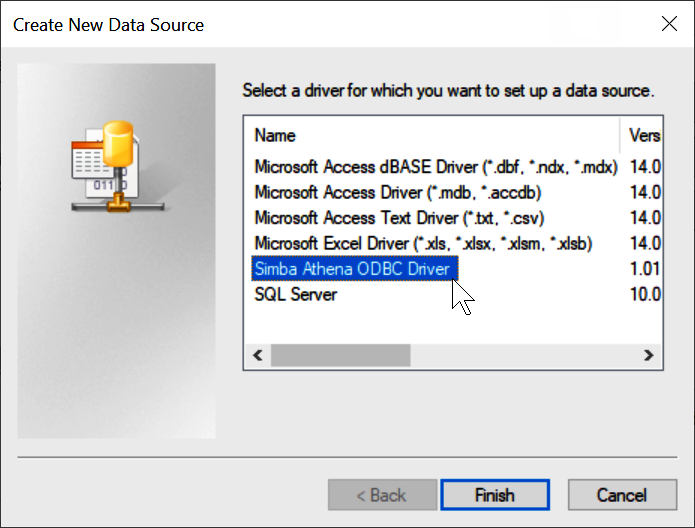

-

Simba Athena ODBC 드라이버(Simba Athena ODBC Driver)를 선택하고 완료(Finish)를 선택합니다.

-

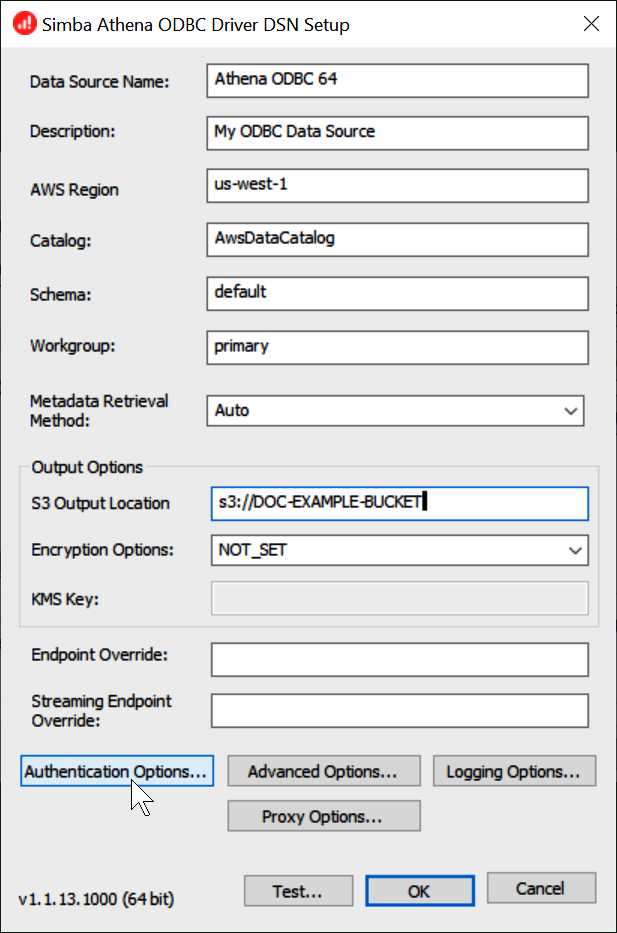

Simba Athena ODBC 드라이버 DSN 설치(Simba Athena ODBC Driver DSN Setup) 대화 상자에서 설명된 값을 입력합니다.

-

데이터 원본 이름(Data Source Name)에 데이터 원본 이름을 입력합니다(예: Athena ODBC 64).

-

설명(Description)에 데이터 원본에 대한 설명을 입력합니다.

-

AWS 리전에 사용 중인 AWS 리전을 입력합니다(예:

us-west-1). -

S3 출력 위치(S3 Output Location)에 출력을 저장할 Amazon S3 경로를 입력합니다.

-

-

인증 옵션(Authentication Options)을 선택합니다.

-

인증 옵션(Authentication Options) 대화 상자에서 다음 값을 선택하거나 입력합니다.

-

인증 유형(Authentication Type)에서 BrowserSAML을 선택합니다.

-

로그인 URL(Login URL)에 Okta 대시보드에서 얻은 자격 증명 공급자 통합 인증 URL(Identity Provider Single Sign-On URL)을 입력합니다.

-

수신 대기 포트(Listen Port)에 7890을 입력합니다.

-

제한 시간(초)(Timeout (sec))에 연결 제한 시간 값을 초 단위로 입력합니다.

-

-

확인(OK)을 선택하여 인증 옵션(Authentication Options)을 닫습니다.

-

테스트(Test)를 선택하여 연결을 테스트하거나 확인(OK)을 선택하여 마칩니다.