기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

콘솔을 AWS 사용하여 외부 이벤트에 대한 이벤트 데이터 스토어 생성

외부의 이벤트를 포함하도록 이벤트 데이터 스토어를 생성한 AWS다음 CloudTrail Lake를 사용하여 애플리케이션에서 로깅된 데이터를 검색, 쿼리 및 분석할 수 있습니다.

CloudTrail Lake 통합을 사용하여 온프레미스 또는 클라우드, 가상 머신 또는 컨테이너에서 호스팅되는 사내 또는 SaaS 애플리케이션과 같은 하이브리드 환경의 모든 소스 AWS에서 외부의 사용자 활동 데이터를 로깅하고 저장할 수 있습니다.

통합을 위한 이벤트 데이터 스토어를 생성할 때는 채널도 생성하고 채널에 리소스 정책을 연결합니다.

CloudTrail Lake 이벤트 데이터 스토어에는 요금이 발생합니다. 이벤트 데이터 스토어를 생성할 때 이벤트 데이터 스토어에 사용할 요금 옵션을 선택합니다. 요금 옵션에 따라 이벤트 모으기 및 저장 비용과 이벤트 데이터 스토어의 기본 및 최대 보존 기간이 결정됩니다. CloudTrail 요금 Lake 비용 관리에 대한 자세한 내용은 AWS CloudTrail 요금

외부 이벤트에 대한 이벤트 데이터 스토어를 생성하려면 AWS

-

에 로그인 AWS Management Console 하고 https://console.aws.amazon.com/cloudtrail/

CloudTrail 콘솔을 엽니다. -

탐색 창의 Lake에서 Event data stores(이벤트 데이터 스토어)를 선택합니다.

-

이벤트 데이터 스토어 생성을 선택합니다.

-

이벤트 데이터 스토어 구성(Configure event data store) 페이지의 일반 세부 정보(General details)에서 이벤트 데이터 스토어의 이름을 입력합니다. 이름은 필수 항목입니다.

-

이벤트 데이터 스토어에 사용할 요금 옵션을 선택합니다. 요금 옵션에 따라 이벤트 모으기 및 저장 비용과 이벤트 데이터 스토어의 기본 및 최대 보존 기간이 결정됩니다. 자세한 내용은 AWS CloudTrail 요금

및 CloudTrail Lake 비용 관리 섹션을 참조하세요. 다음과 같은 옵션을 사용할 수 있습니다.

-

1년 연장 가능 보존 요금 - 매월 25TB 미만의 이벤트 데이터를 모을 것으로 예상되고 최대 10년의 유연한 보존 기간을 원하는 경우 일반적으로 권장됩니다. 처음 366일(기본 보존 기간) 동안은 추가 요금 없이 모으기 요금에 스토리지가 포함됩니다. 366일 후에는 사용량에 따른 요금으로 연장 보존이 가능합니다. 이는 기본 옵션입니다.

-

기본 보존 기간: 366일

-

최대 보존 기간: 3,653일

-

-

7년 보존 요금 - 매월 25TB 이상의 이벤트 데이터를 모을 것으로 예상되고 최대 7년의 보존 기간이 필요한 경우 권장됩니다. 추가 비용 없이 모으기 요금에 보존이 포함됩니다.

-

기본 보존 기간: 2,557일

-

최대 보존 기간: 2,557일

-

-

-

이벤트 데이터 스토어의 보존 기간을 지정합니다. 보존 기간은 1년 연장 가능 보존 요금 옵션의 경우 7일~3,653일(약 10년), 7년 보존 요금 옵션의 경우 7일~2,557일(약 7년)일 수 있습니다.

CloudTrail Lake는 이벤트의

eventTime가 지정된 보존 기간 내에 있는지 확인하여 이벤트 보존 여부를 결정합니다. 예를 들어 보존 기간을 90일로 지정했을 때, CloudTrail은eventTime이 90일이 넘으면 이벤트를 제거합니다. -

(선택 사항)를 사용하여 암호화를 활성화하려면 자체 사용을 AWS KMS key AWS Key Management Service선택합니다. 새로 만들기를 선택하여를 자동으로 AWS KMS key 생성하거나 기존를 선택하여 기존 KMS 키를 사용합니다. Enter KMS alias(KMS 별칭 입력)에

alias/MyAliasName형식으로 별칭을 지정합니다. 자체 KMS 키를 사용하려면 이벤트 데이터 스토어를 암호화하고 해독할 수 있도록 KMS 키 정책을 편집해야 합니다. 자세한 내용은 CloudTrail에 대한 AWS KMS 키 정책 구성 단원을 참조하십시오. CloudTrail은 AWS KMS 다중 리전 키도 지원합니다. 다중 리전 키에 대한 자세한 내용은 AWS Key Management Service 개발자 가이드의 다중 리전 키 사용 단원을 참조하세요.자체 KMS 키를 사용하면 암호화 및 복호화 AWS KMS 비용이 발생합니다. KMS 키와 이벤트 데이터 스토어를 연결한 후에는 KMS 키를 제거하거나 변경할 수 없습니다.

참고

조직 이벤트 데이터 스토어에 대한 AWS Key Management Service 암호화를 활성화하려면 관리 계정에 기존 KMS 키를 사용해야 합니다.

-

(선택 사항) Amazon Athena를 사용하여 이벤트 데이터에 대해 쿼리하려면 Lake 쿼리 페더레이션에서 활성화를 선택합니다. 페더레이션을 통해 AWS Glue 데이터 카탈로그의 이벤트 데이터 스토어와 연결된 메타데이터를 확인하고 Athena에서 이벤트 데이터에 대해 SQL 쿼리를 실행할 수 있습니다. AWS Glue 데이터 카탈로그에 저장된 테이블 메타데이터를 통해 Athena 쿼리 엔진은 쿼리하려는 데이터를 찾고 읽고 처리하는 방법을 알 수 있습니다. 자세한 내용은 이벤트 데이터 스토어 페더레이션 단원을 참조하십시오.

Lake 쿼리 페더레이션을 활성화하려면 활성화를 선택하고 다음을 수행합니다.

-

새 역할을 생성할지 아니면 기존 IAM 역할을 사용할지 선택합니다. AWS Lake Formation은 이 역할을 사용하여 페더레이션 이벤트 데이터 스토어에 대한 권한을 관리합니다. CloudTrail 콘솔을 사용하여 새 역할을 생성하면 CloudTrail은 필요한 권한이 있는 역할을 자동으로 생성합니다. 기존 역할을 선택하는 경우 해당 역할에 대한 정책이 필요한 최소 권한을 제공하는지 확인합니다.

-

새 역할을 생성하는 경우 역할을 식별할 수 있는 이름을 입력합니다.

-

기존 역할을 사용하는 경우 사용하려는 역할을 선택합니다. 계정에 역할이 있어야 합니다.

-

-

(선택 사항) 리소스 정책 활성화를 선택하여 이벤트 데이터 스토어에 리소스 기반 정책을 추가합니다. 리소스 기반 정책을 사용하면 이벤트 데이터 스토어에서 작업을 수행할 수 있는 보안 주체를 제어할 수 있습니다. 예를 들어 다른 계정의 루트 사용자가이 이벤트 데이터 스토어를 쿼리하고 쿼리 결과를 볼 수 있도록 허용하는 리소스 기반 정책을 추가할 수 있습니다. 예시 정책은 이벤트 데이터 스토어에 대한 리소스 기반 정책 예제 섹션을 참조하세요.

리소스 기반 정책에는 하나 이상의 문이 포함됩니다. 정책의 각 문은 이벤트 데이터 스토어에 대한 액세스가 허용되거나 거부되는 보안 주체와 보안 주체가 이벤트 데이터 스토어 리소스에서 수행할 수 있는 작업을 정의합니다.

다음 작업은 이벤트 데이터 스토어에 대한 리소스 기반 정책에서 지원됩니다.

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

조직 이벤트 데이터 스토어의 경우 CloudTrail은 위임된 관리자 계정이 조직 이벤트 데이터 스토어에서 수행할 수 있는 작업을 나열하는 기본 리소스 기반 정책을 생성합니다. 이 정책의 권한은의 위임된 관리자 권한에서 파생됩니다 AWS Organizations. 이 정책은 조직 이벤트 데이터 스토어 또는 조직을 변경한 후 자동으로 업데이트됩니다(예: CloudTrail 위임된 관리자 계정이 등록되거나 제거됨).

-

-

(선택 사항) Tags(태그) 섹션에 최대 50개의 태그 키 쌍을 추가하여 이벤트 데이터 스토어에 대한 액세스를 식별, 정렬 및 제어할 수 있습니다. IAM 정책을 사용하여 태그를 기반으로 이벤트 데이터 스토어에 대한 액세스 권한을 부여하는 방법에 대한 자세한 내용은 예제: 태그를 기반으로 이벤트 데이터 스토어를 생성 또는 삭제하기 위한 액세스 거부 단원을 참조하세요. 에서 태그를 사용하는 방법에 대한 자세한 내용은 AWS 리소스 태그 지정 사용 설명서의 AWS 리소스 태그 지정을 AWS참조하세요.

-

Next(다음)를 선택하여 이벤트 데이터 스토어를 구성합니다.

-

Choose events(이벤트 선택) 페이지에서 Events from integrations(통합 이벤트)를 선택합니다.

-

Events from integrations(통합 이벤트)에서 이벤트 데이터 스토어로 이벤트를 전달할 소스를 선택합니다.

-

통합 채널을 식별할 이름을 입력합니다. 이름은 3~128자까지 지정할 수 있습니다. 이름에는 문자, 숫자, 마침표, 밑줄 및 대시만 사용할 수 있습니다.

-

Resource policy(리소스 정책)에서 통합 채널의 리소스 정책을 구성합니다. 리소스 정책은 지정된 보안 주체가 리소스에 대해 수행할 수 있는 작업 및 관련 조건을 제어하는 JSON 정책 문서입니다. 리소스 정책에서 보안 주체로 정의된 계정은

PutAuditEventsAPI를 호출하여 채널에 이벤트를 전달할 수 있습니다. 리소스 소유자는 IAM 정책에서cloudtrail-data:PutAuditEvents작업을 허용하는 경우 리소스에 묵시적으로 액세스할 수 있습니다.정책에 필요한 정보는 통합 유형에 따라 결정됩니다. 방향 통합의 경우 CloudTrail은 파트너의 AWS 계정 IDs를 자동으로 추가하며 파트너가 제공한 고유한 외부 ID를 입력해야 합니다. 솔루션 통합의 경우 하나 이상의 AWS 계정 ID를 보안 주체로 지정해야 하며 선택적으로 외부 ID를 입력하여 혼동된 대리자를 방지할 수 있습니다.

참고

채널에 대한 리소스 정책을 생성하지 않으면 채널 소유자만 채널에서

PutAuditEventsAPI를 호출할 수 있습니다.-

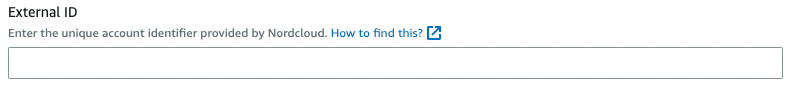

직접 통합의 경우 파트너가 제공한 외부 ID를 입력합니다. 통합 파트너는 통합에서 혼동된 대리자를 방지하기 위해 계정 ID 또는 임의로 생성된 문자열과 같은 고유한 외부 ID를 제공합니다. 파트너는 고유한 외부 ID를 생성하고 제공해야 합니다.

How to find this?(찾는 방법)를 선택하면 외부 ID를 찾는 방법을 설명하는 파트너 설명서를 볼 수 있습니다.

참고

리소스 정책에 외부 ID가 포함된 경우

PutAuditEventsAPI에 대한 모든 호출에 외부 ID가 포함되어야 합니다. 하지만 정책에서 외부 ID를 정의하지 않는 경우에도 파트너는 여전히PutAuditEventsAPI를 호출하고externalId파라미터를 지정할 수 있습니다. -

솔루션 통합의 경우 계정 추가 AWS 를 선택하여 정책에 보안 주체로 추가할 각 AWS 계정 ID를 지정합니다.

-

-

Next(다음)를 선택하여 선택 사항을 검토합니다.

-

검토 및 생성(Review and create) 페이지에서 선택 사항을 검토합니다. 편집(Edit)을 선택하여 단원을 변경합니다. 이벤트 데이터 스토어를 생성할 준비가 되었으면 이벤트 데이터 스토어 생성(Create event data store)을 선택합니다.

-

새 이벤트 데이터 스토어는 이벤트 데이터 스토어(Event data stores) 페이지의 이벤트 데이터 스토어(Event data stores) 테이블에서 볼 수 있습니다.

-

채널의 Amazon 리소스 이름(ARN)을 파트너 애플리케이션에 제공합니다. 파트너 애플리케이션에 채널 ARN을 제공하는 것에 관한 지침은 파트너 설명서 웹 사이트에서 확인할 수 있습니다. 자세한 내용을 보려면 Integrations(통합) 페이지의 Available sources(사용 가능한 소스) 탭에서 파트너에 대한 Learn more(자세히 알아보기) 링크를 선택하여 AWS Marketplace에서 파트너 페이지를 여세요.

이벤트 데이터 스토어는 사용자, 파트너 또는 파트너 애플리케이션이 채널에서 PutAuditEvents API를 호출할 때 통합 채널을 통해 파트너 이벤트를 CloudTrail로 수집하기 시작합니다.