기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS CloudHSM 클러스터 백업

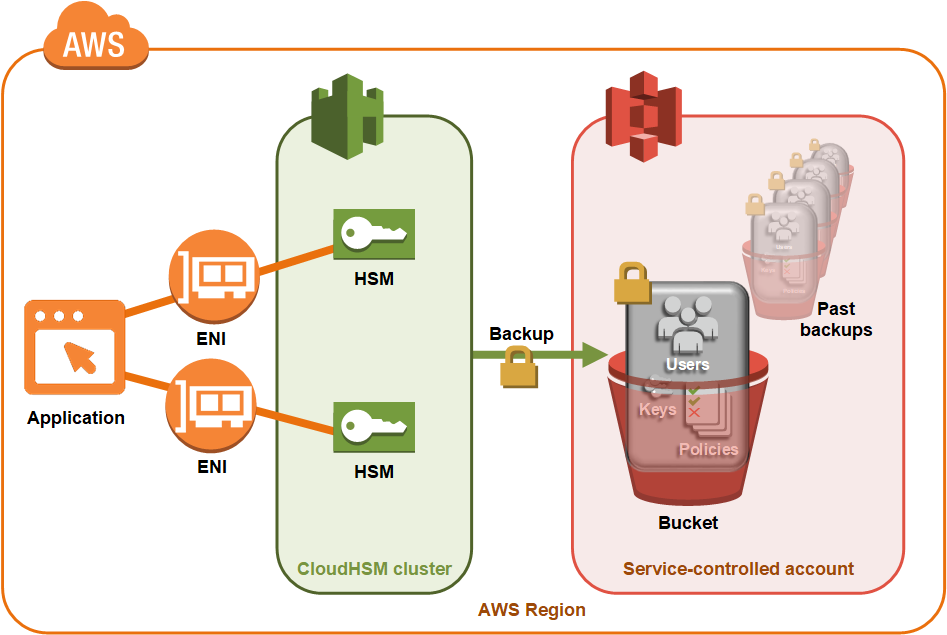

AWS CloudHSM 는 클러스터의 사용자, 키 및 정책을 정기적으로 백업합니다. 백업은 안전하고 내구성이 뛰어나며 예측 가능한 일정에 따라 업데이트됩니다. 다음 그림에서는 백업과 클러스터의 관계를 보여줍니다.

백업 작업에 대한 자세한 내용은 클러스터 백업을 참조하십시오.

- 보안

가 HSM에서 백업을 AWS CloudHSM 수행하면 HSM은 데이터를 전송하기 전에 모든 데이터를 암호화합니다 AWS CloudHSM. 해당 데이터는 HSM을 일반 텍스트 형식으로 두지 않습니다. 또한는 백업을 복호화하는 데 사용되는 키에 액세스할 수 없기 AWS 때문에에서 백업을 복호화할 수 AWS 없습니다. 자세한 내용은 클러스터 백업의 보안 섹션을 참조하세요.

- 내구성

AWS CloudHSM 는 클러스터와 동일한 리전의 서비스 제어 Amazon Simple Storage Service(Amazon S3) 버킷에 백업을 저장합니다. 백업의 내구성 수준은 99.999999999%이며, 이는 Amazon S3에 저장된 모든 객체와 동일합니다.