기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon Cognito 사용자 풀

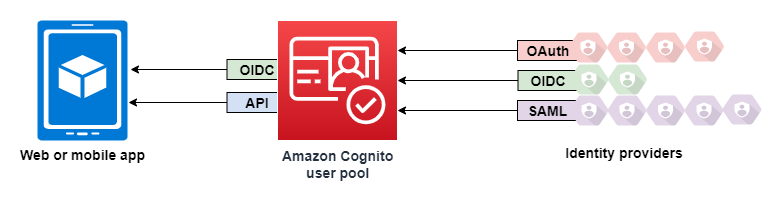

Amazon Cognito 사용자 풀은 웹 및 모바일 앱 인증과 권한 부여를 위한 사용자 디렉터리입니다. 앱의 관점에서 보면 Amazon Cognito 사용자 풀은 OpenID Connect(OIDC) ID 제공업체(idP)입니다. 사용자 풀은 보안, 아이덴티티 페더레이션, 앱 통합, 사용자 경험 사용자 지정을 위한 기능 계층을 추가합니다.

예를 들어 사용자의 세션이 신뢰할 수 있는 출처에서 온 것인지 확인할 수 있습니다. Amazon Cognito 디렉터리를 외부 ID 제공업체와 결합할 수 있습니다. 선호하는 AWS SDK를 사용하면 앱에 가장 적합한 API 권한 부여 모델을 선택할 수 있습니다. Amazon Cognito의 기본 동작을 수정하거나 점검하는 AWS Lambda 함수를 추가할 수도 있습니다.

주제

Features

Amazon Cognito 사용자 풀에는 다음과 같은 기능이 있습니다.

가입

Amazon Cognito 사용자 풀에는 사용자 풀에 사용자 프로필을 추가하는 사용자 기반 방법, 관리자 기반 방법, 프로그래밍 방법이 있습니다. Amazon Cognito 사용자 풀은 다음과 같은 가입 모델을 지원합니다. 앱에서 이러한 모델을 결합하여 사용할 수 있습니다.

중요

사용자 풀에서 사용자 가입을 활성화하면 인터넷에 있는 누구나 계정에 가입하고 앱에 로그인할 수 있습니다. 퍼블릭 가입이 가능하도록 앱을 공개하려는 경우가 아니면 사용자 풀에서 자체 등록을 활성화하지 마세요. 이 설정을 변경하려면 사용자 풀 콘솔의 인증 아래 가입 메뉴에서 셀프 서비스 가입을 업데이트하거나 CreateUserPool 또는 UpdateUserPool API 요청에서 AllowAdminCreateUserOnly 값을 업데이트합니다.

사용자 풀에서 설정할 수 있는 보안 기능에 대한 자세한 내용은 Amazon Cognito 사용자 풀의 보안 기능 사용 섹션을 참조하세요.

-

사용자는 앱에서 정보를 입력하고 사용자 풀에 고유한 사용자 프로필을 생성할 수 있습니다. API 가입 작업을 호출하여 사용자 풀에 사용자를 등록할 수 있습니다. 이러한 가입 작업을 누구나 열거나 클라이언트 보안 암호 또는 AWS 자격 증명으로 권한을 부여할 수 있습니다.

-

Amazon Cognito에 정보를 전달할 권한을 부여할 수 있는 서드 파티 IdP로 사용자를 리디렉션할 수 있습니다. Amazon Cognito는 OIDC ID 토큰, OAuth 2.0

userInfo데이터, SAML 2.0 어설션을 사용자 풀의 사용자 프로필로 처리합니다. 속성 매핑 규칙에 따라 Amazon Cognito가 수신하기를 원하는 속성을 제어할 수 있습니다. -

퍼블릭 또는 페더레이션 가입을 건너뛰고 자체 데이터 소스 및 스키마를 기반으로 사용자를 생성할 수 있습니다. Amazon Cognito 콘솔 또는 API에서 직접 사용자를 추가합니다. CSV 파일에서 사용자를 가져옵니다. 기존 디렉터리에서 새 사용자를 조회하고 기존 데이터에서 사용자 프로필을 채우는 just-in-time AWS Lambda 함수를 실행합니다.

사용자가 가입한 후에는 Amazon Cognito가 액세스 및 ID 토큰에 나열하는 그룹에 사용자를 추가할 수 있습니다. ID 토큰을 자격 증명 풀에 전달할 때 사용자 풀 그룹을 IAM 역할에 연결할 수도 있습니다.

로그인

Amazon Cognito는 독립 실행형 사용자 디렉터리이자 앱에 대한 ID 제공업체(idP)가 될 수 있습니다. 사용자는 Amazon Cognito에서 호스팅하는 관리형 로그인 페이지 또는 Amazon Cognito 사용자 풀 API를 통해 사용자 지정 사용자 인증 서비스로 로그인할 수 있습니다. 사용자 지정 구축 프런트엔드 뒤에 있는 애플리케이션 티어는 합법적인 요청을 확인하는 여러 방법 중 하나를 사용하여 백엔드에서 요청을 승인할 수 있습니다.

사용자는 사용자 이름과 암호, 패스키, 이메일 및 SMS 메시지 일회용 암호를 사용하여 설정하고 서명할 수 있습니다. 외부 사용자 디렉터리와의 통합 로그인, 로그인 후 다중 인증(MFA), 신뢰할 수 있는 기억 디바이스, 설계한 사용자 지정 인증 흐름을 제공할 수 있습니다.

필요할 경우 Amazon Cognito에 기본 제공된 사용자 디렉터리와 결합된 외부 디렉터리를 사용하여 사용자를 로그인하려면 다음 통합을 추가할 수 있습니다.

-

OAuth 2.0 소셜 로그인을 사용하여 로그인하고 고객 사용자 데이터를 가져옵니다. Amazon Cognito는 OAuth 2.0을 통해 Google, Facebook, Amazon, Apple 로그인을 지원합니다.

-

SAML 및 OIDC 로그인을 사용하여 로그인하고 작업 및 학교 사용자 데이터를 가져옵니다. SAML 또는 OpenID Connect(OIDC) ID 제공업체(idP)의 클레임을 수락하도록 Amazon Cognito를 구성할 수도 있습니다.

-

외부 사용자 프로필을 기본 사용자 프로필에 연결합니다. 연결된 사용자는 서드 파티 사용자 자격 증명으로 로그인하고 기본 제공 디렉터리에서 사용자에게 할당한 액세스 권한을 받을 수 있습니다.

기계 간 인증

일부 세션은 사람과 기계의 상호 작용이 아닙니다. 자동화된 프로세스를 통해 API에 대한 요청을 승인할 수 있는 서비스 계정이 필요할 수 있습니다. OAuth 2.0 범위를 사용하여 기계 간 인증을 위한 액세스 토큰을 생성하려면 클라이언트 보안 인증 부여

관련 주제

관리형 로그인

사용자 인터페이스를 빌드하지 않으려는 경우 사용자에게 사용자 지정 관리형 로그인 페이지를 제공할 수 있습니다. 관리형 로그인은 가입, 로그인, 멀티 팩터 인증(MFA) 및 암호 재설정을 위한 웹 페이지 세트입니다. 기존 도메인에 관리형 로그인을 추가하거나 AWS 하위 도메인에서 접두사 식별자를 사용할 수 있습니다.

관련 주제

보안

로컬 사용자는 SMS 또는 이메일 메시지의 코드 또는 다중 인증(MFA) 코드를 생성하는 앱으로 추가 인증 요소를 제공할 수 있습니다. 애플리케이션에서 MFA를 설정하고 처리하는 메커니즘을 구축하거나 관리형 로그인이 이를 관리하도록 할 수 있습니다. Amazon Cognito 사용자 풀은 사용자가 신뢰할 수 있는 디바이스에서 로그인할 때 MFA를 우회할 수 있습니다.

처음부터 사용자에게 MFA를 요구하기를 원치 않는 경우, 조건부로 MFA를 요구할 수 있습니다. Amazon Cognito는 적응형 인증을 통해 잠재적 악성 활동을 탐지하고 사용자에게 MFA를 설정하거나 로그인을 차단하도록 요구할 수 있습니다.

사용자 풀에 대한 네트워크 트래픽이 악성일 수 있는 경우 이를 모니터링하고 AWS WAF 웹 ACLs.

사용자 지정 사용자 경험

사용자의 가입, 로그인 또는 프로필 업데이트 단계 대부분에서 Amazon Cognito가 요청을 처리하는 방법을 사용자 지정할 수 있습니다. Lambda 트리거를 사용하면 사용자 지정 조건에 따라 ID 토큰을 수정하거나 가입 요청을 거부할 수 있습니다. 자체 사용자 지정 인증 흐름을 생성할 수 있습니다.

사용자 지정 CSS 및 로고를 업로드하여 관리형 로그인에 사용자에게 친숙한 모습과 느낌을 제공할 수 있습니다.

모니터링 및 분석

Amazon Cognito 사용자 풀은 관리형 로그인에 대한 요청을 포함한 API 요청을에 로깅합니다 AWS CloudTrail. Amazon CloudWatch Logs에서 성능 지표를 검토하고, Lambda 트리거를 사용하여 사용자 지정 로그를 CloudWatch로 푸시하고, 이메일 및 SMS 메시지 전송을 모니터링하고, Service Quotas 콘솔에서 API 요청 볼륨을 모니터링할 수 있습니다.

Plus 기능 계획을 사용하면 사용자 인증 시도에서 자동 학습 기술의 손상 지표를 모니터링하고 위험을 즉시 해결할 수 있습니다. 이러한 고급 보안 기능은 사용자 활동을 사용자 풀에 로깅하고 선택적으로 Amazon S3, CloudWatch Logs 또는 Amazon Data Firehose에 로깅합니다.

API 요청의 디바이스 및 세션 데이터를 Amazon Pinpoint 캠페인에 로깅할 수도 있습니다. Amazon Pinpoint를 사용하면 사용자 활동 분석을 기반으로 앱에서 푸시 알림을 보낼 수 있습니다.

관련 주제

Amazon Cognito 자격 증명 풀 통합

Amazon Cognito의 나머지 절반은 자격 증명 풀입니다. 자격 증명 풀은 사용자의 AWS 서비스 Amazon DynamoDB 또는 Amazon S3에 대한 API 요청을 승인하고 모니터링하는 자격 증명을 제공합니다. 사용자 풀에서 사용자를 분류하는 방식에 따라 데이터를 보호하는 자격 증명 기반 액세스 정책을 구축할 수 있습니다. 자격 증명 풀은 또한 사용자 풀 인증과 별개로 다양한 ID 제공업체(idP)의 토큰 및 SAML 2.0 어설션을 수락할 수 있습니다.