기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

2단계: AWS Managed Microsoft AD 준비

이제 AWS 관리형 Microsoft AD에서 신뢰 관계를 준비해 보겠습니다. 다음 단계들은 자체 관리형 도메인에서 완료한 단계들과 거의 동일합니다. 하지만 이번에는 AWS 관리형 Microsoft AD로 작업하고 있습니다.

VPC 서브넷 및 보안 그룹 구성

자체 관리형 네트워크에서 AWS 관리형 Microsoft AD가 포함된 VPC로의 트래픽을 허용해야 합니다. 이렇게 하려면 AWS 관리형 Microsoft AD를 배포하는 데 사용되는 서브넷과 연결된 ACLs과 도메인 컨트롤러에 구성된 보안 그룹 규칙이 모두 신뢰를 지원하는 데 필요한 트래픽을 허용하는지 확인해야 합니다.

포트 요구 사항은 신뢰 관계를 사용하게 될 서비스나 애플리케이션, 도메인 컨트롤러가 사용하는 Windows Server 버전에 따라 크게 달라집니다. 이 자습서 목적 상 지금은 다음 포트를 엽니다.

인바운드

TCP/UDP 53 - DNS

TCP/UDP 88 - Kerberos 인증

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 - Kerberos 인증

TCP 636 - LDAPS(LDAP over TLS/SSL)

TCP 3268-3269 - 글로벌 카탈로그

-

TCP/UDP 49152-65535 - RPC용 휘발성 포트

참고

더 이상 SMBv1이 지원되지 않습니다.

아웃바운드

ALL

참고

이들은 VPC와 자체 관리형 디렉터리를 연결하기 위해 필요한 최소 포트입니다. 특정 구성에서는 추가 포트를 개방해야 하는 경우도 있습니다.

AWS 관리형 Microsoft AD 도메인 컨트롤러 아웃바운드 및 인바운드 규칙을 구성하려면

-

AWS Directory Service 콘솔

로 돌아갑니다. 디렉터리 목록에서 AWS 관리형 Microsoft AD 디렉터리의 디렉터리 ID를 기록해 둡니다. https://console.aws.amazon.com/vpc/

에서 Amazon VPC 콘솔을 엽니다. -

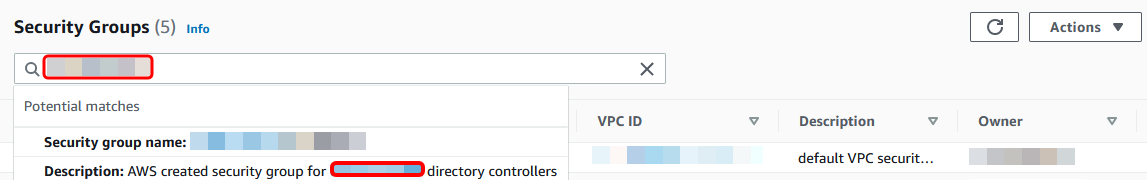

탐색 창에서 Security Groups를 선택합니다.

-

검색 상자를 사용하여 AWS 관리형 Microsoft AD 디렉터리 ID를 검색합니다. 검색 결과에서 설명이

AWS created security group for인 보안 그룹을 선택합니다.yourdirectoryIDdirectory controllers

-

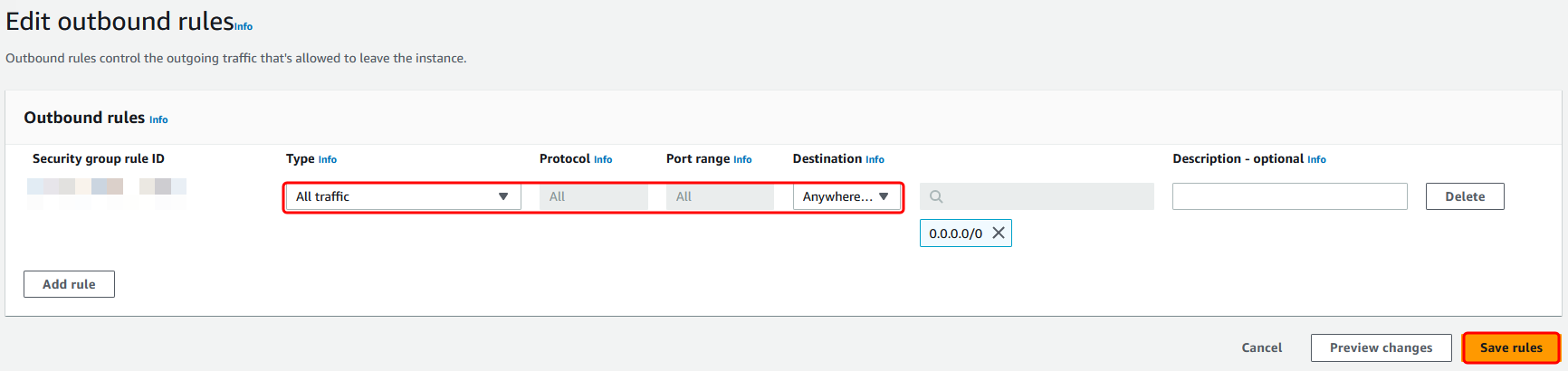

해당 보안 그룹의 [Outbound Rules] 탭으로 이동합니다. 아웃바운드 규칙 편집을 선택한 다음 규칙 추가를 선택합니다. 새 규칙에서 아래 값을 입력합니다.

-

[Type]: 모든 트래픽

-

[Protocol]: 모두

-

[Destination]은 도메인 컨트롤러에서 나가는 트래픽과 트래픽 대상을 결정합니다. 단일 IP 주소 또는 CIDR 표기법으로 된 IP 주소 범위(예: 203.0.113.5/32)를 지정합니다. 또한 동일 리전 내 다른 보안 그룹의 이름이나 ID를 지정할 수도 있습니다. 자세한 내용은 디렉터리의 AWS 보안 그룹 구성 및 사용 이해 단원을 참조하십시오.

-

-

규칙 저장을 선택합니다.

Kerberos 사전 인증이 활성화되었는지 확인

이제 AWS 관리형 Microsoft AD의 사용자에게 Kerberos 사전 인증도 활성화되어 있는지 확인하려고 합니다. 자체 관리형 디렉터리에서 완료한 것과 동일한 프로세스입니다. 이것이 기본 설정이지만, 어떤 것도 변경되지 않았는지 확인합니다.

사용자 Kerberos 설정을 보려면

-

도메인에 AWS 관리형 Microsoft AD 관리자 계정 및 그룹 권한 대한 또는 도메인의 사용자를 관리할 권한이 위임된 계정을 사용하여 AWS 관리형 Microsoft AD 디렉터리의 멤버인 인스턴스에 로그인합니다.

-

아직 설치가 되지 않았다면 Microsoft Active Directory 사용자 및 컴퓨터 도구와 DNS 도구를 설치합니다. AWS 관리형 Microsoft AD용 Active Directory 관리 도구 설치에서 이들 도구를 설치하는 방법을 확인합니다.

-

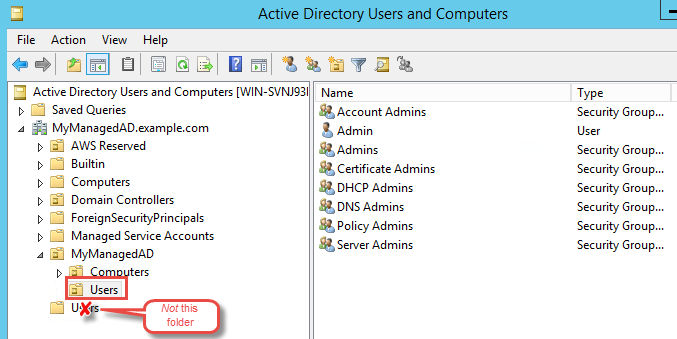

서버 관리자를 엽니다. [Tools] 메뉴에서 [Active Directory Users and Computers]를 선택합니다.

-

도메인에서 [Users] 폴더를 선택합니다. 이는 NetBIOS 이름 아래에 있는 사용자 폴더이며 FQDN(정규화된 도메인 이름) 아래에 있는 사용자 폴더가 아니라는 점에 유의하세요.

사용자 목록에서 사용자를 마우스 오른쪽 버튼으로 클릭한 다음 속성을 선택합니다.

-

[Account] 탭을 선택합니다. [Account options] 목록에서 [Do not require Kerberos preauthentication]가 선택되지 않았는지 확인합니다.

다음 단계