기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

성능 개선 도우미에 대한 액세스 정책 구성

성능 개선 도우미에 액세스하려면 AWS Identity and Access Management (IAM)의 적절한 권한이 있어야 합니다. 액세스 권한 부여 옵션은 다음과 같습니다:

-

권한 세트 또는 역할에

AmazonRDSPerformanceInsightsReadOnly관리형 정책을 연결합니다. -

사용자 지정 IAM 정책을 생성하고 권한 세트 또는 역할에 연결합니다.

또한 성능 개선 도우미를 활성화할 때 고객 관리형 키를 지정한 경우 계정의 사용자에게 KMS 키에 대한 kms:Decrypt 및 kms:GenerateDataKey 권한이 있는지 확인합니다.

참고

AWS KMS 키 및 보안 그룹 관리를 통한 encryption-at-rest의 경우 Amazon DocumentDB는 Amazon RDS

AmazonRDSPerformanceInsightsReadOnly 정책을 IAM 보안 주체에 연결

AmazonRDSPerformanceInsightsReadOnly는 Amazon DocumentDB 성능 개선 도우미 API의 모든 읽기 전용 작업에 대한 액세스 권한을 부여하는 AWS관리형 정책입니다. 현재 이 API의 모든 작업은 읽기 전용입니다. AmazonRDSPerformanceInsightsReadOnly를 권한 세트 또는 역할에 연결하면 수신자는 성능 개선 도우미를 다른 콘솔 기능과 함께 사용할 수 있습니다.

성능 개선 도우미를 위한 사용자 지정 IAM 정책 만들기

AmazonRDSPerformanceInsightsReadOnly 정책이 없는 사용자의 경우, 사용자 관리형 IAM 정책을 생성 또는 수정하여 성능 개선 도우미에 대한 액세스 권한을 부여할 수 있습니다. 정책을 권한 세트 또는 역할에 연결할 때 수신자는 성능 개선 도우미을 사용할 수 있습니다.

사용자 지정 정책을 생성하는 방법

https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

탐색 창에서 Policies를 선택합니다.

-

정책 생성을 선택합니다.

-

정책 생성 페이지에서 JSON 탭을 선택합니다.

-

다음 텍스트를 복사하여 붙여넣습니다.

us-east-1을 AWS 리전 이름으로 바꾸고111122223333을 고객 계정 번호로 바꿉니다. -

정책 검토를 선택합니다.

-

정책의 이름과 설명(선택 사항)을 지정한 다음 정책 검토를 선택합니다.

이제 정책을 권한 세트 또는 역할에 연결할 수 있습니다. 다음 절차에서는 이 목적으로 사용할 수 있는 사용자가 이미 있다고 가정합니다.

사용자에게 정책을 연결

https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

탐색 창에서 사용자를 선택합니다.

-

목록에서 기존 사용자를 선택합니다.

중요

성능 개선 도우미을 사용하려면 사용자 정의 정책 외에 Amazon DocumentDB에 액세스할 수 있어야 합니다. 예를 들어 AmazonDocDBReadOnlyAccess 사전 정의 정책은 Amazon DocDB에 대한 읽기 전용 액세스를 제공합니다. 자세한 내용은 정책을 사용한 액세스 권리를 참조하세요.

-

요약 페이지에서 권한 추가를 선택합니다.

-

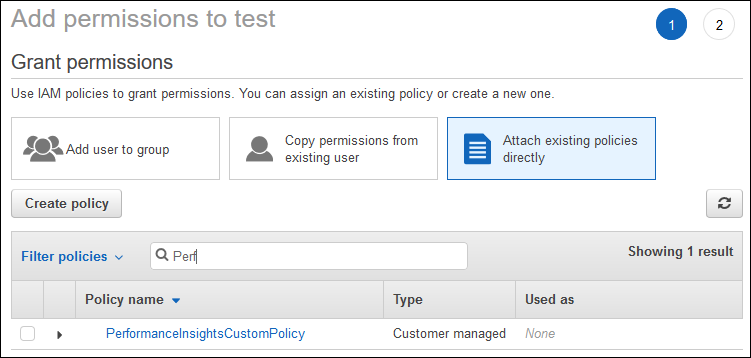

기존 정책 직접 첨부를 선택합니다. 검색에 다음과 같이 정책 이름의 첫 문자 몇 개를 입력합니다.

-

정책을 선택하고 다음: 검토를 선택합니다.

-

권한 추가를 선택합니다.

성능 개선 도우미에 대한 AWS KMS 정책 구성

성능 개선 도우미는 AWS KMS key 를 사용하여 민감한 데이터를 암호화합니다. API 또는 콘솔을 통해 성능 개선 도우미를 활성화하면 다음 옵션이 있습니다:

-

기본값을 선택합니다 AWS 관리형 키.

Amazon DocumentDB는 새 DB 인스턴스에 AWS 관리형 키 를 사용합니다. Amazon DocumentDB는 AWS 계정에 AWS 관리형 키 대한를 생성합니다. AWS 계정에는 AWS 리전마다 Amazon DocumentDB에 AWS 관리형 키 대해 다른이 있습니다.

-

고객 관리형 키를 선택합니다.

고객 관리형 키를 지정하는 경우 성능 개선 도우미 API를 호출하는 계정의 사용자는 KMS 키에 대한

kms:Decrypt및kms:GenerateDataKey권한이 필요합니다. IAM 정책을 통해 이러한 권한을 구성할 수 있습니다. 그러나 KMS 키 정책을 통해 이러한 권한을 관리하는 것이 좋습니다. 자세한 내용은 AWS KMS에서 키 정책 사용을 참조하세요.

다음 샘플 키 정책은 KMS 키 정책에 문을 추가하는 방법을 보여 줍니다. 이러한 문을 통해 성능 개선 도우미에 액세스할 수 있습니다. 사용 방법에 따라 몇 가지 제한을 변경할 AWS KMS수 있습니다. 정책에 문을 추가하기 전에 모든 문을 제거하세요.