기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

키 정책 보기

AWS KMS API에서 AWS KMS 콘솔 또는 GetKeyPolicy 작업을 사용하여 계정AWS 관리형 키의 AWS KMS 고객 관리형 키 또는에 대한 키 정책을 볼 수 있습니다. 이러한 기법을 사용하여 다른 AWS 계정에서 KMS 키의 키 정책을 볼 수 없습니다.

AWS KMS 키 정책에 대한 자세한 내용은 섹션을 참조하세요의 키 정책 AWS KMS. KMS 키에 액세스할 수 있는 사용자 및 역할을 확인하는 방법은 AWS KMS keys에 대한 액세스 결정 단원을 참조하십시오.

권한이 부여된 사용자는 AWS Management 콘솔의 키 정책(Key policy) 탭에서 AWS 관리형 키 또는 고객 관리형 키에 대한 키 정책을 볼 수 있습니다.

에서 KMS 키에 대한 키 정책을 보려면 kms:ListAliases, kms:DescribeKey 및 kms:GetKeyPolicy 권한이 있어야 AWS Management 콘솔합니다.

-

에 로그인 AWS Management 콘솔 하고 https://console.aws.amazon.com/kms

AWS Key Management Service (AWS KMS) 콘솔을 엽니다. -

를 변경하려면 페이지 오른쪽 상단의 리전 선택기를 AWS 리전사용합니다.

-

가 AWS 자동으로 생성하고 관리하는 계정의 키를 보려면 탐색 창에서 AWS 관리형 키를 선택합니다. 해당 계정에서 직접 생성하고 관리하는 키를 보려면 탐색 창에서 고객 관리형 키를 선택합니다.

-

KMS 키 목록에서 검사하려는 KMS 키의 별칭 또는 키 ID를 선택합니다.

-

키 정책(Key policy) 탭을 선택합니다.

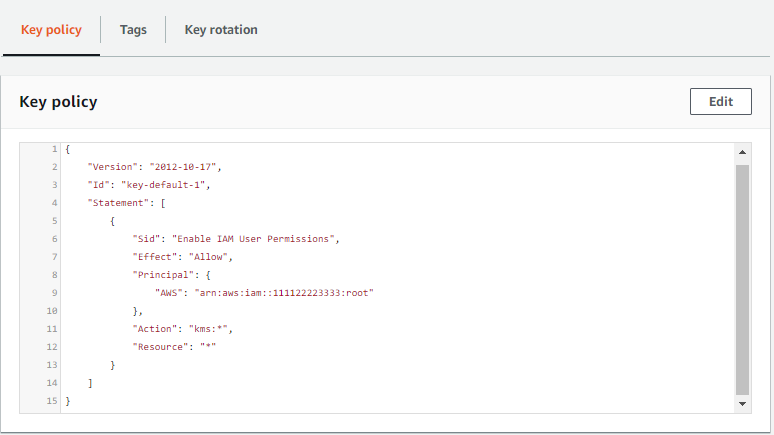

키 정책(Key policy) 탭에서 키 정책 문서를 볼 수 있습니다. 다음은 정책 보기입니다. 키 정책 문에서 키 정책을 통해 KMS 키에 대한 액세스 권한이 부여된 보안 주체를 볼 수 있고, 이러한 보안 주체가 수행할 수 있는 작업을 볼 수 있습니다.

다음 예제에서는 기본 키 정책에 대한 정책 보기를 보여 줍니다.

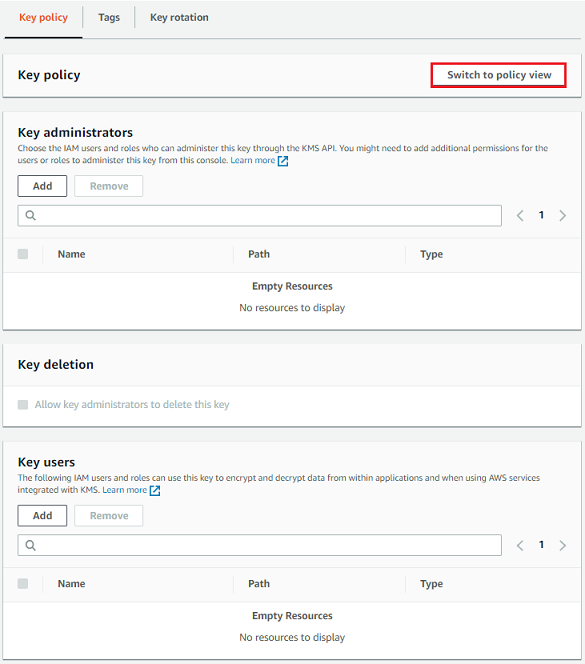

또는에서 KMS 키를 생성한 경우 키 관리자 AWS Management 콘솔, 키 삭제 및 키 사용자 섹션이 포함된 기본 보기가 표시됩니다. 키 정책 문서를 보려면 정책 보기로 전환(Switch to policy view)을 선택합니다.

다음 예제에서는 기본 키 정책에 대한 기본 보기를 보여 줍니다.

에서 KMS 키에 대한 키 정책을 가져오려면 API에서 AWS KMS GetKeyPolicy 작업을 AWS 계정사용합니다. 이 작업을 사용하여 다른 계정의 키 정책은 볼 수 없습니다.

다음 예제에서는 AWS Command Line Interface (AWS CLI)에서 get-key-policy 명령을 사용하지만 SDK를 AWS 사용하여이 요청을 할 수 있습니다.

default가 유일하게 유효한 값이더라도 PolicyName 파라미터가 필요합니다. 또한 이 명령은 더 쉽게 볼 수 있도록 JSON이 아닌 텍스트로 출력을 요청합니다.

이 명령을 실행하기 앞서 예제 키 ID를 유효한 키 ID로 바꿉니다.

$aws kms get-key-policy --key-id1234abcd-12ab-34cd-56ef-1234567890ab--policy-name default --output text

응답은 다음과 같이 기본 키 정책을 반환합니다.