자습서: Amazon Simple Notification Service에서 AWS Lambda 사용

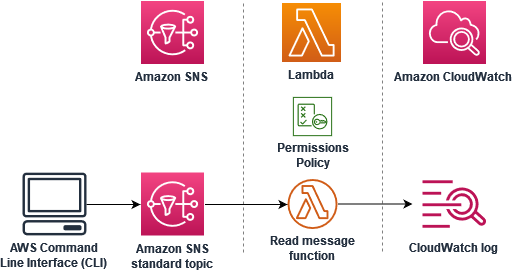

이 자습서에서는 하나의 AWS 계정에서 Lambda 함수를 사용하여 별도의 AWS 계정에서 Amazon Simple Notification Service(SNS) 주제를 구독합니다. Amazon SNS 주제에 메시지를 게시하면 Lambda 함수가 메시지 내용을 읽어 Amazon CloudWatch Logs에 출력합니다. 이 자습서를 완료하려면 AWS Command Line Interface(AWS CLI)를 사용합니다.

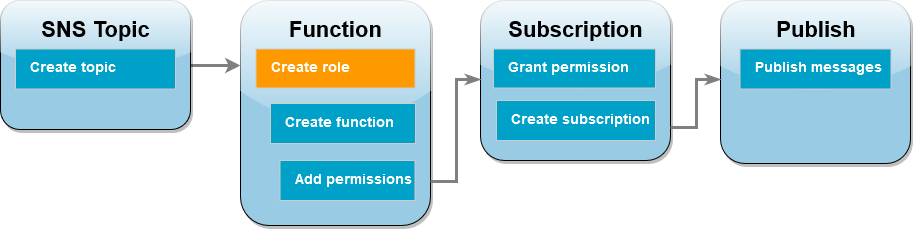

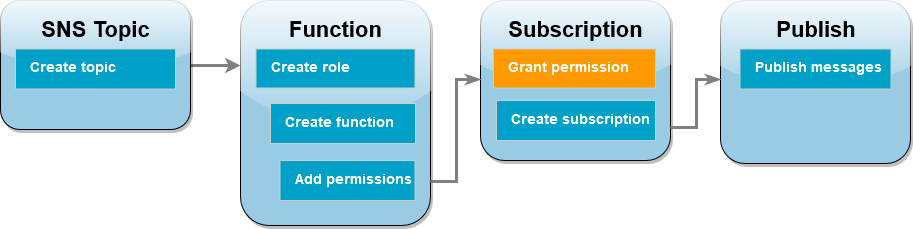

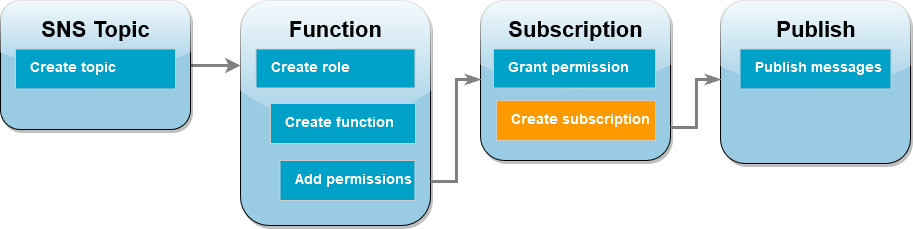

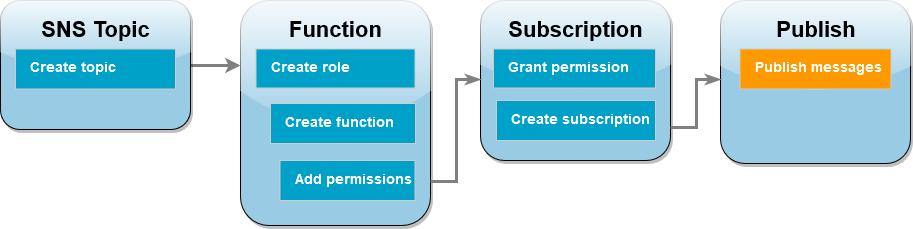

이 자습서를 완료하려면 다음 단계를 수행합니다.

-

계정 A에서 Amazon SNS 주제를 생성합니다.

-

계정 B에서 주제에서 메시지를 읽을 Lambda 함수를 생성합니다.

-

계정 B에서 주제에 대한 구독을 생성합니다.

-

계정 A의 Amazon SNS 주제에 메시지를 게시하고 계정 B의 Lambda 함수가 메시지를 CloudWatch Logs로 출력하는지 확인합니다.

이 단계를 완료하면 Lambda 함수를 간접적으로 간접 호출하도록 Amazon SNS 주제를 구성하는 방법을 배우게 됩니다. 또한 다른 AWS 계정의 리소스가 Lambda를 간접적으로 간접 호출할 수 있는 권한을 부여하는 AWS Identity and Access Management(IAM) 정책을 생성하는 방법도 배웁니다.

이 자습서에서는 2개의 개별 AWS 계정을 사용합니다. AWS CLI 명령은 각각 다른 AWS 계정에서 사용하도록 구성된 accountA와 accountB라는 2개의 명명된 프로파일을 사용하여 이를 설명합니다. 다른 프로파일을 사용하도록 AWS CLI를 구성하는 방법에 대한 자세한 내용은 AWS Command Line Interface - 버전 2 사용 설명서의 구성 및 자격 증명 파일 설정을 참조하세요. 두 프로파일에 대해 동일한 기본 AWS 리전을 구성해야 합니다.

두 AWS 계정에 대해 생성하는 AWS CLI 프로파일이 서로 다른 이름을 사용하거나 기본 프로파일과 하나의 명명된 프로파일을 사용하는 경우 필요에 따라 다음 단계에서 AWS CLI 명령을 수정합니다.

사전 조건

아직 AWS Command Line Interface를 설치하지 않은 경우 AWS CLI의 최신 버전 설치 또는 업데이트에서 설명하는 단계에 따라 설치하세요.

이 자습서에서는 명령을 실행할 셸 또는 명령줄 터미널이 필요합니다. Linux 및 macOS에서는 선호하는 셸과 패키지 관리자를 사용합니다.

참고

Windows에서는 Lambda와 함께 일반적으로 사용하는 일부 Bash CLI 명령(예:zip)은 운영 체제의 기본 제공 터미널에서 지원되지 않습니다. Ubuntu와 Bash의 Windows 통합 버전을 가져오려면 Linux용 Windows Subsystem을 설치

Amazon SNS 주제 생성(계정 A)

주제를 생성하려면

-

계정 A에서 다음 AWS CLI 명령을 사용하여 Amazon SNS 표준 주제를 생성합니다.

aws sns create-topic --name sns-topic-for-lambda --profile accountA다음과 유사한 출력 화면이 표시되어야 합니다.

{ "TopicArn": "arn:aws:sns:us-west-2:123456789012:sns-topic-for-lambda" }주제의 Amazon 리소스 이름(ARN)을 기록해 둡니다. 이는 나중에 자습서에서 주제를 구독하기 위해 Lambda 함수에 권한을 추가할 때 필요합니다.

함수 실행 역할 생성(계정 B)

실행 역할은 AWS 서비스 및 리소스에 액세스할 수 있는 권한을 Lambda 함수에 부여하는 IAM 역할입니다. 계정 B에서 함수를 생성하기 전에 CloudWatch Logs에 로그를 쓸 수 있는 기본 권한을 함수에 부여하는 역할을 생성합니다. Amazon SNS 주제에서 읽을 수 있는 권한은 이후 단계에서 추가하겠습니다.

실행 역할을 만들려면

-

계정 B의 IAM 콘솔에서 역할 페이지

를 엽니다. -

역할 생성을 선택합니다.

-

신뢰할 수 있는 엔터티 유형에서 AWS 서비스를 선택합니다.

-

사용 사례에서 Lambda를 선택합니다.

-

다음을 선택합니다.

-

다음을 수행하여 역할에 기본 권한 정책을 추가합니다.

-

권한 정책 검색 상자에

AWSLambdaBasicExecutionRole을 입력합니다. -

다음을 선택합니다.

-

-

다음을 수행하여 역할 생성을 마무리합니다.

-

역할 세부 정보의 역할 이름에

lambda-sns-role을 입력합니다. -

역할 생성을 선택합니다.

-

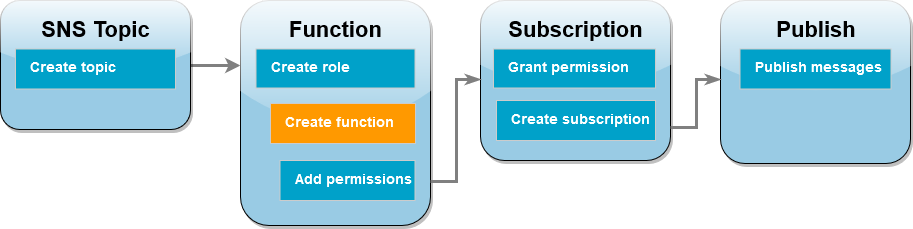

Lambda 함수 생성(계정 B)

Amazon SNS 메시지를 처리하는 Lambda 함수를 생성합니다. 함수 코드는 각 레코드의 메시지 콘텐츠를 Amazon CloudWatch Logs에 로그합니다.

이 자습서에서는 Node.js 22 런타임을 사용하지만 다른 런타임 언어의 예제 코드도 제공했습니다. 다음 상자에서 탭을 선택하여 관심 있는 런타임에 대한 코드를 볼 수 있습니다. 이 단계에서 사용할 JavaScript 코드는 JavaScript 탭에 표시된 첫 번째 예제입니다.

함수를 만들려면

-

프로젝트에 대한 디렉터리를 생성하고 해당 디렉터리로 전환합니다.

mkdir sns-tutorial cd sns-tutorial -

샘플 JavaScript 코드를 새로운

index.js파일에 복사합니다. -

다음

zip명령을 사용하여 배포 패키지를 생성합니다.zip function.zip index.js -

다음 AWS CLI 명령을 실행하여 계정 B에서 Lambda 함수를 생성합니다.

aws lambda create-function --function-name Function-With-SNS \ --zip-file fileb://function.zip --handler index.handler --runtime nodejs22.x \ --role arn:aws:iam::<AccountB_ID>:role/lambda-sns-role \ --timeout 60 --profile accountB다음과 유사한 출력 화면이 표시되어야 합니다.

{ "FunctionName": "Function-With-SNS", "FunctionArn": "arn:aws:lambda:us-west-2:123456789012:function:Function-With-SNS", "Runtime": "nodejs22.x", "Role": "arn:aws:iam::123456789012:role/lambda_basic_role", "Handler": "index.handler", ... "RuntimeVersionConfig": { "RuntimeVersionArn": "arn:aws:lambda:us-west-2::runtime:7d5f06b69c951da8a48b926ce280a9daf2e8bb1a74fc4a2672580c787d608206" } } -

함수의 Amazon 리소스 이름(ARN)을 기록합니다. 이는 나중에 자습서에서 Amazon SNS에 함수를 간접적으로 간접 호출할 권한을 추가할 때 필요합니다.

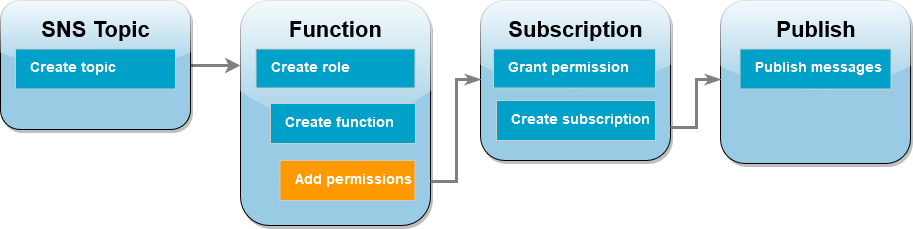

함수에 권한 추가(계정 B)

Amazon SNS가 함수를 간접적으로 간접 호출하려면 리소스 기반 정책의 문에서 권한을 부여해야 합니다. AWS CLI add-permission 명령을 사용하여 이 문을 추가합니다.

Amazon SNS에 함수를 간접적으로 간접 호출할 수 있는 권한 부여

-

계정 B에서 이전에 기록한 Amazon SNS 주제의 ARN을 사용하여 다음 AWS CLI 명령을 실행합니다.

aws lambda add-permission --function-name Function-With-SNS \ --source-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --statement-id function-with-sns --action "lambda:InvokeFunction" \ --principal sns.amazonaws.com --profile accountB다음과 유사한 출력 화면이 표시되어야 합니다.

{ "Statement": "{\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\": \"arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda\"}}, \"Action\":[\"lambda:InvokeFunction\"], \"Resource\":\"arn:aws:lambda:us-east-1:<AccountB_ID>:function:Function-With-SNS\", \"Effect\":\"Allow\",\"Principal\":{\"Service\":\"sns.amazonaws.com\"}, \"Sid\":\"function-with-sns\"}" }

참고

Amazon SNS 주제가 있는 계정이 옵트인 AWS 리전에서 호스팅되는 경우 보안 주체에서 리전을 지정해야 합니다. 예를 들어, 아시아 태평양(홍콩) 리전에서 Amazon SNS 주제를 사용하는 경우 보안 주체에 대해 sns.amazonaws.com 대신 sns.ap-east-1.amazonaws.com을 지정해야 합니다.

Amazon SNS 구독을 위한 크로스 계정 권한 부여(계정 A)

계정 B의 Lambda 함수가 계정 A에서 생성한 Amazon SNS 주제를 구독할 수 있도록 계정 B에 주제를 구독할 수 있는 권한을 부여해야 합니다. AWS CLI add-permission 명령을 사용하여 이 권한을 부여합니다.

계정 B가 주제를 구독할 수 있는 권한 부여

-

계정 A에서 다음 AWS CLI 명령을 실행합니다. 이전에 기록한 Amazon SNS 주제의 ARN을 사용합니다.

aws sns add-permission --label lambda-access --aws-account-id<AccountB_ID>\ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --action-name Subscribe ListSubscriptionsByTopic --profile accountA

구독 생성(계정 B)

이제 계정 B에서 계정 A의 자습서 시작 부분에서 생성한 Amazon SNS 주제에 대한 Lambda 함수를 구독합니다. 이 주제(sns-topic-for-lambda)로 메시지가 전송되면 Amazon SNS는 계정 B에서 Lambda 함수 Function-With-SNS를 간접 호출합니다.

구독 생성

-

계정 B에서 다음 AWS CLI 명령을 실행합니다. 주제를 생성한 기본 리전과 주제 및 Lambda 함수의 ARN을 사용합니다.

aws sns subscribe --protocol lambda \ --regionus-east-1\ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --notification-endpoint arn:aws:lambda:us-east-1:<AccountB_ID>:function:Function-With-SNS \ --profile accountB다음과 유사한 출력 화면이 표시되어야 합니다.

{ "SubscriptionArn": "arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda:5d906xxxx-7c8x-45dx-a9dx-0484e31c98xx" }

주제에 메시지 게시(계정 A 및 계정 B)

이제 계정 B의 Lambda 함수가 계정 A의 Amazon SNS 주제를 구독하므로 주제에 메시지를 게시하여 설정을 테스트할 차례입니다. Amazon SNS가 Lambda 함수를 간접적으로 간접 호출했는지 확인하려면 CloudWatch Logs를 사용하여 함수의 출력을 봅니다.

주제에 메시지 게시 및 함수의 출력 보기

-

텍스트 파일에

Hello World를 입력하고message.txt로 저장합니다. -

텍스트 파일을 저장한 디렉터리와 동일한 디렉터리에서 계정 A의 다음 AWS CLI 명령을 실행합니다. 사용자 주제의 ARN을 사용합니다.

aws sns publish --message file://message.txt --subject Test \ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --profile accountA그러면 Amazon SNS가 메시지를 수락했음을 나타내는 고유 식별자가 포함된 메시지 ID가 반환됩니다. Amazon SNS는 주제의 구독자에게 메시지를 전달하려고 시도합니다. Amazon SNS가 Lambda 함수를 간접적으로 간접 호출했는지 확인하려면 CloudWatch Logs를 사용하여 함수의 출력을 봅니다.

-

계정 B에서 Amazon CloudWatch 콘솔의 로그 그룹

페이지를 엽니다. -

함수에 대한 로그 그룹(

/aws/lambda/Function-With-SNS)을 선택합니다. -

최신 로그 스트림을 선택합니다.

-

함수가 간접적으로 제대로 간접 호출되면 주제에 게시한 메시지의 내용을 보여주는 다음과 유사한 출력이 표시됩니다.

2023-07-31T21:42:51.250Z c1cba6b8-ade9-4380-aa32-d1a225da0e48 INFO Processed message Hello World 2023-07-31T21:42:51.250Z c1cba6b8-ade9-4380-aa32-d1a225da0e48 INFO done

리소스 정리

이 자습서 용도로 생성한 리소스를 보관하고 싶지 않다면 지금 삭제할 수 있습니다. 더 이상 사용하지 않는 AWS 리소스를 삭제하면 AWS 계정에 불필요한 요금이 발생하는 것을 방지할 수 있습니다.

계정 A에서 Amazon SNS 주제를 정리합니다.

Amazon SNS 주제를 삭제하려면

-

Amazon SNS 콘솔의 주제 페이지

를 엽니다. -

생성한 주제를 선택합니다.

-

삭제를 선택합니다.

-

텍스트 입력 필드에

delete me을 입력합니다. -

삭제를 선택합니다.

계정 B에서 실행 역할, Lambda 함수 및 Amazon SNS 구독을 정리합니다.

집행 역할 삭제

-

IAM 콘솔에서 역할 페이지

를 엽니다. -

생성한 실행 역할을 선택합니다.

-

삭제를 선택합니다.

-

텍스트 입력 필드에 역할의 이름을 입력하고 Delete(삭제)를 선택합니다.

Lambda 함수를 삭제하려면

-

Lambda 콘솔의 함수 페이지

를 엽니다. -

생성한 함수를 선택합니다.

-

작업, 삭제를 선택합니다.

-

텍스트 입력 필드에

confirm를 입력하고 Delete(삭제)를 선택합니다.

Amazon SNS 구독을 삭제하려면

-

Amazon SNS 콘솔의 구독 페이지

를 엽니다. -

생성한 구독을 선택합니다.

-

삭제(Delete)와 삭제(Delete)를 차례로 선택합니다.