기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

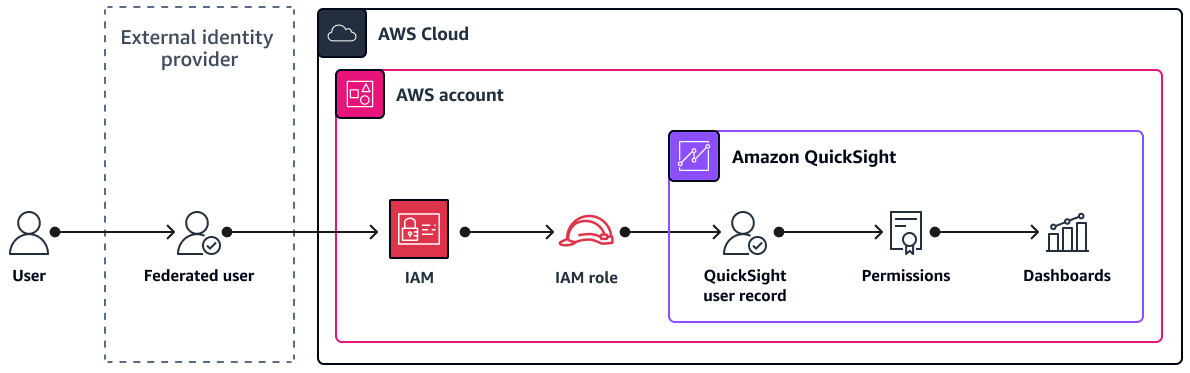

IAM 및 외부 IdP를 통해 QuickSight에 대한 페더레이션 사용자 액세스 구성

다음은이 아키텍처의 특성입니다.

-

Amazon QuickSight 사용자 레코드는 AWS Identity and Access Management (IAM) 역할 및와 같은 IdP의 사용자 이름에 연결됩니다

QuickSightReader/DiegoRamirez@example.com. -

사용자는 액세스를 자체 프로비저닝할 수 있습니다.

-

사용자는 외부 자격 증명 공급자에 로그인합니다.

-

이메일 동기화가 비활성화된 경우 사용자는 QuickSight에 로그인할 때 원하는 이메일 주소를 제공할 수 있습니다. 이메일 동기화가 활성화된 경우 QuickSight는 엔터프라이즈 IdP에 정의된 이메일 주소를 사용합니다. 자세한 내용은 이 안내서의 페더레이션 사용자를 위한 QuickSight 이메일 동기화 섹션을 참조하세요.

-

IAM 역할에는 외부 IdP의 페더레이션 사용자만 역할을 수임하도록 허용하는 신뢰 정책이 포함되어 있습니다.

고려 사항 및 사용 사례

이미 ID 페더레이션을 사용하여에 액세스하는 경우이 기존 구성을 사용하여 QuickSight에 대한 액세스를 확장할 수도 AWS 계정있습니다. QuickSight 액세스의 경우 액세스 권한 프로비저닝 및 검토에 사용하는 것과 동일한 프로세스를 재사용할 수 있습니다 AWS 계정.

사전 조건

-

QuickSight의 관리 권한.

-

조직에서 이미 Okta 또는와 같은 외부 자격 증명 공급자를 사용하고 있습니다Ping.

액세스 구성

지침은 QuickSight 설명서의 IAM 및 QuickSight를 사용하여 IdP 페더레이션 설정을 참조하세요. QuickSight에 대한 권한 정책 구성에 대한 자세한 내용은이 설명서IAM 정책 구성의 섹션을 참조하세요.