기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

IAM Identity Center를 통해 QuickSight에 대한 페더레이션 사용자 액세스 구성

기업이 이미를 사용하고 AWS IAM Identity Center있는 경우이 서비스를 사용하여 페더레이션 사용자를 인증할 수 있습니다. SAML 2.0 페더레이션을 사용하거나 IAM Identity Center 간의 내장 서비스 통합을 사용할 수 있습니다. 기본 제공 서비스 통합에 대한 자세한 내용은이 설명서IAM Identity Center 통합의 섹션을 참조하세요.

IAM Identity Center와 함께 SAML 2.0 페더레이션을 사용하는 경우 QuickSight에 대한 페더레이션 사용자 액세스를 구성하는 두 가지 방법이 있습니다.

-

권한 세트를 사용하여 권한 구성 - IAM Identity Center 및 QuickSight AWS 계정 용가 동일한 조직의 구성원인 경우에만이 접근 방식을 사용할 수 있습니다 AWS Organizations. 권한 세트는 하나 이상의 AWS Identity and Access Management (IAM) 정책 모음을 정의하는 템플릿입니다. 권한 세트는 조직의 권한 관리를 간소화할 수 있습니다.

-

IAM 역할을 사용하여 권한 구성 –이 접근 방식은 QuickSight AWS 계정 용가 IAM Identity Center와 동일한 조직의 일부가 아닌 경우에 적합합니다. 이 접근 방식에서는 QuickSight를 사용하여 동일한 계정에서 직접 IAM 역할을 생성합니다.

이러한 두 가지 접근 방식 모두에서 사용자는 자신의 QuickSight 액세스를 자체 프로비저닝할 수 있습니다. 이메일 동기화가 비활성화된 경우 사용자는 QuickSight에 로그인할 때 원하는 이메일 주소를 제공할 수 있습니다. 이메일 동기화가 활성화된 경우 QuickSight는 엔터프라이즈 IdP에 정의된 이메일 주소를 사용합니다. 자세한 내용은 이 안내서의 페더레이션 사용자를 위한 QuickSight 이메일 동기화 섹션을 참조하세요.

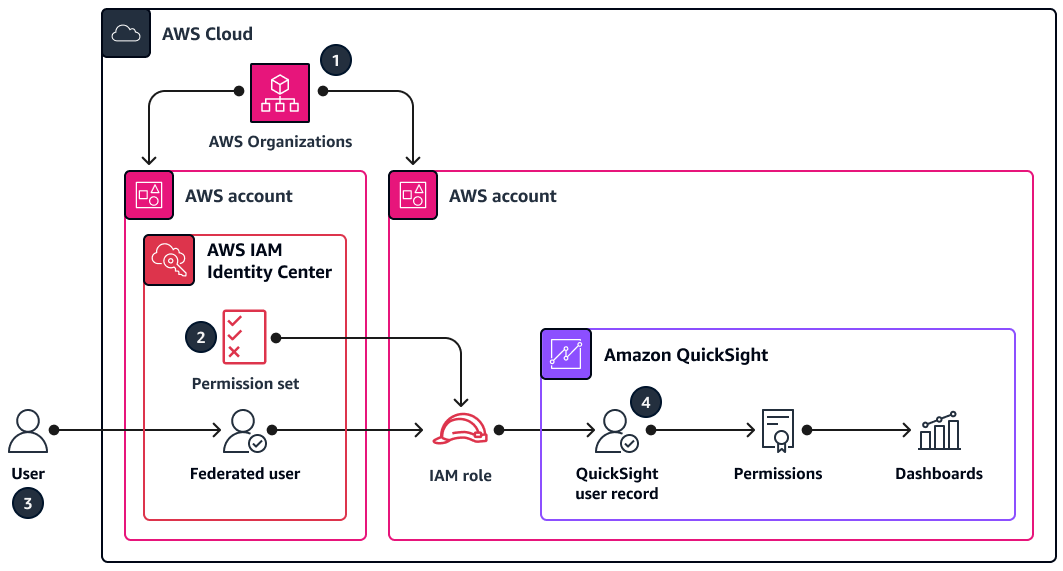

권한 세트를 사용하여 권한 구성

다음은이 아키텍처 및 액세스 접근 방식의 특성입니다.

-

IAM Identity Center 및 QuickSight AWS 계정 용는에서 동일한 조직에 있습니다 AWS Organizations.

-

IAM Identity Center에서 정의하는 권한 세트는 IAM 역할을 관리하고 제어합니다.

-

사용자는 IAM Identity Center를 통해 로그인합니다.

-

QuickSight 사용자 레코드는 IAM Identity Center에서 관리하는 IAM 역할과 같은 사용자 이름에 연결됩니다

AWSReservedSSO_QuickSightReader_7oe58cd620501f23/DiegoRamirez@example.com.

사전 조건

-

활성 QuickSight 계정

-

다음 권한:

-

QuickSight가 구독 AWS 계정 되는에 대한 관리자 액세스

-

IAM Identity Center 콘솔에 대한 액세스 및 권한 세트 생성 권한

-

액세스 구성

QuickSight를 구독하기 전에 IAM Identity Center를 이미 설정하고 구성했는지 확인합니다. 지침은 IAM Identity Center 설명서의 활성화 AWS IAM Identity Center 및 시작하기 자습서를 참조하세요. 조직에서 IAM Identity Center를 구성한 후 IAM Identity Center에서 페더레이션 사용자가 QuickSight에 액세스할 수 있도록 허용하는 사용자 지정 권한 세트를 생성합니다. 지침은 IAM Identity Center 설명서의 권한 세트 생성을 참조하세요. 권한 세트에 포함하는 정책을 구성하는 방법에 대한 자세한 내용은 IAM 정책 구성이 설명서의 섹션을 참조하세요.

권한 세트를 생성한 후 QuickSight가 구독되는 대상 AWS 계정 에 프로비저닝한 다음 QuickSight 액세스가 필요한 사용자 및 그룹에 적용합니다. 권한 세트 할당에 대한 자세한 내용은 IAM Identity Center 설명서의에 사용자 액세스 권한 할당 AWS 계정을 참조하세요.

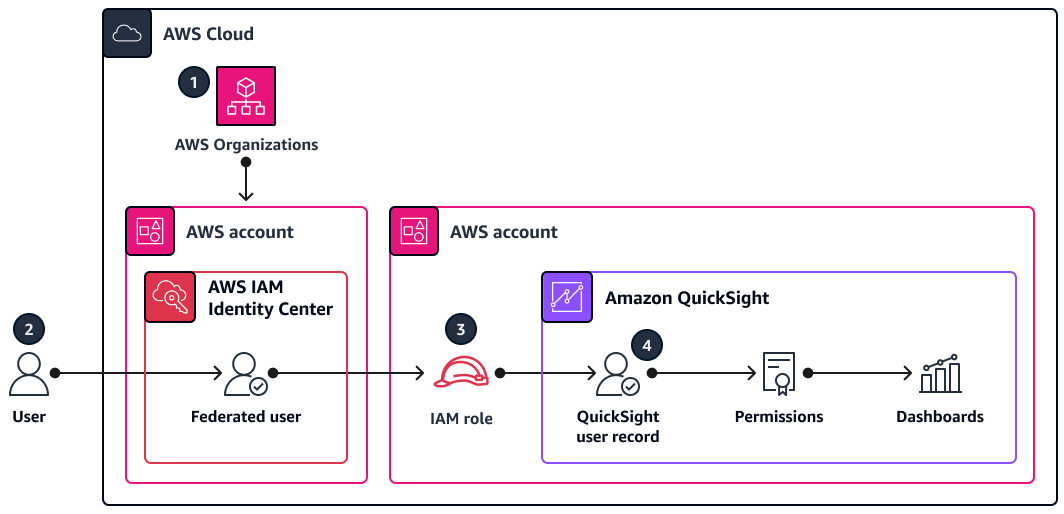

IAM 역할을 사용하여 권한 구성

다음은이 아키텍처 및 액세스 접근 방식의 특성입니다.

-

IAM Identity Center 및 QuickSight AWS 계정 용는 동일한 조직에 속하지 않습니다 AWS Organizations.

-

사용자는 IAM Identity Center 또는 IAM Identity Center에서 ID 소스로 구성한 외부 IdP를 통해 로그인합니다.

-

IAM 역할에는 IAM Identity Center의 페더레이션 사용자만 역할을 수임하도록 허용하는 신뢰 정책이 포함되어 있습니다.

-

QuickSight 사용자 레코드는와 같은 IdP의 IAM 역할 및 사용자 이름에 연결됩니다

QuickSightReader/DiegoRamirez@example.com.

사전 조건

-

활성 QuickSight 계정입니다.

-

다음 권한:

-

QuickSight가 구독 AWS 계정 되는에 대한 관리자 액세스.

-

IAM Identity Center 콘솔에 대한 액세스 및 애플리케이션 관리 권한.

-

-

IAM Identity Center를 설정하고 구성했습니다. 지침은 IAM Identity Center 설명서의 활성화 AWS IAM Identity Center 및 시작하기 자습서를 참조하세요.

-

IAM Identity Center를 IAM에서 신뢰할 수 있는 IdP로 구성했습니다. 지침은 IAM 설명서의 IAM 자격 증명 공급자 생성을 참조하세요.

액세스 구성

지침은 AWS IAM Identity Center Amazon QuickSight용 통합 안내서를 참조하세요