기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

사용 사례: 지사

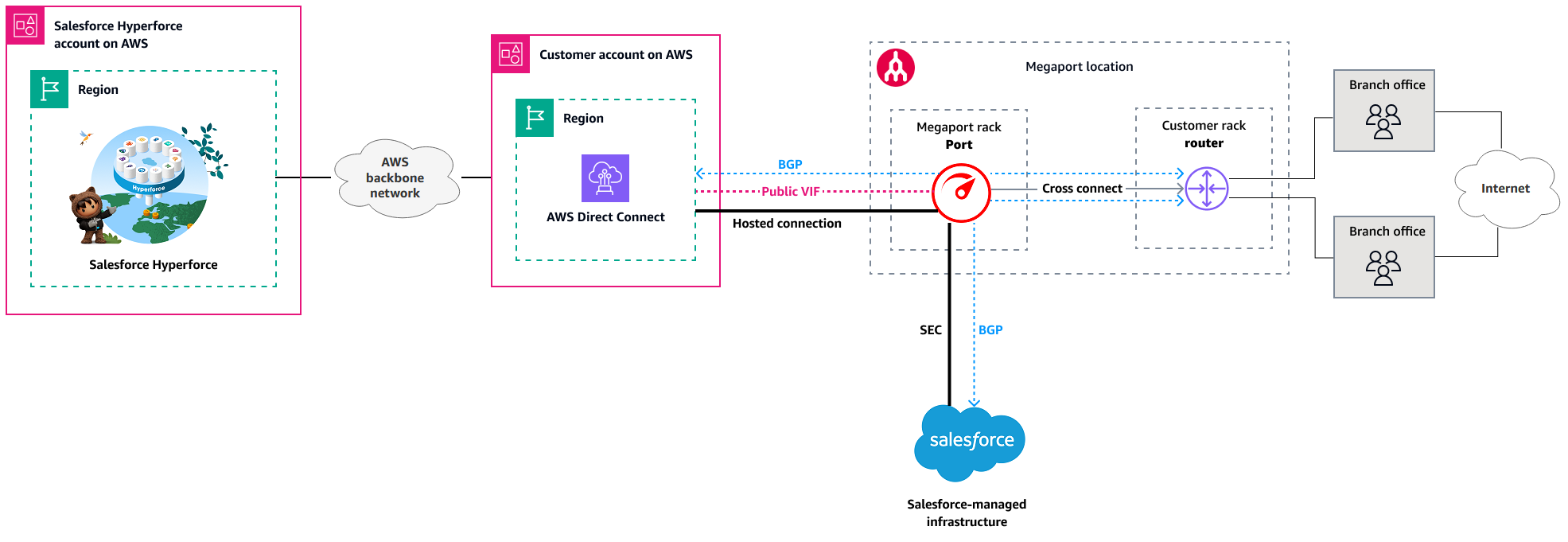

이 사용 사례에서는 한 Megaport 위치에 물리적 라우터가 있고 이를 에 대한 온램프로 사용하는 시나리오를 다룹니다 AWS Direct Connect. 이 시나리오에서는 프라이빗 회로를 통해 하나 이상의 지사가 이 위치에 연결되어 있습니다.

Megaport Port를 와 함께 사용하면 지사에서 작업하는 사용자에게 Salesforce Hyperforce에 대한 프라이빗 연결을 AWS Direct Connect 제공합니다. 지점은 단일 사무실 또는 대도시 지역 네트워크()를 통해 상호 연결된 사무실 클러스터로 구성됩니다MAN. Megaport 위치를 사용하여 AWS Direct Connect 로 램핑되는 사무실입니다. 다음 다이어그램은 이 사용 사례에 대한 아키텍처를 보여줍니다.

요구 사항

-

사용자는 프라이빗 네트워크 연결을 통해 Salesforce에 액세스합니다.

-

사용자는 주로 Megaport 지원 위치에 비공개로 연결된 지사에서 작업합니다.

-

Megaport와의 AWS Direct Connect 호스팅 연결을 관리하기 AWS 계정 위한 를 소유하고 있습니다.

-

Megaport의 라우터와의 교차 연결을 용이하게 하는 Megaport 위치에 배포된 물리적 라우터가 있습니다.

를 사용하여 Megaport 포트 구성 VXC

Megaport 포트는 로 구성VXC되며 프라이빗 Layer 2 네트워크 세그먼트를 에 제공합니다 AWS. AWS Direct Connect 연결은 호스팅 연결로 프로비저닝되고 퍼블릭 에 연결됩니다VIF. step-by-step 지침은 다음 Megaport 설명서를 참조하세요.

네트워크 디바이스 구성

랙 내의 Megaport 위치에 배포된 네트워크 디바이스는 를 통해 Hyperforce 인스턴스에 대한 연결을 지원하도록 구성됩니다 AWS Direct Connect. 이러한 디바이스에는 라우터, 스위치, 방화벽 또는 여러 디바이스의 결합된 네트워크 스택이 포함될 수 있습니다. 공급업체 및 모델 유형은 요구 사항에 따라 선택 사항입니다. 네트워크 관리자와 협력하여 이러한 디바이스를 구성하는 것이 좋습니다.

Megaport 랙에 물리적 교차 연결을 설정하는 데 사용되는 디바이스는 802.1Q VLAN 태그 지정을 지원하여 계층 2 인접성을 설정해야 합니다. 그런 다음 를 VIF 사용하여 라우터와 AWS 퍼블릭 간에 계층 3 인접성이 설정됩니다BGP.

참고

-

라우터에서 로 보급된 BGP 접두사는 퍼블릭 를 생성할 AWS Management Console 때 에 AWS 구성됩니다VIF.

-

에서 보급하는 접두사는 연결의 네트워크 경계를 넘어 보급되어서는 AWS Direct Connect 안 됩니다. 예를 들어, 이 접두사는 퍼블릭 인터넷 라우팅 테이블에 포함되면 안됩니다. 자세한 내용은 설명서의 퍼블릭 가상 인터페이스 라우팅 정책을 참조하세요 AWS Direct Connect .

구성 AWS Direct Connect

호스팅 연결 수락

에서 이전에 VXC 생성한 를 호스팅 연결로 AWS 계정수락합니다. 지침은 AWS Direct Connect 설명서를 참조하세요.

퍼블릭 생성 VIF

계정에서 Megaport에서 수락한 연결VIF로 퍼블릭을 프로비저닝합니다. 이 를 생성하기 전에 다음을 얻VIF어야 합니다.

-

Megaport 위치에 배포된 BGP ASN 라우터의 입니다.

-

피어링을 위한 퍼블릭 IPv4 주소(일반적으로

/31CIDR). 이를 소유하거나 에서 요청할 수 있습니다 AWS Support. 자세한 내용은 설명서의 가상 인터페이스 사전 조건 섹션에서 피어 IP 주소를 참조하세요 AWS Direct Connect .

퍼블릭 을 생성하려면 AWS Direct Connect 설명서의 단계를 VIF따릅니다.

퍼블릭 를 생성한 후에는 BGP 피어링 상태를 사용할 수 있도록 BGP 인증 키가 피어의 양쪽 끝과 일치하는지 VIF확인해야 합니다.

참고

퍼블릭VIF을 사용하여 온프레미스 환경에서 AWS 에 연결하면 트래픽이 AWS 퍼블릭 접두사에서 사용자에게 라우팅되는 방식이 변경됩니다. 접두사 필터(라우팅 맵)를 사용하여 허용되는 Amazon 접두사가 Hyperforce 인프라 및 기타 필요한 AWS 리소스로 제한되도록 하는 것이 좋습니다. 자세한 내용은 설명서의 AWS Direct Connect 퍼블릭 가상 인터페이스 접두사 광고 규칙과 Salesforce 설명서의 Hyperforce ExternalIPs

를 사용하여 Megaport 포트 구성 SEC

또한 Salesforce 관리형 데이터 센터에 대한 프라이빗 연결을 위한 계층 2 네트워킹 요소를 VXC제공하는 SEC 로 Megaport 포트를 프로비저닝할 수 있습니다. SEC 를 사용하면 프라이빗 전용 연결을 통해 Salesforce 애플리케이션 및 서비스에 직접 액세스할 수 있습니다. SEC 는 계층 3 라우팅 서비스로 전달됩니다. 퍼블릭을 사용하여 Salesforce 서비스에 액세스IPs하고 BGP를 실행하여 Salesforce 경로를 수신해야 합니다. Megaport는 각 Salesforce 피어링에 퍼블릭 /31 IP 범위를 할당합니다.

참고

SEC 는 두 가지 IP 주소 지정 옵션 중에서 선택할 수 있습니다.

-

NAT LAN 트래픽을 소싱하여 Megaport에서 제공하는

/31퍼블릭 IP 공간을 사용합니다. -

Salesforce에 자체 퍼블릭 IP 주소 공간을 알립니다. (Salesforce는 IP 주소 공간 RFC1918

블록을 허용하지 않습니다.)

step-by-step 지침은 Megaport 설명서의 Salesforce Express Connect에 연결을

Salesforce Hyperforce 구성

기업 네트워크에서 Salesforce로의 인바운드 연결을 활성화하려면 보안 조치로 Hyperforce에 대한 인바운드 액세스를 구성해야 합니다. 필요한 도메인을 허용