기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

권한 부여

권한 부여 프로세스에서 데이터베이스 관리자는 인증된 사용자의 권한 부여 ID에 대한 정보를 가져옵니다. 권한 부여 ID는 사용자가 액세스할 수 있는 데이터베이스 객체를 포함하여 사용자가 수행할 수 있는 데이터베이스 작업을 나타냅니다. Db2 내에서 명시적으로 선언된 권한은 사용자가 특정 작업을 수행할 수 있도록 허용합니다.

권한 부여 ID의 경우 다양한 수준에서 권한을 부여할 수 있습니다.

-

기본 - 기본 권한은 권한 부여 ID에 직접 부여됩니다.

-

보조 - 보조 권한은 권한 부여 ID가 멤버인 그룹 및 역할에 부여됩니다.

-

퍼블릭 - 퍼블릭 레벨은 조직의 모든 사람을 나타내는 특수 Db2 그룹입니다.

-

컨텍스트 구분 - 이러한 권한은 신뢰할 수 있는 컨텍스트 역할에 부여됩니다.

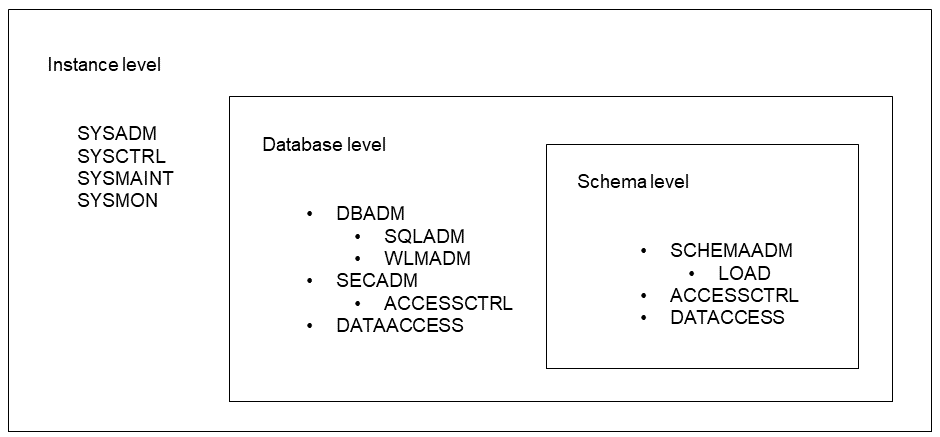

Db2 권한 수준

Db2는 다음 수준에서 권한을 관리합니다.

-

인스턴스 또는 시스템, 레벨:

SYSADM,SYSCTRL,SYSMAINT,SYSMON-

데이터베이스 수준:

DBADM(SQLADMEXPLAIN),WLMADM),SECADM(ACCESSCTRL),DATAACCESS-

스키마 수준:

SCHEMAADM(LOAD),ACCESSCTRL,DATAACCESS -

추가 스키마 수준 권한

-

-

Db2는 다음과 같은 추가 스키마 수준 권한을 지원합니다.

-

SELECTIN를 사용하면 사용자가 스키마에 정의된 모든 테이블 또는 뷰에서 행을 검색할 수 있습니다. -

INSERTIN를 사용하면 사용자가 행을 삽입하고 스키마에 정의된 모든 테이블 또는 뷰에서IMPORT유틸리티를 실행할 수 있습니다. -

UPDATEIN를 사용하면 사용자가 스키마에 정의된 모든 테이블 또는 업데이트 가능한 뷰에서Update문을 실행할 수 있습니다. -

DELETEIN를 사용하면 사용자가 스키마에 정의된 모든 테이블 또는 업데이트 가능한 뷰에서 행을 삭제할 수 있습니다. -

EXECUTEIN를 사용하면 사용자가 스키마에 정의된 모든 사용자 정의 함수, 메서드, 프로시저, 패키지 또는 모듈을 실행할 수 있습니다. -

CREATEIN를 사용하면 사용자가 스키마 내에 객체를 생성할 수 있습니다. -

ALTERIN를 사용하면 사용자가 스키마 내의 객체를 변경할 수 있습니다. -

DROPIN를 사용하면 사용자가 스키마 내에서 객체를 삭제할 수 있습니다.

권한 부여 ID

Db2 권한 부여 ID는 다음으로 구성됩니다.

-

권한 부여 ID 유형

-

개별 사용자(

U) -

그룹(

G) -

역할(

R) -

퍼블릭(

P)

-

-

권한 부여 ID 값

권한과 권한을 연결할 수 있는 권한 부여 ID는 Db2 권한 부여 확인과 함께 식별에 사용됩니다.

다음은 Db2에서 일반적으로 사용되는 기본 권한 부여 ID 용어입니다.

-

시스템 권한 부여 ID -

CONNECT처리 중CONNECT권한 확인과 같은 초기 권한 부여 확인을 수행하는 데 사용되는 권한 부여 ID입니다. -

세션 권한 부여 ID -

CONNECT처리 중에 수행된 초기 검사 이후의 세션 권한 부여 검사에 사용되는 권한 부여 ID입니다. 세션 권한 부여 ID의 현재 값을 보려면SESSION_USER특수 레지스터를 사용합니다. -

문 권한 부여 ID - SQL 문의 권한 부여 요구 사항에 사용되는 권한 부여 ID(그룹 또는 역할에 대한 관련 보조 권한 부여 IDs와 함께)입니다. 이는 해당하는 경우 객체 소유권을 결정하는 데에도 사용됩니다. SQL 문의 유형과 SQL 문이 발행되는 컨텍스트에 따라 달라질 수 있습니다.

권한 및 권한은 GRANT 및 REVOKE 문과 같은 명시적 메커니즘 또는 객체 소유권을 통해 획득한 권한과 같은 암시적 메커니즘을 통해 획득됩니다. 또한 여러 처리 컨텍스트를 통해 일시적으로 획득할 수도 있습니다. 예를 들어 뷰에 대한 액세스 권한이 부여되어 해당 뷰 정의의 객체에 대한 액세스 권한이 암시적으로 부여됩니다. 또한 패키지에 대한 EXECUTE 권한을 사용하면 해당 패키지의 모든 정적 SQL에 액세스할 수 있습니다. 임시 권한과 권한을 얻는 또 다른 방법은 신뢰할 수 있는 컨텍스트를 사용하는 것입니다.

신뢰할 수 있는 컨텍스트

신뢰할 수 있는 컨텍스트는 데이터베이스와 외부 애플리케이션 서버 또는 다른 데이터베이스 서버 간의 신뢰 관계를 정의하는 데이터베이스 객체입니다. 신뢰 관계는 다음 신뢰 속성을 기반으로 합니다.

-

IP 주소

-

시스템 권한 부여 ID

-

데이터 통신을 위한 암호화 수준

연결이 정의된 신뢰할 수 있는 컨텍스트 객체 내의 신뢰 속성과 일치하면 신뢰할 수 있는 연결이 설정됩니다. 신뢰할 수 있는 연결에는 두 가지 유형이 있습니다.

-

암시적 신뢰할 수 있는 연결 - 암시적 신뢰할 수 있는 연결을 통해 사용자는 신뢰할 수 있는 연결 정의의 범위 밖에서 사용할 수 없는 역할을 상속할 수 있습니다. 연결의 세션 권한 부여 ID에는 신뢰할 수 있는 컨텍스트 정의에 선언된 역할에 대한 임시 멤버십이 부여됩니다.

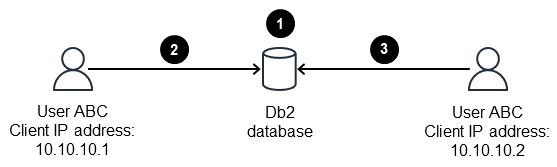

다음 다이어그램은 하나의 IP 주소에서만 연결이 허용되는 묵시적으로 신뢰할 수 있는 연결의 예를 보여줍니다.

-

역할

dbconnrole이 생성되고 데이터베이스에 대한 연결이 부여됩니다. 신뢰할 수 있는 컨텍스트는 IP 주소10.10.10.1및 기본 역할과authidABC함께를 사용한 연결을 기반으로ctximpl생성됩니다dbconnrole. -

사용자는 IP 주소에서 데이터베이스에 연결할

ABC수 있습니다10.10.10.1. -

사용자는 IP 주소에서 연결할

ABC수 없습니다10.10.10.2.

-

-

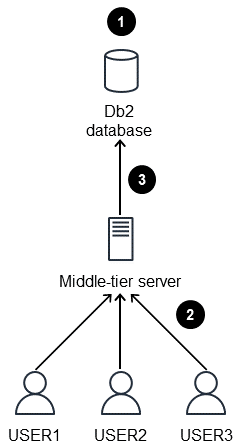

명시적 신뢰할 수 있는 연결 - 명시적 신뢰할 수 있는 연결을 사용하면 신뢰할 수 있는 애플리케이션 서버 또는 다른 Db2 데이터베이스 서버가 기존 연결의 현재 사용자 ID를 효율적인 방식으로 전환할 수 있습니다. 애플리케이션 서버는 명시적 신뢰 요청과의 원래 연결을 설정합니다. 신뢰가 설정되면 애플리케이션 서버는 데이터베이스 서버에 요청을 발행하여 새 작업 단위에 대한 세션 권한 부여 ID를 변경할 수 있습니다. 초기 연결 요청을 수행하는 데 사용되는 ID에는 서버에 대한

CONNECT권한만 필요합니다.명시적인 신뢰할 수 있는 연결은 테이블과 같은 다양한 데이터베이스 객체에서 서로 다른 액세스 패턴 세트를 가진 여러 사용자를 대신하여 데이터베이스 요청을 실행해야 하는 중간 계층 서버가 있는 경우에 유용합니다. 데이터베이스 서버에서 생성된 신뢰할 수 있는 컨텍스트 객체를 사용하면 중간 계층 서버가 데이터베이스에 대한 명시적인 신뢰할 수 있는 연결을 설정한 다음 데이터베이스 서버에 다시 인증할 필요 없이 연결의 현재 사용자 ID를 해당 사용자 ID로 전환할 수 있습니다. 사용자 권한 부여 ID의 데이터베이스 객체에 부여된 권한에 따라 사용자는 작업을 계속 수행하여 특정 작업을 수행하는 사용자의 실제 자격 증명을 유지할 수 있습니다.

다음 다이어그램은

USER1,USER2및USER3모두가를 통해 연결되는 명시적으로 신뢰할 수 있는 연결의 예를 보여줍니다authidAPPID.

-

신뢰할 수 있는 컨텍스트는 사용자

USER1,USER2및의 IP 주소authidAPPID에서10.10.10.1를 사용하여 연결을 기반으로ctxexpl생성됩니다USER3. -

사용자는 중간 계층 서버에 연결합니다.

-

신뢰할 수 있는 연결은를 사용하여 설정됩니다

APPID.

-