기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

에 대한 OCSP URL 사용자 지정 AWS Private CA

참고

이 주제는 브랜딩 또는 기타 목적으로 온라인 인증서 상태 프로토콜(OCSP) 응답자 엔드포인트의 퍼블릭 URL을 사용자 지정하려는 고객을 위한 것입니다. AWS Private CA 관리형 OCSP의 기본 구성을 사용하려는 경우이 주제를 건너뛰고 취소 구성의 구성 지침을 따를 수 있습니다.

기본적으로 OCSP를 활성화하면 발급하는 AWS Private CA각 인증서에는 AWS OCSP 응답기의 URL이 포함됩니다. 이렇게 하면 암호로 안전한 연결을 요청하는 클라이언트가 OCSP 유효성 검사 쿼리를 AWS에 직접 보낼 수 있습니다. 하지만 경우에 따라서는 AWS에 대한 OCSP 쿼리를 제출하면서 인증서에 다른 URL을 지정하는 것이 더 나을 수도 있습니다.

참고

OCSP의 대안 또는 보완책으로 CRL (인증서 취소 목록) 을 사용하는 방법에 대한 자세한 내용은 해지 구성 및 인증서 취소 목록(CRL) 계획을 참조하세요.

OCSP의 사용자 지정 URL 구성에는 세 가지 요소가 포함됩니다.

-

CA 구성 - 에서 프라이빗 CA 생성 AWS Private CA의 예제 2: OCSP와 사용자 지정 CNAME이 활성화된 CA 생성에 설명된 대로 CA에 대한

RevocationConfiguration의 사용자 지정 OCSP URL을 지정합니다. -

DNS - 도메인 구성에 CNAME 레코드를 추가하여 인증서에 나타나는 URL을 프록시 서버 URL에 매핑합니다. 자세한 설명은 에서 프라이빗 CA 생성 AWS Private CA에서 예제 2: OCSP와 사용자 지정 CNAME이 활성화된 CA 생성 섹션을 참조하세요.

-

전달 프록시 서버 - 수신한 OCSP 트래픽을 AWS OCSP 응답자에게 투명하게 전달할 수 있는 프록시 서버를 설정합니다.

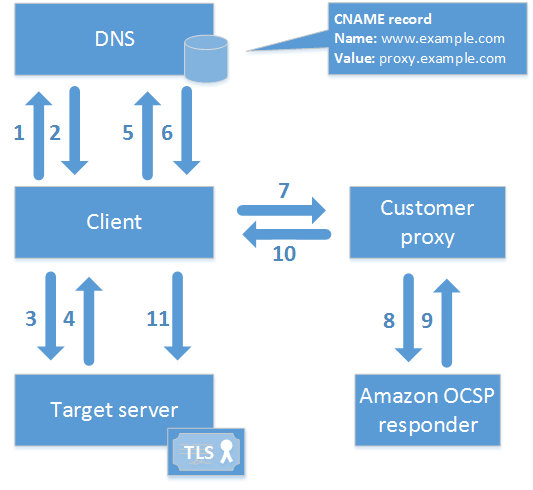

다음 다이어그램은 이러한 요소가 함께 작동하는 방식을 보여줍니다.

다이어그램에 표시된 대로 사용자 지정된 OCSP 검증 프로세스에는 다음 단계가 포함됩니다.

-

클라이언트는 대상 도메인의 DNS를 쿼리합니다.

-

클라이언트는 대상 IP를 수신합니다.

-

클라이언트는 타겟과 TCP 연결을 엽니다.

-

클라이언트는 대상 TLS 인증서를 받습니다.

-

클라이언트는 인증서에 나열된 OCSP 도메인에 대해 DNS를 쿼리합니다.

-

클라이언트는 프록시 IP를 받습니다.

-

클라이언트가 OCSP 쿼리를 프록시로 보냅니다.

-

프록시는 OCSP 응답자에게 쿼리를 전달합니다.

-

응답자는 인증서 상태를 프록시에 반환합니다.

-

프록시는 인증서 상태를 클라이언트에 전달합니다.

-

인증서가 유효하면 클라이언트가 TLS 핸드셰이크를 시작합니다.

작은 정보

이 예제는 위에서 설명한 대로 CA를 구성한 후 Amazon CloudFront와 Amazon Route 53을 사용하여 구현할 수 있습니다.

-

CloudFront에서 배포를 생성하고 다음과 같이 구성합니다.

-

사용자 지정 CNAME과 일치하는 대체 이름을 생성합니다.

-

인증서를 여기에 바인딩합니다.

-

를 오리진

ocsp.acm-pca.으로 설정합니다.<region>.amazonaws.com-

IPv6 연결을 사용하려면 듀얼 스택 엔드포인트를 사용합니다.

acm-pca-ocsp.<region>.api.aws

-

-

Managed-CachingDisabled정책을 배포합니다. -

뷰어 프로토콜 정책을 HTTP 및 HTTPS로 설정합니다.

-

허용된 HTTP 방법을 GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE로 설정합니다.

-

-

Route 53에서 사용자 지정 CNAME을 CloudFront 배포의 URL에 매핑하는 DNS 레코드를 생성합니다.

IPv6를 통한 OCSP 사용

기본 AWS Private CA OCSP 응답기 URL은 IPv4-only입니다. IPv6를 통해 OCSP를 사용하려면 CA에 대한 사용자 지정 OCSP URL을 구성합니다. URL은 다음 중 하나일 수 있습니다.

형식을 취하는 듀얼 스택 PCA OCSP 응답자의 FQDN

acm-pca-ocsp.region-name.api.aws위에서 설명한 대로 듀얼 스택 OCSP 응답기를 가리키도록 구성한 CNAME 레코드입니다.