기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

교차 계정 액세스를 위한 정책 연결

CA 관리자와 인증서 발급자가 서로 다른 AWS 계정에 있는 경우 CA 관리자는 CA 액세스를 공유해야 합니다. CA에 리소스 기반 정책을 연결하여 이 작업을 수행합니다. 이 정책은 AWS 계정 소유자, IAM 사용자, AWS Organizations ID 또는 조직 단위 ID일 수 있는 특정 보안 주체에 발급 권한을 부여합니다.

CA 관리자는 다음과 같은 방식으로 정책을 연결하고 관리할 수 있습니다.

-

관리 콘솔에서 계정 간에 AWS 리소스를 공유하는 표준 방법인 AWS Resource Access Manager (RAM)을 사용합니다. 의 CA 리소스를 다른 계정의 보안 주체 AWS RAM 와 공유하면 필요한 리소스 기반 정책이 CA에 자동으로 연결됩니다. RAM에 대한 자세한 내용은 AWS RAM 사용 설명서를 참조하세요.

참고

CA를 선택한 다음 작업, 리소스 공유 관리를 선택하여 RAM 콘솔을 쉽게 열 수 있습니다.

-

프로그래밍 방식으로 PCA API PutPolicy, GetPolicy, 및 DeletePolicy를 사용합니다.

-

AWS CLI에서 수동으로 PCA 명령 put-policy, get-policy, 및 delete-policy를 사용합니다.

콘솔 방식에만 RAM 액세스가 필요합니다.

교차 계정 사례 1: 콘솔에서 관리형 인증서 발급

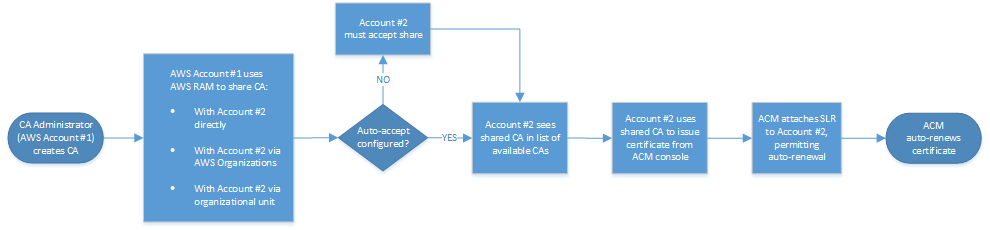

이 경우 CA 관리자는 AWS Resource Access Manager (AWS RAM)를 사용하여 CA 액세스를 다른 AWS 계정과 공유하므로 해당 계정에서 관리형 ACM 인증서를 발급할 수 있습니다. 다이어그램은가 CA를 계정과 직접 공유하거나 계정이 멤버인 AWS Organizations ID를 통해 간접적으로 AWS RAM 공유할 수 있음을 보여줍니다.

RAM이 리소스를 공유한 후 수신자 보안 주체 AWS Organizations는 리소스를 수락해야 리소스가 적용됩니다. 수신자는 제공된 공유를 자동으로 수락 AWS Organizations 하도록를 구성할 수 있습니다.

참고

수신자 계정은 ACM에서 자동 갱신을 구성할 책임이 있습니다. 일반적으로 공유 CA를 처음 사용하는 경우 ACM은 AWS Private CA에 대한 무인 인증서 호출을 허용하는 서비스 연결 역할을 설치합니다. 이것이 실패하는 경우(일반적으로 권한 누락으로 인해) CA의 인증서는 자동으로 갱신되지 않습니다. ACM 사용자만 문제를 해결할 수 있으며 CA 관리자는 해결할 수 없습니다. 자세한 내용은 ACM에서 서비스 연결 역할(SLR) 사용을 참조하세요.

교차 계정 사례 2: API 또는 CLI를 사용하여 관리형 및 비관리형 인증서 발급

이 두 번째 사례는 AWS Certificate Manager 및 AWS Private CA API를 사용할 수 있는 공유 및 발급 옵션을 보여줍니다. 이러한 모든 작업은 해당 AWS CLI 명령을 사용하여 수행할 수도 있습니다.

이 예시에서는 API 작업을 직접 사용하므로 인증서 발급자는 두 가지 API 작업 중 하나를 선택하여 인증서를 발급할 수 있습니다. PCA API 작업 IssueCertificate을 수행하면 관리되지 않는 인증서가 생성되며 이 인증서는 자동으로 갱신되지 않으므로 내보내 수동으로 설치해야 합니다. ACM API 작업 RequestCertificate를 사용하면 ACM 통합 서비스에 쉽게 설치할 수 있고 자동으로 갱신되는 관리형 인증서가 생성됩니다.

참고

수신자 계정은 ACM에서 자동 갱신을 구성할 책임이 있습니다. 일반적으로 공유 CA를 처음 사용하는 경우 ACM은 AWS Private CA에 대한 무인 인증서 호출을 수행할 수 있는 서비스 연결 역할을 설치합니다. 일반적으로 권한 누락으로 인해 실패할 경우 CA의 인증서는 자동으로 갱신되지 않으며 CA 관리자가 아닌 ACM 사용자만 문제를 해결할 수 있습니다. 자세한 내용은 ACM에서 서비스 연결 역할(SLR) 사용을 참조하세요.