VPC 보안 그룹

Amazon Redshift 클러스터 또는 Amazon Redshift Serverless 작업 그룹을 프로비저닝할 때는 기본적으로 아무도 액세스할 수 없도록 액세스가 제한됩니다. 다른 사용자에게 인바운드 액세스 권한을 부여하려면 해당 사용자를 보안 그룹과 연결합니다. EC2-VPC 플랫폼을 사용하는 경우 기존 Amazon VPC 보안 그룹을 사용하거나 새로운 보안 그룹을 정의할 수 있습니다. 그런 다음 다음과 같이 클러스터 또는 작업 그룹과 연결합니다. EC2-Classic 플랫폼을 사용할 때는 보안 그룹을 정의한 후 클러스터 또는 작업 그룹과 연결합니다. EC2-Classic 플랫폼에서 보안 그룹을 사용하는 방법에 대한 자세한 내용은 Amazon Redshift 보안 그룹 섹션을 참조하세요.

VPC 보안 그룹은 클러스터 같은 VPC 인스턴스에 대한 액세스 권한을 제어하는 규칙 집합으로 구성됩니다. 각 규칙 집합은 IP 주소의 범위 또는 기타 VPC 보안 그룹을 기준으로 액세스를 설정합니다. VPC 보안 그룹을 클러스터 또는 작업 그룹과 연결하면 VPC 보안 그룹에 정의된 규칙에 따라 액세스가 제어됩니다.

EC2-VPC 플랫폼에 프로비저닝하는 클러스터는 각각 1개 이상의 Amazon VPC 보안 그룹이 연결되어 있습니다. Amazon VPC는 VPC를 생성할 때 자동으로 생성되는 기본값(default)이라는 VPC 보안 그룹을 제공합니다. Redshift 리소스를 사용할 때 다른 VPC 보안 그룹을 지정하지 않으면 VPC에서 실행하는 각 클러스터가 기본 VPC 보안 그룹에 자동으로 연결됩니다. VPC 보안 그룹은 클러스터 생성 시 클러스터와 연결하거나, 혹은 나중에 클러스터를 수정하면서 VPC 보안 그룹을 연결할 수도 있습니다.

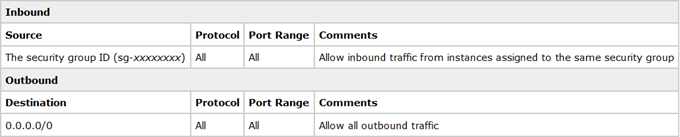

다음 스크린샷은 기본 VPC 보안 그룹에 대한 기본 규칙을 보여줍니다.

필요에 따라 기본 VPC 보안 그룹에 대한 규칙을 변경할 수 있습니다.

기본 VPC 보안 그룹으로 충분한 경우 더 생성할 필요는 없습니다. 그러나 선택적으로 추가 VPC 보안 그룹을 생성하여 인바운드 액세스를 더 잘 관리할 수 있습니다. 예를 들어 Amazon Redshift 클러스터 또는 Serverless 작업 그룹에서 서비스를 실행한다고 가정했을 때 고객에게 제공할 수 있는 서비스 수준이 몇 가지 있습니다. 모든 서비스 수준에서 동일한 액세스 권한을 부여하지 않으려는 경우 각 서비스 수준에 대해 하나씩 개별 VPC 보안 그룹을 생성할 수 있습니다. 그런 다음 각 VPC 보안 그룹을 클러스터 또는 작업 그룹과 연결하면 됩니다.

VPC에 대해 최대 100개의 VPC 보안 그룹을 만들고 VPC 보안 그룹을 여러 클러스터 및 작업 그룹과 연결할 수 있습니다. 그러나 클러스터 또는 작업 그룹에 연결할 수 있는 VPC 보안 그룹의 수에는 제한이 있습니다.

Amazon Redshift는 변경 사항을 VPC 보안 그룹에 즉시 적용합니다. 따라서 VPC 보안 그룹을 클러스터와 연결하면 업데이트되는 VPC 보안 그룹의 인바운드 클러스터 액세스 규칙이 바로 적용됩니다.

https://console.aws.amazon.com/vpc/