소스 격리

소스 격리는 특정 소스 IP 주소 또는 네트워크 범위의 리소스에 대한 액세스를 방지하기 위해 환경 내에서 필터링 또는 라우팅을 사용하고 적용하는 것입니다. AWS 서비스를 사용한 소스 격리의 예는 다음과 같습니다.

-

보안 그룹 - Amazon EC2 인스턴스에 격리 보안 그룹을 생성하고 적용하거나 기존 보안 그룹에서 규칙을 제거하면 Amazon EC2 인스턴스 또는 AWS 리소스에 대한 무단 트래픽을 격리하는 데 도움이 될 수 있습니다. 기존 추적 연결은 보안 그룹 변경으로 인해 종료되지 않습니다. 향후 트래픽만 새 보안 그룹에 의해 효과적으로 차단됩니다. 추적한 연결과 추적하지 않은 연결에 대한 자세한 내용은 이 Incident Response Playbook

및 보안 그룹 연결 추적을 참조하세요. -

정책 - IP 주소, 네트워크 범위 또는 VPC 엔드포인트로부터의 트래픽을 차단하거나 허용하도록 Amazon S3 버킷 정책을 구성할 수 있습니다. 정책을 통해 의심스러운 주소와 Amazon S3 버킷에 대한 액세스를 차단할 수 있습니다. 버킷 정책에 대한 추가 정보는 Amazon S3 콘솔을 사용하여 버킷 정책 추가에서 확인할 수 있습니다.

-

AWS WAF - AWS WAF에서 웹 액세스 제어 목록(웹 ACL)을 구성하여 리소스가 대응하는 웹 요청을 세밀하게 제어할 수 있습니다. AWS WAF에 구성된 IP 세트에 IP 주소 또는 네트워크 범위를 추가하고, IP 세트에 블록과 같은 일치 조건을 적용할 수 있습니다. 이렇게 하면 발신 트래픽의 IP 주소 또는 네트워크 범위가 IP 세트 규칙에 구성된 트래픽과 일치하는 경우 리소스에 대한 웹 요청이 차단됩니다.

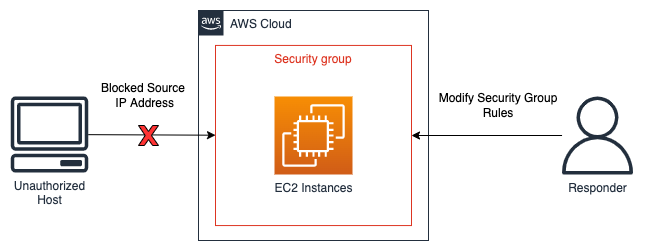

다음 다이어그램에서는 인시던트 대응 분석가가 Amazon EC2 인스턴스의 보안 그룹을 수정하여 특정 IP 주소로만 새 연결을 제한하는 소스 격리의 예를 볼 수 있습니다. 보안 그룹 항목에서 언급했듯이, 보안 그룹을 변경해도 기존에 추적된 연결은 종료되지 않습니다.

소스 격리 예시

참고

보안 그룹과 네트워크 ACL은 Amazon Route 53에 대한 트래픽을 필터링하지 않습니다. EC2 인스턴스를 격리할 때 외부 호스트와 접촉하지 않도록 하려면 DNS 통신도 명시적으로 차단해야 합니다.