기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

솔루션 구성 요소

대기실 퍼블릭 및 프라이빗 APIs

AWS 솔루션의 기본 목적은 대상 웹 사이트를 압도할 수 있는 새 사용자의 버스트를 방지하기 위해 클라이언트용 JSON 웹 토큰(JWT) 생성을 제어하기 위한 것입니다. JWTs는 사이트 보호, 대기실 토큰을 획득할 때까지 웹 페이지에 대한 액세스 방지 및 API 액세스 권한 부여에도 사용할 수 있습니다.

코어 템플릿은 AWS 작업 시 대부분의 가상 대기실에 사용되는 퍼블릭 API 및 프라이빗(IAM 인증) API를 설치합니다. 퍼블릭 API는 API 경로를 기반으로 여러 캐싱 정책이 있는 CloudFront 배포로 구성됩니다. DynamoDB 테이블과 EventBridge 이벤트 버스가 생성됩니다. 템플릿은 두 개의 가용 영역(AZs), 두 AZ의 Elasticache(Redis OSS) 클러스터 및 여러 Lambda 함수가 있는 새 VPCAZs 추가합니다. Elasticache(Redis OSS)와 상호 작용하는 Lambda 함수는 VPC 내에 네트워크 인터페이스가 있고 다른 모든 Lambda 함수는 기본 네트워크 연결이 있습니다. 코어 APIs는 솔루션과의 가장 낮은 상호 작용 계층입니다. 다른 Lambda 함수, Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스 및 컨테이너는 확장 역할을 하고 코어 APIs를 호출하여 대기실을 구축하고, 인렛 트래픽을 제어하고, 솔루션에서 생성된 이벤트에 대응할 수 있습니다.

또한 코어 스택은 모든 Lambda 함수 오류 및 스로틀 조건에 대한 경보와 4XX 및 5XX 상태 코드에 대한 각 API Gateway 배포에 대한 경보를 생성합니다.

AWS 퍼블릭 및 프라이빗 APIs 구성 요소의 가상 대기실

-

CloudFront 배포는 클라이언트에 대한 퍼블릭 API 호출을 전송하고 적절한 경우 결과를 캐시합니다.

-

Amazon API Gateway 퍼블릭 API는 가상 대기실의 대기열 요청을 처리하고, 대기열 위치를 추적하고, 대상 웹 사이트에 대한 액세스를 허용하는 토큰 검증을 지원합니다.

-

SQS 대기열은 대기열 메시지를 처리하는 AWS Lambda 함수에 대한 트래픽을 조절합니다.

-

AssignQueueNumLambda 함수는 수신된 배치의 각 메시지를 검증하고, Elasticache(Redis OSS)의 대기열 카운터를 늘리고, 연결된 대기열 위치와 함께 각 요청을 Elasticache(Redis OSS)에 저장합니다. -

GetPublicKeyLambda 함수는 Secrets Manager에서 퍼블릭 키 값을 검색합니다. -

GenerateTokenLambda 함수는 대상 사이트에서 트랜잭션을 완료할 수 있도록 허용된 유효한 요청에 대해 JWT를 생성합니다. 토큰이 생성되었다는 이벤트를 대기실의 사용자 지정 이벤트 버스에 씁니다. 이 요청에 대해 토큰이 이전에 생성된 경우 새 토큰이 생성되지 않습니다. -

GetQueueNumberLambda 함수는 Elasticache(Redis OSS)에서 대기열의 클라이언트 숫자 위치를 검색하고 반환합니다. -

GetServingNumberLambda 함수는 Elasticache(Redis OSS)에서 대기실에서 현재 처리 중인 번호를 검색하고 반환합니다. -

GetWaitingNumLambda 함수는 현재 대기실에서 대기 중이고 아직 토큰이 발급되지 않은 번호를 반환합니다. -

VPC 엔드포인트를 사용하면 VPC의 Lambda 함수가 솔루션 내의 서비스와 통신할 수 있습니다.

-

Elasticache(Redis OSS) 클러스터는 유효한 이벤트 ID로 대기실에 들어가기 위한 모든 요청을 저장합니다. 또한 대기열에 추가된 요청 수, 현재 처리 중인 요청 수, 생성된 토큰 수, 완료된 세션 수, 중단된 세션 수와 같은 여러 카운터를 저장합니다.

-

관리 함수를 지원하는 API Gateway 프라이빗 API 리소스입니다. 프라이빗 APIs는 AWS IAM 인증을 받습니다.

-

GetExpiredTokensLambda 함수는 토큰이 만료된 요청 IDs 목록을 반환합니다. -

AuthGenerateTokenLambda 함수는 대상 사이트에서 트랜잭션을 완료할 수 있도록 허용된 유효한 요청에 대한 토큰을 생성합니다. 코어 스택 배포 중에 처음 설정된 토큰의 발급자 및 유효 기간을 재정의할 수 있습니다. 토큰이 생성되었다는 이벤트를 대기실의 사용자 지정 이벤트 버스에 씁니다. 이 요청에 대해 토큰이 이전에 생성된 경우 새 토큰이 생성되지 않습니다. -

IncrementServingCounterLambda 함수는 값별로 증분하면 Elasticache(Redis OSS)에 저장된 대기실의 서빙 카운터를 증가시킵니다. -

GetNumActiveTokensLambda 함수는 아직 만료되지 않았고, 트랜잭션을 완료하는 데 사용되지 않았으며, 중단됨으로 표시되지 않은 토큰 수에 대해 DynamoDB를 쿼리합니다. -

ResetStateLambda 함수는 Elasticache(Redis OSS)에 저장된 모든 카운터를 재설정합니다. 또한TokenTable, 및ServingCounterIssuedAtDynamoDB 테이블을 삭제QueuePositionEntryTime하고 다시 생성합니다. 또한 CloudFront 캐시 무효화를 수행합니다. -

UpdateSessionLambda 함수는TokenTableDynamoDB 테이블에 저장된 세션(토큰)의 상태를 업데이트합니다. 세션 상태는 정수로 표시됩니다. 로 설정된 세션은 완료를1나타내고 중단됨을-1나타냅니다. 세션이 업데이트되었다는 이벤트를 대기실의 사용자 지정 이벤트 버스에 씁니다. -

TokenTableDynamoDB 테이블은 토큰 데이터를 저장합니다. -

QueuePositionEntryTimeDynamoDB 테이블은 대기열 위치 및 진입 시간 데이터를 저장합니다. -

ServingCounterIssuedAtDynamoDB 테이블은 서빙 카운터에 대한 업데이트를 저장합니다. -

클라이언트가 나머지 대기열 위치 만료 시간을 요청하면

GetQueuePositionExpireTimeLambda 함수가 호출됩니다. -

SetMaxQueuePositionExpiredLambda 함수는ServingCounterIssuedAt테이블 값에 해당하는 만료된 최대 대기열 위치를 설정합니다. 코어 스택 배포true중에IncrSvcOnQueuePositionExpiry파라미터가 로 설정된 경우 1분마다 실행됩니다. -

GenerateEventsLambda 함수는 다양한 대기실 지표를 대기실의 사용자 지정 이벤트 버스에 씁니다. 코어 스택 배포true중에 이벤트 생성 활성화 파라미터가 로 설정된 경우 1분마다 실행됩니다. -

AWS Secrets Manager는 토큰 작업 및 기타 민감한 데이터를 위한 키를 저장합니다.

-

Amazon EventBridge 사용자 지정 이벤트 버스는 토큰이 생성되고

TokenTableDynamoDB 테이블에서 세션이 업데이트될 때마다 이벤트를 수신합니다. 또한SetMaxQueuePositionExpiredLambda에서 서빙 카운터가 이동될 때 이벤트를 수신합니다. 코어 스택 배포 중에 활성화된 경우 다양한 대기실 지표로에 기록됩니다. -

코어 스택 배포 중에 이벤트 생성 활성화 파라미터가 true로 설정된 경우 Amazon CloudWatch 이벤트 규칙이 생성됩니다. 이 이벤트 규칙은 1분마다

GenerateEventsLambda 함수를 시작합니다.

권한 부여자

솔루션에는 API Gateway Lambda 권한 부여자 스택이 포함되어 있습니다. 스택은 하나의 IAM 역할과 Lambda 함수로 구성됩니다. APIGatewayAuthorizer Lambda 함수는 API의 가상 대기실에서 발급한 토큰의 서명 및 클레임을 검증할 수 있는 AWS API Gateway의 권한 부여자입니다. 스택과 함께 제공되는 Lambda 함수는 사용자가 대기실을 통과하여 액세스 토큰을 받을 때까지 클라우드 APIs를 보호하는 데 사용할 수 있습니다. 권한 부여자는 토큰 확인을 위해 코어 API에서 퍼블릭 키와 구성을 자동으로 검색하고 캐싱합니다. 수정 없이 사용할 수 있으며가 지원하는 모든 AWS 리전에 설치할 수 있습니다 AWS Lambda.

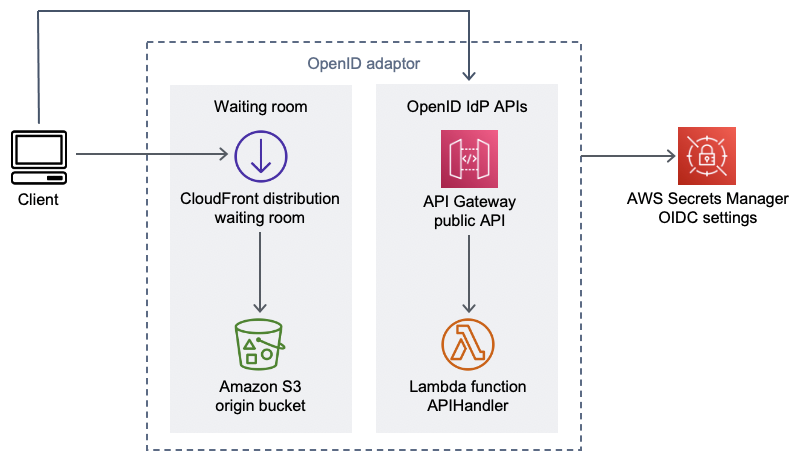

OpenID 어댑터

OpenID 어댑터

AWS OpenID 어댑터 구성 요소의 가상 대기실

-

CloudFront 배포는 S3 버킷의 콘텐츠를 사용자에게 제공합니다.

-

S3 버킷은 샘플 대기실 페이지를 호스팅합니다.

-

Amazon API Gateway API는 OIDC 자격 증명 공급자의 Lambda 권한 부여 함수를 지원하는 기존 웹 호스팅 소프트웨어와 함께 사용할 수 있는 OIDC 호환 APIs 세트를 제공합니다.

-

APIHandlerLambda 함수는 모든 API Gateway 리소스 경로에 대한 요청을 처리합니다. 동일한 모듈 내의 서로 다른 Python 함수가 각 API 경로에 매핑됩니다. 예를 들어 API Gateway의/authorize리소스 경로는 Lambda 함수authorize()내에서 호출합니다. -

OIDC 설정은 Secrets Manager에 저장됩니다.

샘플 인렛 전략

주입구 전략은 대상 사이트에서 더 많은 사용자를 수용하기 위해 솔루션의 서빙 카운터를 진행해야 하는 시기를 결정합니다. 대기실 입구 전략에 대한 자세한 개념 정보는 설계 고려 사항을 참조하세요.

솔루션에서 제공하는 두 가지 샘플 인렛 전략은 MaxSize와 Periodic입니다.

AWS 주입구 전략 구성 요소의 가상 대기실

최대 크기 인렛 전략 옵션:

-

클라이언트는 메시지 페이로드를 기반으로 서빙 카운터를 늘리기 위해

MaxSizeInletLambda 함수를 호출하는 Amazon SNS 알림을 발행합니다. -

MaxSizeInletLambda 함수는 사용하는 메시지를 수신할 것으로 예상하여 서빙 카운터를 얼마나 늘릴지 결정합니다.

주기적 인렛 전략 옵션:

-

CloudWatch 규칙은 1분마다 Lambda 함수를 호출하여 서빙 카운터를 고정된 수량만큼 늘립니다.

-

PeriodicInletLambda 함수는 제공된 시작 시간과 종료 시간 사이에 있는 경우 지정된 크기만큼 서빙 카운터를 증가시킵니다. 선택적으로 CloudWatch 경보를 확인하고 경보가OK상태인 경우 증분을 수행하고 그렇지 않으면 건너뜁니다.

대기실 샘플

샘플 대기실은 사용자 지정 권한 부여자 외에도 퍼블릭 및 프라이빗 APIs와 통합되어 최소한의 end-to-end 대기실 솔루션을 보여줍니다. 기본 웹 페이지는 S3 버킷에 저장되며 CloudFront의 오리진으로 사용됩니다. 사용자는 다음 단계를 거칩니다.

-

대기실에서 현장에 들어가기 위해 줄을 서세요.

-

클라이언트의 위치를 일직선으로 구합니다.

-

대기실의 서빙 위치를 확인합니다.

-

서빙 위치가 클라이언트의 위치와 같거나 크면 토큰 세트를 가져옵니다.

-

토큰을 사용하여 Lambda 권한 부여자로 보호되는 API를 호출합니다.

AWS 샘플 이벤트 사이트 구성 요소의 가상 대기실

-

S3 버킷은 대기실 및 제어판에 대한 샘플 콘텐츠를 호스팅합니다.

-

CloudFront 배포는 사용자에게 S3 버킷 콘텐츠를 제공합니다.

-

/search및와 같은 쇼핑과 유사한 리소스 경로를 사용하여 API Gateway 배포를 샘플링합니다/checkout. 이 API는 스택에 의해 설치되고 토큰 권한 부여자로 구성됩니다. 대기실로 API를 보호하는 간단한 방법의 예입니다. 유효한 토큰이 있는 요청은 Lambda로 전달되며, 그렇지 않으면 오류가 반환됩니다. 연결된 Lambda 함수의 응답 외에는 API에 대한 기능이 없습니다.